Table of Contents

Manchmal kann Ihr Ansatz einen Fehler erzeugen, der auf fast alle Arten von Spyware und Adware hinweist, die Keylogger-Trojaner enthalten. Dieser Fehler kann Gründe haben.

Genehmigt

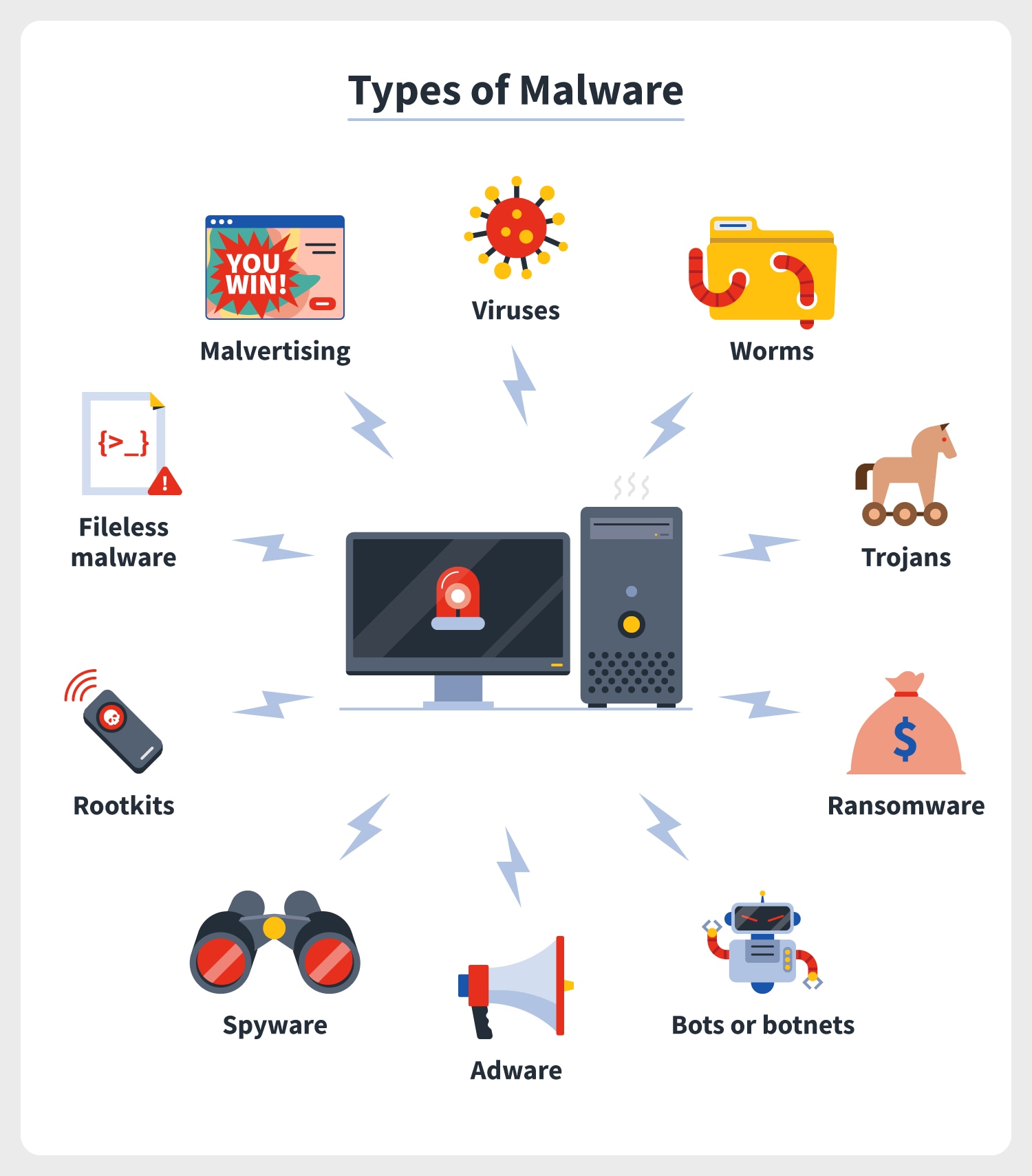

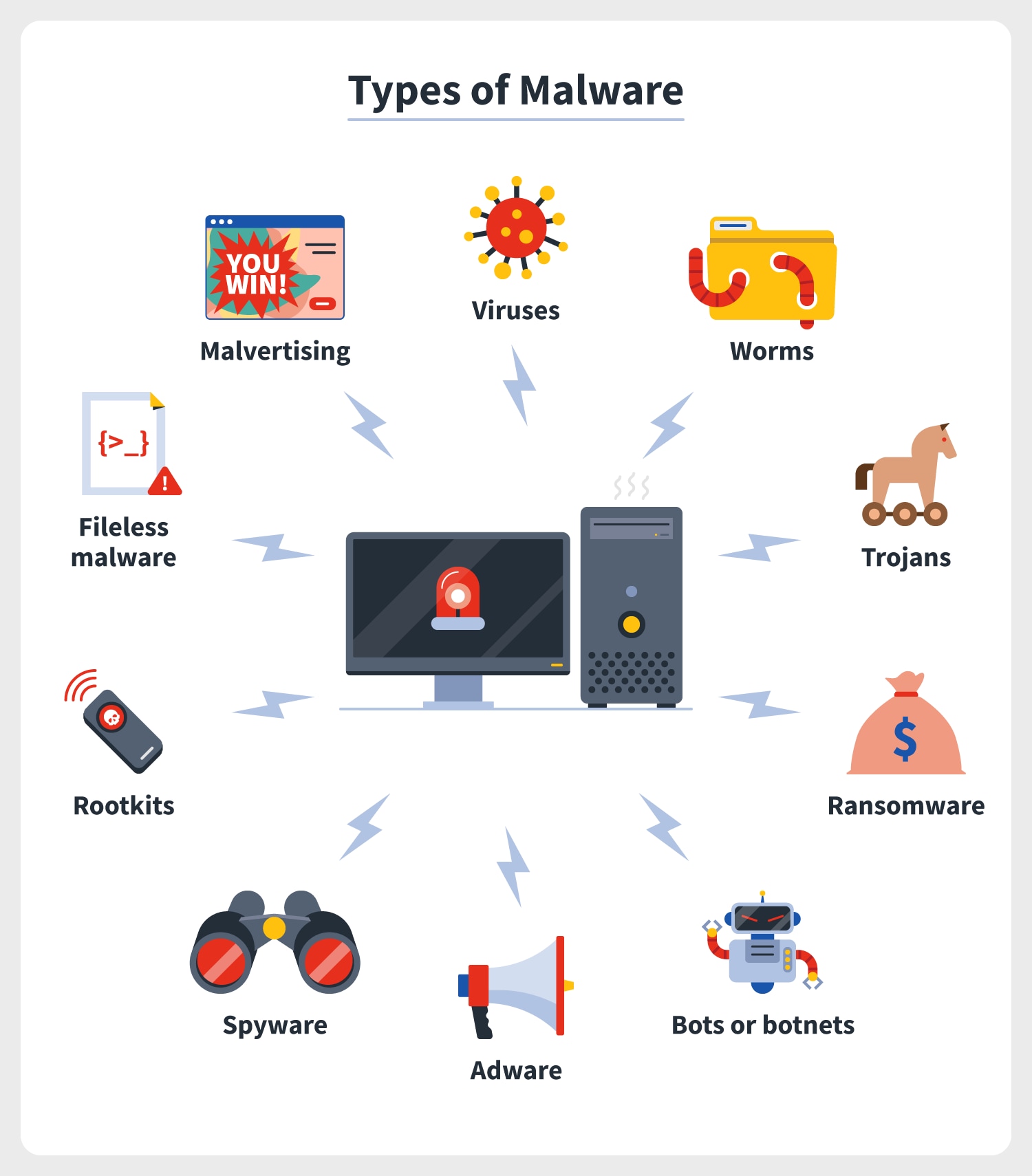

Fast alle gängigen Arten von Malware umfassen Viren, Würmer, Trojaner, Ransomware, Bots sowie Botnets, Spyware, Spyware, Rootkits, Fileless oder Spyware und damit bösartige Werbung.

Die allgemein verbreiteten Arten von Malware sind Ursache, Keylogger, Red Wigglers, Trojaner, Ransomware/Crypto-Malware, Lions/Botnets mit gemeinsamer Überwachung, Bomben, Adware und Spyware und so Rootkits. Sie können Spyware- und Adware-Angriffe abmildern oder verhindern, indem Sie Richtlinien für Sicherheitsmaßnahmen entwickeln, Sicherheitsschulungen anbieten, anwendungsbasierte Multi-Faktor-Authentifizierung erstellen, Filter installieren, um Malware und Malware, Spam zu verhindern, Standardbetriebsrichtlinien ändern, Systemabstimmungseigenschaften ändern und durchführen routinemäßige Schwachstellenanalysen.

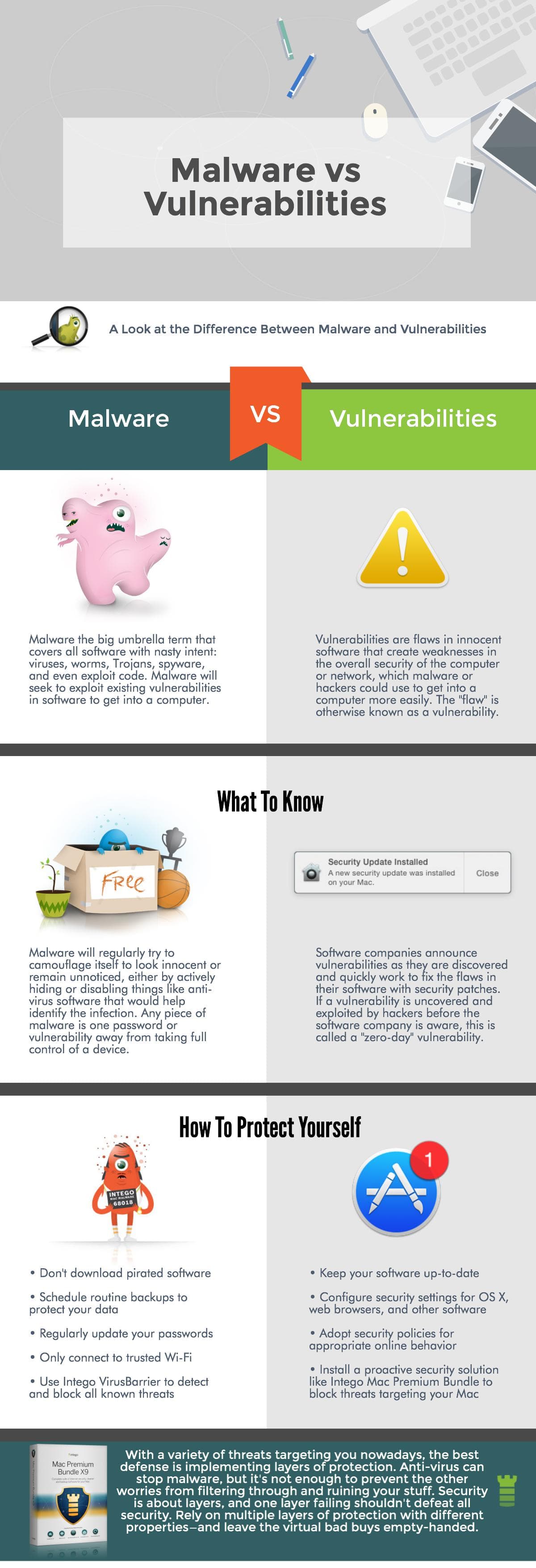

Wichtig bei diesem Hinweis ist das Konzept, dass kein System als 100% frei von Sicherheitslücken oder als „manipulationssicher“ bezeichnet werden kann. Wenn ein einzelner Angreifer die Zeit, den Ort und die Arbeitskräfte erhält, um einen Angriff zu starten, stehen die Chancen gut, dass er sich in den Weg stellt.

Artikelnavigation

Was ist Malware?

Schädliche Software, zerstörerische Programme, ist ein Softwaresystem, das mit der Absicht geschrieben wurde, Daten, Innovationen oder Personen zu schaden.

Systeme, die mit Spyware oder Spyware infiziert sind, zeigen Symptome wie Verlangsamung, Senden von E-Mails ohne Eingreifen des Käufers, versehentliches Neustarten oder Starten unbekannter Prozesse.

Am Ende gab es verschiedene Arten von Spyware wie Browser-Hijacker, Adware, Papan-Ketik-Rekorder und vieles mehr. Jeder Typ, der mit solcher Malware in Verbindung gebracht wird, hat seine eigene Arbeitsweise.

Die Malware-Nutzung im Zusammenhang mit To-Meaning-Schwachstellen nimmt vier Saisons für Jahr weiter zu und erreichte im Jahr 2018 einen Rekord von 812,67 Millionen infizierten Trackern.

Weitere Informationen: Wie die einen Netzwerksicherheitsplan entwickeln und implementieren

Wie infiziert Malware einen Computer oder ein Netzwerk?

Es gibt eine Reihe von Ressourcen, die Angreifer verwenden, um bösartige Software direkt in ein Netzwerk oder einen Kreis einzuschleusen, einschließlich Emotional Engineering und Exploitation in Bezug auf Schwachstellen.

Soziale Technologien

Malware verbreitet sich wahrscheinlich stark durch Vishing, Phishing und Smishing, genau das sind alles Arten von Social-Tech-Angriffen.

Schädliche Software.Kryptowährungs-Mining.Mobile Malware.Botnetz.Händlerinformationen.Trojaner.Andere Malware.Schutz.

KoKurz gesagt, Berühmtheiten versuchen, an geheime Informationen zu gelangen und Menschen dazu zu bringen, die Cursor-Links zu öffnen, verfügbare Anhänge herunterzuladen oder über dieses Telefon Zugriff zu gewähren.

Im Erfolgsfall wird die bösartige Nutzlast eindeutig zugestellt, und Sie können vermuten, dass Sie selbst schädlich gewesen sein könnten.

Ausnutzen von Sicherheitslücken

Eine der einfachsten Techniken, die ein starker Angreifer verwenden kann, um eine Art System oder Netzwerk zu infiltrieren, besteht darin, fast eine beliebige Anzahl bekannter Firmen-Exploits zu verbreiten, wie z.B. Kerberoasting.

Dies wird Versuch und Irrtum genannt, jedoch wird eine höhere technische Ausbildung in den gesamten Prozess eingebaut.

Sie können die besten Strategien entwickeln, das Netzwerk wöchentlich überprüfen und daher die Systeme täglich überprüfen, aber Sie sind wahrscheinlich nie 100 % frei von Schwachstellen.

Wenn Ihr benutzerdefiniertes System den emotionalen Belastungstest nicht besteht, können Sie nicht entscheiden, ob Sicherheitsmaßnahmen für das Einkaufszentrum angemessen sind.

Test Penetrationstests werden nicht nur für sorgfältig geführte Tests auf entdeckte Schwachstellen verwendet, sondern auch zur Bewertung der Anwendung in Bezug auf Sicherheitskontrollen und Tools.

Häufige Arten von Malware

Genehmigt

Das ASR Pro-Reparaturtool ist die Lösung für einen Windows-PC, der langsam läuft, Registrierungsprobleme hat oder mit Malware infiziert ist. Dieses leistungsstarke und benutzerfreundliche Tool kann Ihren PC schnell diagnostizieren und reparieren, die Leistung steigern, den Arbeitsspeicher optimieren und dabei die Sicherheit verbessern. Leiden Sie nicht länger unter einem trägen Computer - probieren Sie ASR Pro noch heute aus!

Malware tritt in vielen Formen auf, aber denken Sie daran, dass derzeit die folgenden Typen am häufigsten vorkommen:

- Virus

- Keylogger

- für

- Trojanisches Pferd

- Kryptowährungs-Ransomware

- Logik / Bomben

- Bots/Botnetze

- Adware und Spyware

- Rootkits

1. Virus Virus

a ist die normalerweise übliche Art von Malware-Angriff. Damit ein echter Virus ein absolutes System infizieren kann, muss der Mann oder die Frau darauf klicken, oder Sie können es auf wichtige Medien und Hosts kopieren.

Die meisten Viren werden ohne Wissen des Benutzers reproduziert. Diese Viren werden wahrscheinlich per E-Mail, Instant Messaging, Website-Akquisitionen, Wechselmedien (USB) und Internet-Interaktionen von einem zum anderen übertragen.

Einige Dateitypen sind anfällig für Virusinfektionen – .record / docx, .exe, .html, .xls, .xlsx, .zip. Viren bleiben in der Regel inaktiv, bis sie sich über eine Interaktion oder eine Reihe von Geräten ausbreiten oder vielleicht bevor sie ihre Payload ausliefern.

2. Keylogger

Keylogging to Keystroke Logging zeichnet die Tastenanschläge unter den echten Benutzern auf und sendet bestimmte Daten an den Angreifer.

Es gibt zwar Zeiten, in denen Arbeitgeber Keylogger einsetzen, um Mitarbeiteraktionen zu verfolgen, aber hier werden sie in den meisten Fällen ermutigt, Passwörter oder sensible Daten zu stehlen.

Keylogger können ein physischer Leiter sein, der diskret mit dem perfekten Gerät verbunden ist, wie z.B. einem bestimmten Schlüssel, oder durch ein trojanisches Transportmittel installiert wird.

3. Richtung

Wie ein Virus kann ein Regenwurm große Kopien erstellen und verteilen, und die Segmente des Landes zeigen Netzwerkverbindungen, Anhänge, E-Mails und Sofortnachrichten an.

Im Gegensatz zu Viren benötigt der Wurm jedoch kein Wirtsprogramm, um sich zu identifizieren und zu verbreiten.

Würmer werden häufig in Mailservern, Servern, Webservern und Datenbankservern verwendet.

Einmal ruiniert, verbreiten sich Würmer schnell über das Internet und Computernetzwerke.

Vierter. Trojaner

Bösartige Spyware und Adware versuchen auch, die Sicherheitskennwörter und persönlichen Informationen der Benutzer abzufangen, indem sie im Hintergrund auf dem System ausgeführt werden. Kleine. Trojanisches Pferd: Das Trojanische Pferd war wahrscheinlich auch eine Art von Malware, die ihrerseits falsche und falsche Namen in dem Glauben verwendet, dass sie Raucher über ihre wahren Absichten täuschen und zu ihnen passen.

Trojaner sind Schadprogramme und gelten als legal.

Ein Trojanisches Pferd versteckt sich früher oder später auf Ihrem Computer, wenn es aufgerufen wird.

Wenn Trojaner aktiviert sind, können Angreifer Sie höchstwahrscheinlich ausspionieren, Ihre sensiblen Daten stehlen und sich auch durch die Hintertür Zugriff auf das entsprechende System verschaffen.

Trojaner werden normalerweise über E-Mail-URL-Anhänge, Downloads und zusätzlich Instant Messages erworben.

Soziales prozedurales Design wird häufig verwendet, um Menschen dazu zu zwingen, Trojaner herunterzuladen und auf ihren Systemen auszuführen. Im Gegensatz zu Mikroben und Gerätewürmern können sich Trojaner nicht selbst reproduzieren.

5. Ransomware / Ransomware

Ransomware ist mit ziemlicher Sicherheit eine Malware, die darauf ausgelegt ist, Männer und Frauen von ihrem Plan auszuschließen oder den Zugriff auf Daten zu verweigern, bis das Lösegeld wahrscheinlich bezahlt wird.

Crypto-malwareAxis-Software ist eine großartige Ransomware, die Dateien von Endbenutzern verschlüsselt und eine Zahlung erfordert sehr sehr lange Zeit, oft in Ihrer eigenen hdtv-Währung wie Bitcoin.

6. Logikbomben

Boolesche Waffen sind eine Art von Adware, die nur aktiviert werden kann, wenn sie erscheinen, verfügbar zum Beispiel an einem bestimmten Datum für jedes Mal oder auf dem 25. Konto.

Viren und Würmer erfahren oft Logikbomben, die mit vorgegebenem Aufwand (bösartiger Code) auch dann gegeben werden müssen, wenn ein anderer Zustand geschätzt wird.

Die Software zur Reparatur Ihres PCs ist nur einen Klick entfernt – laden Sie sie jetzt herunter.