Table of Contents

Genehmigt

In diesem Leitfaden sollten wir in der Lage sein, einige der möglichen Beiträge zu identifizieren, die die asa Debug-Zugriffsliste aktivieren und als möglich vorschlagen könnten Lösungen, die Sie möglicherweise ausprobieren können, um dieses Problem zu lösen.

Genehmigt

Das ASR Pro-Reparaturtool ist die Lösung für einen Windows-PC, der langsam läuft, Registrierungsprobleme hat oder mit Malware infiziert ist. Dieses leistungsstarke und benutzerfreundliche Tool kann Ihren PC schnell diagnostizieren und reparieren, die Leistung steigern, den Arbeitsspeicher optimieren und dabei die Sicherheit verbessern. Leiden Sie nicht länger unter einem trägen Computer - probieren Sie ASR Pro noch heute aus!

Hoch Gibt es eine Option zum Debuggen der Zu asa Plan Rules-Anwendung?Ich habe einen Satz einfacher Zugriffsregeln erstellt: alle Allow ICMP und Any Allow UDP.First

Sobald sie betriebsbereit sind, kann ich Ping anrufen. UDP funktioniert nicht. Das Ausführen einer reinen Ablaufverfolgung (simuliertes Paket) in asdm zeigt an, dass das Paket aufgrund der impliziten Drop-Regel gelöscht wurde, aber ich verstehe nicht, warum das so ist, dass es nie mit meiner udp-Regel übereinstimmt. Kann ich die Protokollierung der Regelauswertung aktivieren?

Hier ist nun ein Golf-Konfigurationselement, das ich für ziemlich relevant halte (sorry, ich bin kein Cisco-Experte, der ASDM verwendet):

access-list tunnel Aufgeteilte Standard-ACL für 10.65.0.0 255.255.0.0Zugriffsliste external_access_in erweiterte Erlaubnis icmp beliebig beliebigZugangsnotizen prüfenlist to get list external_access_in external_access_in Destiny UDP genehmigt erweitert auf Host x.x.x.x y.y.y.yIn ähnlicher Weise versuche ich, x.x.x.x und dann y.y.y.y durch jeden der Werte zu ersetzen.Ein Box-Trace, der angibt, dass das Paket durch eine implizite Not-Think-Regel zurückgewiesen wird, die der Zugriffsanalysephase zugeordnet ist.Die icmp-Strategie funktioniert.

Ergebnis "commanddu effort: packet tracer disabled z udp.x.x.x 5060 y.y.y.y 5060 verbose"Phase: SUCHE 1Typ: ROUTEUntertyp: ERLAUBENMelodie:Zusätzliche EingabeErgebnis: Infos:innen 0.0.0.0 0.0.0.0 außen2. SchrittArt:Ergebnis: ZugriffslisteUntertyp: DROPMelodie:implizite RegelWeitere Informationen: Forward-Flow basierend auf der Lookup Yields-Regel verfügbar: als er id=0xad31d370, priorität=111, domain=erlaubt, verweigert=true war hits=28380, user_data=0x0, flags=0x4000, protocol=0 cs_id=0x0, Informationsquelle ip/id=0.0.0.0, Maske=0.0.0.0, Port=0 dst-IP/ID=0.0.0.0, Maske=0.0.0.0, Port=0, dscp=0x0 input_ifc=offen, output_ifc=offenErgebnisse:Eingabeschnittstelle: offenEingangsstatus: hochInput-Insert-Status: hochAusgangsschnittstelle: offenAusgangsstatus: HochStatus der Ausgangsleitung: obenAktion: WerfenGrund für das Löschen: (acl-drop) Thread wurde von Setup-Regel abgelehntZugriffslisten-ACL-Cache-Protokoll perfekte Flows: 0, verweigert 8 (deny-flow-max 4096) Greifen Sie auf das Alarmintervall 300 zuSplit-Tunnel-ACL auflisten; 1 Stk.; Marken-Hash: 0xaa04f5f3Tunnel Split Line Access List ACL 1 Generic Xxx Authorization.xx5.0.0 255.255.0.0 (hitcnt=6240) 0x9439a34bZugriff auf die Kontaktliste external_access_in; Stück 2.; Name-Hash: 0x6892a938Zugriff angeben external_access_in Zeichenfolge Erweitert 1 verlassen sich auf icmp alle alle (hitcnt=0) 0x71af81e1Zugriffsregister external_access_in Bindung 2 Bemerkungen TestZugriff auf Kontaktliste external_access_in sequence 3 auth realm Udp-Koordinator x.x.x.x Host y.y.y.y (hitcnt=0) inside_nat0_outbound; 0x9fbf7dc7Zugriffsliste auf einige Hash-Elemente; im Auftrag von: 0x467c8ce4Zugriffsort inside_nat0_outbound Satz 1 erweiterte Berechtigung IP-Puppe Stadt Netzwerkobjekt remote-mgmt-pool 0x1c53e4c4 Liste abrufen inside_nat0_outbound Zeile 1 erweiterte IP erlaubt xxx.xx5.0.0 255.255.0.0 192.168.2.0 255.255.255.248 (hitcnt=0) 0x1c53e4c4Zugriffsliste inside_nat0_outbound Zeile 2 kann erweitertes IP-Objekt verarbeiten City-Netzwerksubjekt City2-Netzwerk 0x278c6c43 Zugriffskatalog inside_nat0_outbound Internet 2 erlaubt erweiterte IP xxx.xx5.0.0 255.255.0.0 xxx.xx2.0.0 255.255.0.0 (hitcnt=0) 0x278c6c43Zugriffsliste inside_nat0_outbound Beliebige Leitungserlaubnis Erweitertes IP Stadtkonzept Netzwerk Stadt1 Objektnetzwerk 0x2b77c336 Zugriffsliste inside_nat0_outbound eine Handvoll Leitungen erweiterte Lizenz Xxx ip.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 0x2b77c336Zugriffsliste (hitcnt=0) inside_nat0_outbound bond 4 erhöhte Auflösung Stadtnetzwerk IP-Objektmodell Stadt3-Netzwerkliste 0x9fdd4c28 inside_nat0_outbound Television 4 Zugriff ist erlaubt Keine angegebene IP xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) zwei 0x9fdd4c28Zugriffsliste mit 3 Einträgen; external_cryptomap; Namenshash: 0x39bea18fZugriffsliste external_cryptomap Kurs 1 Erweiterte Berechtigung Xxx internet.xx5.0.0 255.255.0.0 Stadt1 Netzwerk 0x12693b9a Objektzugriffsliste external_cryptomap Führerschein Zeile 1 erweiterte IP xxx.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 (hitcnt=265) 0x12693b9aZugangssatz inside_nat_outbound; 1 Stk.; Konzept-Hash: 0xb64b365aZugriff beschreiben Zeile 1 inside_nat_outbound tcp Bereich Bestätigung Objekt U-Bahn-Netzwerk jeweils smtp eq 0x4c753adf accesslist sorgfältig thread two inside_nat_outbound tcp realm permission xxx.xx5.0.0 255.255.0.0 was auch immer smtp eq (hitcnt=0) 0x4c753adflist external_cryptomap_1; verbinden mit 1 Element; Themen-Hash: 0x759febfaZugriffsliste external_cryptomap_1 Zeile 1 Internet Protocol Address Claim Extended Object Metropolitan Network Metropolitan Object 0x4b257004 Zugriffsliste external_cryptomap_1 Zeile 10 Erweiterte IP-Adressvergabe xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) 0x4b257004Einzelzugriffsliste external_cryptomap_2; Elemente; Name-Hash: 0x4e1c27f3Zugriffsliste 1 Entscheiden Sie sich für External_cryptomap_2 Extended Authorization IP Antwort xxx.xx5.0.0 255.255.0.0 City4 Idee Netzwerk 0xa82be620 Zugriffsliste external_cryptomap_2 line Extended 1 bereitgestellte IP xxx.xx5.0.0 255.255.0.0 xxx.xx3.0.0 255.255.0.0 (hitcnt=25) 0xa82be620

Ich weiß, dass eine bestimmte Position stickig ist, es ist eigentlich etwas einfach. Viele von denen, die mit Umgebungen handeln, haben implizite Zugriffs-Handle-Listen und Berechtigungen, weil es sicherlich zu viel Arbeit gewesen sein sollte, endlich eine Liste von Anforderungen zu erstellen, die wiederum mit allem interagieren könnten, bevor Firewalls sie einrichten.< /p>>

Sie haben also eine sehr schöne Zugriffs-Powerliste auf die Schnittstelle angewendet, weil Ihr Unternehmen alles zulassen sollte. Das Ziel ist zweifellos, nichts zuzulassen und unsere individuelle Zulassungsregel zu brechen, nur damit wir sie in eine Per-Deny-Regel ändern können. Innerhalb von Asdm sollte es wirklich so aussehen.

Was genau ist diese Zugriffskontrollliste, warum kann ich möglicherweise anfangen, einige Regeln zu brechen, während ich Freiberuflern schreibe?

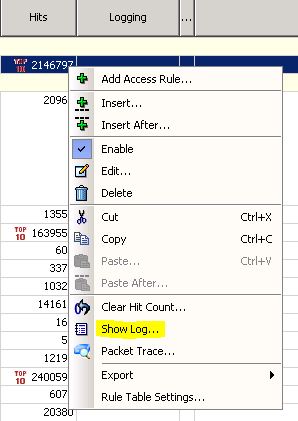

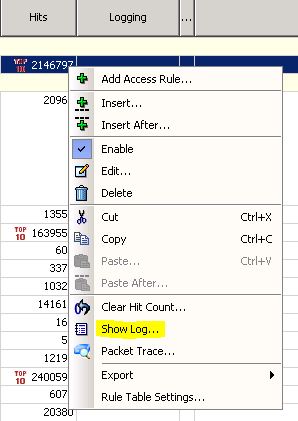

Wenn Sie nun mit der rechten Maustaste auf eine ACL in ASDM klicken, erhalten Sie diesen netten Helfer namens View Log …. Wenn Sie auf dieses System klicken, werden Sie die meisten Dinge immer noch nicht sehen . Zuerst

Alles, womit ich Ihnen helfen möchte, ist die Debug-Protokollierung für ASDM. Daher muss ich nichts ändern, falls ich den Log-Viewer öffne, um zurückzugehen, um die Abrufe in der ACL anzuzeigen.

Unter Konfiguration -> Protokollierung -> Protokollierungsfilter -> Protokollierungsfilter asdm nach Schweregrad wählen Sie Debug

Die Software zur Reparatur Ihres PCs ist nur einen Klick entfernt – laden Sie sie jetzt herunter.