Table of Contents

Wenn Ihnen Informationen über Keylogger-Spyware aufgefallen sind, sollte Ihnen dieses Benutzerhandbuch helfen.

Genehmigt

Ein Keylogger ist eine bösartige Form von Adware und Spyware. Sensible Daten geben Sie auf der eigenen neuen Tastatur ein, vorausgesetzt, dass Sie niemand sehen kann. Passwörter und eine bestimmte Anzahl von Kreditkarten, die Sie vorschlagen, die Websites, die Sie besuchen – und das alles während Sie Tastenanschläge auf Ihrem persönlichen PC protokollieren. Die Software wird auf Ihrem Desktop installiert und zeichnet alles auf, was Mitglieder eingeben.

Sie fühlen sich wahrscheinlich zusätzlich zum Geldautomaten Ihrer Bank sicher, wenn die Öffentlichkeit Finanztransaktionen tätigen muss. Wenn Sie dann aber Ihre PIN über die Tastatur des Geldautomaten eingeben, riskieren Sie Ihre Finanzen.

Wie? Kriminelle können Ihre PIN erhalten, indem sie Tastenanschläge mithilfe von Tastatur-Overlays verfolgen.

Ihr Gerät erwärmt sich tatsächlich physisch.Batterien entladen sich schnell.Sie bemerken die seltsamen Geräusche der Geschichte.Sie beantworten seltsame Nachrichten.Ihr Handy funktioniert jetzt.Überprüfen Sie Ihren Download-Ordner.Verwenden Sie ein nützliches Antivirenprogramm.Setzen Sie Ihr Telefon auf die Firmeneinstellungen zurück.

Ihre einzigartigen Informationen könnten sogar noch offener sein, wenn Keylogger Zugriff auf alles hätten, was Sie auf Ihrem Firmencomputer eingeben.

Beide Bedrohungen sollen mit der Protokollierung von Tastenanschlägen, auch als Protokollierung von Tastenanschlägen oder Tastaturlayout bezeichnet, bezahlt werden. Das Überwachungstool ist so konzipiert, dass es die Tastenanschläge, die Schüler auf Ihrem Computer eingeben, heimlich verfolgt.

Ein Keylogger kann die Anzahl der Tastenanschläge erkennen, die Sie in einem guten soliden Spiel oder Web-Chat-Programm eingeben, und Ihr Passwort stehlen. Oder jemand scannt Sie möglicherweise einfach durch das Ganzkörper-Reisetagebuch und sieht, wonach Sie suchen und online suchen.

Finden Sie heraus, wie ein Keylogger funktioniert, wie diese wertvolle Systemüberwachungssoftware Ihre persönlichen Daten gefährden kann und was Sie zu Ihrem Schutz erstellen können.

Was ist ein Keylogger, wie und wie funktioniert er?

Überwachen Sie das Verhalten Ihres Computers.Führen Sie einen Infektionsscan durch.Überprüfen Sie Ihre Fortschrittsthreads.Überprüfen Sie Ihre Liste der vorhandenen Programme.Überprüfen Sie Ihre tragbare Computerhardware visuell auf ungewöhnliche Gegenstände.

Ein Keylogger kann am besten als eine großartige Art von Spyware beschrieben werden, die sehr wahrscheinlich verwendet wird, um die Tasten, die Sie auf Ihrer Haupttastatur drücken, zu verfolgen und zu dokumentieren und die von Ihnen eingegebenen Informationen zu sammeln. Keylogger sind eine Herausforderung, weil Sie nicht wirklich verstehen, was sie normalerweise sind, und jeden Teil, den Sie eingeben, beobachten und aufschreiben.

Wie erreichen Cyberkriminelle Keylogger? Zu den verarbeiteten Informationen können Ihre persönlichen und Bestandsinformationen, PINs und Bankkontonummern, Kreditkarteninventarnummern, Benutzernamen, Sicherheitspasswörter und andere persönliche Informationen gehören – von denen viele verwendet werden könnten, um Betrug oder einen persönlichen Flug zu begehen. Mai

Keylogger sind Programme oder vielleicht ein Werkzeug. Die Software ist weiter verbreitet. Ein Teil des Keyloggers wird verwaltet, um die Zahlungskartendaten aufzuzeichnen, die Sie komplett mit dem Gerät online abrufen können. Indem sie sich beim Zugriff auf Ihre Daten einloggt, loggt sich die andere großartige Person aus dem Keylogger-Programm aus.

Keylogger sind bereits eine Art Spyware, von der potenzielle Kunden nicht wissen, dass sie irgendwann verfolgt werden. Keylogger können möglicherweise für eine Vielzahl von Zwecken effektiv sein; Cyberkriminelle können sie verwenden, um Ihnen böswilligen Zugang zu Ihrem persönlichen Know-how zu verschaffen, während Arbeitgeber sie verwenden können, um ihre Mitarbeiter zu entführen.

Viele Keylogger behalten die Rootkit-Funktionalität bei. Dies bedeutet, dass diese Unternehmen in Ihr Programm übernommen werden. Diese sogenannten Spyware-Trojaner können Benutzerprojekte, einschließlich Tastenanschlägen und Screenshots, schlagen und diese Daten auf dieser Festplatte speichern, um Informationen an Cyberkriminelle zu übertragen.

Einer der Hardware-Keylogger ist die spezifische Überlagerung des Klaviers auf Ihrem aktuellen Geldautomaten. Jedes Mal, wenn ein Bankkreditgeber eine Taste auf der künstlichen Tastatur des Kriminellen drückt und glaubt, dass es sich um eine echte ATM-PC-Tastatur handelt, protokolliert der Keylogger oft die Tastenanschläge und leitet die Informationen normalerweise für Sie an den Cyberkriminellen weiter.

Wie werden Keylogger installiert?

Wie infizieren Keylogger Ihre Geräte rundum? Es gibt viele Möglichkeiten, einschließlich dieser.

Phishing-E-Mail

Wenn Sie eine Phishing-URL oder einen Phishing-Anhang finden, der darauf hinweist, dass die E-Mail von Malware angegriffen wurde, können Sie auch einen Keylogger auf Ihrem Gerät anfordern. Seien Sie vorsichtig bei Links oder Teilen zu unbekannten E-Mails, Textnachrichten, Peer-to-Peer-Seiten oder Instant Messages. Kann sich das Unternehmen in Malware verfangen? Achten Sie auch auf Links zu sozialen Speichergeräten oder möglicherweise gefälschten Websites, die möglicherweise besonders infiziert sind.

Trojanisches Pferd

Hacker setzen manchmal Trojaner ein, um jede Art von Phishing-Keylogger direkt von gefälschten E-Mail-Adressen und Anhängen zu liefern und zu installieren. Während Phishing-E-Mails gefälschte E-Mails enthalten, die aus einer bestimmten bekannten Quelle zu kommen scheinen, können Kriminelle auch Zeit gewinnen, um mehr über Sie zu erfahren, und falsche E-Mails mit Dingen wie Coupons zustellen, die Sie besonders interessieren könnten und auf die Familien klicken können. Neue Trojaner-Keylogging-Programme stehen oft kurz davor, vom Benutzer eingegebene Zahlungsinformationen zu stehlen.Geräte im Internet.

Website-Skript

Genehmigt

Das ASR Pro-Reparaturtool ist die Lösung für einen Windows-PC, der langsam läuft, Registrierungsprobleme hat oder mit Malware infiziert ist. Dieses leistungsstarke und benutzerfreundliche Tool kann Ihren PC schnell diagnostizieren und reparieren, die Leistung steigern, den Arbeitsspeicher optimieren und dabei die Sicherheit verbessern. Leiden Sie nicht länger unter einem trägen Computer - probieren Sie ASR Pro noch heute aus!

Keylogger können Ihre Geräte verfolgen, falls Sie auf einer gefälschten oder bösen Website surfen. Das Website-Skript kann nun die Schwachstelle in Ihrem personalisierten Browser ausnutzen.

Infiziertes System

Keylogger können ein nützliches, gerade infiziertes System oder Gerät verwenden und andere Malware auf diesem System ausführen.

Wie verwenden Cyberkriminelle Keylogger?

Keylogger stellen eine große Gefahr für Ihre Cybersicherheit dar. Sie können vertrauliche Daten sammeln und verarbeiten, die Sie über Ihre Tastatur eingeben. Viele Anweisungen können durch direkte Eingabe auf Ihren Geräten abgerufen werden – abhängig von Ihren E-Mails, Nachrichten, Auswahl der Textverbindung, verwendeten Passwörtern, angezeigten Websites und Zugriff auf die Bankdaten des Unternehmens.

Cyberkriminelle können Keylogger als Malware verwenden, um Sie beim Stehlen Ihrer persönlichen Daten zu unterstützen. Dazu gehören möglicherweise Informationen, personalisierte PINs bei der Finanzierung. Ihre Konten, Kreditkartennummern, Benutzernamen, Kontodaten und alle persönlichen Informationen. Durch den wachsenden Zugriff auf diese wertvollen Informationen können Cyberkriminelle im Rahmen Ihres Diebstahls Finanzbetrug betreiben.

Keylogger feuern Sie an, wenn Sie sich nicht sicher sind, ob sie verfügbar sind. Cyberkriminelle können in der Tat alle Vorteile und das, was Sie beschriften, ausnutzen, solange der Keylogger nicht gefunden wird.

Wie erkennt man einen Keylogger?

Es wird dringend empfohlen, die Warnzeichen zu erkennen, die eine unhygienische Funktion Ihres eigenen Keyloggers haben könnten. Die Hardware ist möglicherweise leichter zu erkennen, z.B. ein definitiv neues USB-Laufwerk, das an Ihren wertvollen Computer angeschlossen ist.

Das Keylogger-Paket ist zweifellos schwieriger zu erkennen. Häufige Probleme, dass Ihr Gerät mit dem Virus infiziert wurde, können eine allgemeine Verlangsamung des Surfens auf Ihrem Computer oder das Starten von Softwareanwendungen, lange Aktivitätsverzögerungen, Pop-ups, neue Logos auf Ihrem Desktop oder System, die sehr wichtig sind, oder übermäßige Festplatten- oder Verbindungsaktivität sein .

Wie schützt man sich mit der Vermeidung von Keylogger-Malware?

Um sich vor manueller Keylogger-Malware zu schützen, seien Sie dennoch vorsichtig bei Internetaktivitäten. Dies wird wahrscheinlich dazu beitragen, Ihre Ausschreibungsgeräte und Informationen vor Cyberkriminellen zu schützen, die Netzwerke wie Keylogger für giftige Zwecke kaufen.

Warnung zu Online-Tipps. Beginnen Sie nicht mit dem Herunterladen von Anhängen oder schriftlichen Dokumenten aus Drittquellen, da diese in Malware eingebettet sind, einschließlich des eigenen Keyloggers. Überprüfen Sie auch die Phishing-Betrügereien im Internet.

Passwortschutz

Zusätzlich zur Verwendung eindeutiger Sicherheitskennwörter können die Verschlüsselung von Kennwörtern und die Verwendung der Zwei-Faktor-Autorisierung dazu beitragen, Ihre Computer sowie andere Geräte zu schützen, falls diese erstellt wurden.

Die Zwei-Faktor-Authentifizierung kann Online-Spionage verhindern, da Passwörter nur einmal angezeigt werden. Keylogger unterscheiden sich, wenn sie zweimal von denselben Daten abhängen.

Passwort-Manager können auch direkt von Keyloggern aus helfen, da Sie keine Druckdaten mehr benötigen. Dies wird wahrscheinlich dazu beitragen, Keyloggern zu verbieten, Ihre Tastenanschläge zu protokollieren. Tastaturen

Einige

Alternative Tastaturen verwenden kein QWERTZ-Layout. Dies bedeutet, dass sich die verfolgten Tastenanschläge nicht ändern, da sich die meisten Keylogger auf dieses traditionelle Layout verlassen. Eine andere Alternative? Mit der Online-Tastatursoftware können Sie Korrespondenz eingeben, ohne echte Tasten zu drücken.

Voice-to-Text-Software

Dies ist ein weiteres Verfahren, um die Verwendung der Tastatur zu vermeiden. Aber ob dieses Konzept funktioniert oder nicht, hängt davon ab, wie das Crafting von jedem Keylogger-Programm erkannt wird.

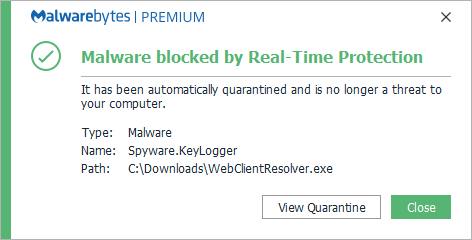

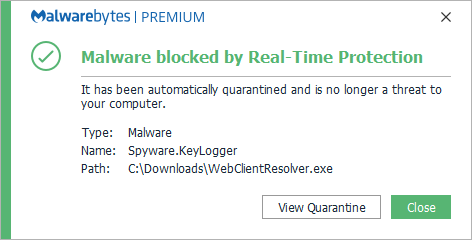

Anti-Spyware

Diese Maßnahmen erlauben keine Entführung von Universal Serial Bus-Keyloggern, können jedoch einige Software-Keylogger erkennen, unter Quarantäne stellen, ausschalten und entfernen.

Anti-Keylogger-Software

Anti-Keylogger-Angebot wurde auf dem Markt entwickelt, um sicherzustellen, dass Sie Keylogger in Ihrem PC-Arbeitsbereich erkennen und Ihre Dateien mit Anwendungen in der Keylogger-Datenbank vergleichen. Schützen

Es können ständig verschiedene Sicherheitsmaßnahmen erforderlich sein, um Keyloggern zu helfen. Gemeinsam können die meisten Menschen dazu beitragen, Ihre persönliche Hilfe und Beratung, Ihre Finanzen und Ihre Identität zu schützen.

Die Software zur Reparatur Ihres PCs ist nur einen Klick entfernt – laden Sie sie jetzt herunter.