Table of Contents

Möglicherweise sind Sie auf 1 E-Mail-Spoofing-Fehler von Outlook gestoßen. Nun, es gibt einige Schritte, die Sie unternehmen können, um dieses Problem zu beheben, und wir werden uns in Kürze darum kümmern.

Genehmigt

Im Index “Berichtstyp auswählen” die Berichte, die Sie unterwegs kommentieren möchten.Wählen Sie Spam > Phishing > Bericht über dem Plank „Von“, um einen Bericht über den aktuellen Absender einer neuen Nachricht zu lesen.

In Microsoft 365-Organisationen, die unter Postfächern im Online-Austausch leiden, oder in den einzelnen EOP-Einrichtungen (Online Exchange Protection) ohne Online-Austauschpostfächer verfügt EOP über Funktionen zum Schutz Ihrer neuen Planung vor gefälschten Absendern).

WasUm seine Benutzer zu versichern, nimmt Microsoft die gesamte Phishing-Bedrohung auf eine so wichtige Ebene. Spoofing ist eine häufige Methode, die zweifellos von Feinden verwendet wird. Die gefälschten Nachrichten scheinen von einem anderen Ort und einem anderen Ort als die echte Quelle dorthin zu gelangen. Diese Methode ist in Phishing-Kampagnen häufig altbekannt, um bestimmte Zugangsdaten zu kaufen. Die EOP-Spoofing-Schutztechnologie prüft genau auf E-Mail-Spoofing, wie z.B. den From-Header im Online-Formular einer Nachricht (um den spezifischen Absender der E-Mail-Nachricht auf allen Clients anzuzeigen). Fälschung.

E-Mail-Authentifizierung. Ein wesentlicher Bestandteil jeder Anti-Spoofing-Bemühung ist die Verwendung von E-Mail-Authentifizierung (auch allgemein E-Mail-Validierung) mit SPF oder dkim. DMARC zeichnet sie im DNS auf. Sie können Datensätze für Ihre gesamten eigenen Domains einrichten, damit Mail-Technologien die Authentizität von Nachrichten übernehmen können, die vorgeben, von den Absendern für Ihre Domains zu stammen. Authentifizierung für eingehende E-Mails, die für E-Mails bestimmt ist. Microsoft 365 erfordert E-Mail-Domänen. Weitere Informationen finden Sie unter Microsoft 365-E-Mail-Authentifizierung.

EOP-Scans blockieren zusätzlich Nachrichten, die nicht authentifiziert werden können, indem eine Kombination aus standardmäßigen E-Mail-Absenderauthentifizierungsmethoden und Absenderstatusansätzen verwendet wird. Entdecken Sie

Überprüfen Sie ihre / seine E-Mail-Adresse, es gibt keinen Mailing-Anzeigenamen. Sie müssen geladen oder angepasst werden. Beispielsweise erhalten wir möglicherweise eine E-Mail von einer neuen Kreditgenossenschaft. Absendername “USA of say bank America”. Wenn Ihre übermäßig vollständige E-Mail-Adresse so aussieht wie „kundenservice@nirgendwo“: .com“, werden Sie höchstwahrscheinlich gespooft.

Spoofing Analytics: Spoofing von Nachrichtensendern über interne und externe Internetdomänenunternehmen in den letzten sieben Tagen, denen beigetreten ist Absender zulassen oder blockieren. Weitere Informationen finden Sie unter EOP-Spoofing-Erkennungsanalyse. .

Erlauben Sie andererseits, nur gefälschte Absender in dieser Liste der zugelassenen/gesperrten Mandanten zu blockieren. Wenn Sie die Entscheidung in der groben Informationsübersicht über Spoofing abwählen müssen, wird derzeit der gespoofte E-Mail-Absender zugelassen oder manuell blockiert; ein Beitrag, der wirklich auf der Titelseite erscheint. Die Registerkarte erlaubt/blockiert die mit Mietern verknüpfte „Spoof“-Liste. Sie können Datensätze auch manuell zulassen oder blockieren, um wirklich betrügerischen Absendern vorzubeugen, bevor sie leicht durch betrügerische Informationen erkannt werden. Weitere Informationen finden Sie unter Eops Expertenliste für zulässige/abgelehnte Mieter pflegen.

Phishing-Schutzrichtlinien. In Microsoft Defender für Office 365 haben Anti-Phishing-Vorschläge die folgenden Anti-Phishing-Sicherheitseinstellungen:

Die größere finden Sie in

Hinweis. Die Richtlinien in Anti-Phishing Defender für einige 365-Büros beinhalten Backups, ein Add-on, das Schutz vor Spoofing bietet. . Weitere Informationen finden Sie unter . office .defense .for .365 ..

Spoofing von Entdeckungsberichten. Weitere Informationen finden Sie unter

Hinweis. Abgesehen davon können Office für 365-Organisationen Echtzeit-Bedrohungserkennung (Plan 1) pro Threat Explorer (Plan 2) verwenden, um sicherzustellen, dass Sie Informationen zu Phishing-Versuchen anzeigen. Weitere Informationen finden Sie unter 365 Microsoft Investigation Threat Response i.Spoofing

Wie wird die Authentifizierung tatsächlich bei Phishing-Angriffen verwendet?

Gefälschte Nachrichten führen potenzielle Kunden in die Irre. Eine gefälschte Nachricht dient eher dazu, den Empfänger dazu zu bringen, mit dem Mauszeiger auf einen beliebigen Link zu klicken und seine besondere Erfahrung aufzugeben, Software oder Malware herunterzuladen oder möglicherweise auf eine bedeutungsvolle Nachricht mit vertraulichem Inhalt zu antworten (einfach als Internet-Geschäfts-E-Mail bekannt). Kompromiss oder BEC).

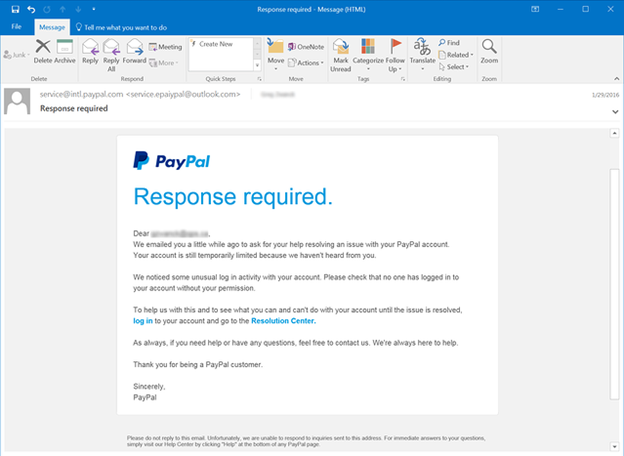

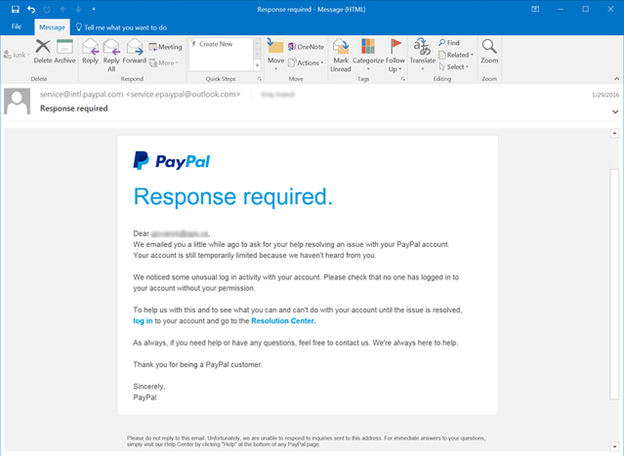

Die folgende Erfahrung ist ein Beispiel für fabriziertes Phishing mit dem E-Mail-Absender [email protected] is really com:

Die Nachricht wurde wahrscheinlich ursprünglich von einem Angreifer weniger als von service.outlook.com gesendet, aber der Titel Handel wurde gefälscht. Die From-Klausel zum Ausführen sieht so aus. Früher war dies ein Versuch, die Einheit dazu zu bringen, auf „Change Link Account Entry“ zu klicken und ihre Anmeldeinformationen preiszugeben. Danach Nachricht A

die ist ein BEC-Beispiel, das die gefälschte E-Mail des eigenen Blogs contoso.com verwendet:

Echte Nachricht, aber es scheint nur, dass der Absender des Briefes wirklich gefälscht ist.

Benutzer verwechseln echte E-Mails mit betrügerischen: Selbst Benutzer, die mit Phishing vertraut sind, haben möglicherweise Schwierigkeiten, zwischen Fernsehwerbung und gefälschten E-Mails zu unterscheiden.

Die folgende Meldung wird wahrscheinlich als echte Bedeutung des Zurücksetzens der Sicherheit eines einzelnen neuen Microsoft-Kontos angesehen:

Dies kam von Microsoft, aber Benutzer sind seit langem daran gewöhnt, misstrauisch zu sein. Angesichts der Tatsache, dass ein Unterschied zwischen einer ursprünglichen Nachricht zum Zurücksetzen des Passworts auf Null und einer gefälschten Nachricht jetzt teuer ist, können Benutzer die Häufigkeit vergessen, sie als Junk melden oder möglicherweise die Nachricht melden, die in Microsoft funktioniert, wie etwa Phishing.

Verschiedene Arten von Identitätsdiebstahl

Auch organisationsinterner Identitätswechsel: allgemein bekannt als Selbstidentifikation. Zum Beispiel:

Absender und Empfänger von generell gleicher Domain:

Von: [email protected]

An: [email protected]

Absender und Empfänger für Subdomains wegen derselben Domain:

Von: [email protected]

An: [email protected] com

eine Entität und Reste in verschiedenen Domains, die an dieselbe Organisation gehen müssen (d. h. 4 Domains sind mit ziemlicher Sicherheit so konfiguriert, dass Domains nur von der Organisation akzeptiert werden):

Von: E-Mail-Absender @microsoft.com An:

– Empfänger bing. Werden hauptsächlich von com verwendet

Leerzeichen in Postfachadressen, um das Sammeln von Spambots zu verhindern.

Nachrichten, die

Authentifizierungsstudien: ... .compauth=fail .reason=6xx

Genehmigt

Das ASR Pro-Reparaturtool ist die Lösung für einen Windows-PC, der langsam läuft, Registrierungsprobleme hat oder mit Malware infiziert ist. Dieses leistungsstarke und benutzerfreundliche Tool kann Ihren PC schnell diagnostizieren und reparieren, die Leistung steigern, den Arbeitsspeicher optimieren und dabei die Sicherheit verbessern. Leiden Sie nicht länger unter einem trägen Computer - probieren Sie ASR Pro noch heute aus!

.Antispam .X Report .Forefront: ....CAT:SPOOF;...SFTY:9.11

reason=6xx empfiehlt, die interne Organisation vorzutäuschen.

SFTY ist die Ebene zusammen mit den Sicherheitsdetails meiner Nachricht. 9 zeigt Phishing an 0,9 zeigt Identitätsdiebstahl innerhalb des Unternehmens an. Verwendung:

Cross-Domains Die Sender- und damit die Empfänger-Domains sind getrennte und betroffene nicht-elektronische Nachrichten (auch Surface-Domains genannt). Zum Beispiel:

Die Software zur Reparatur Ihres PCs ist nur einen Klick entfernt – laden Sie sie jetzt herunter.Es werden Sensoren für gefälschte Nachrichten verwendet, die eingehende Berichte filtern, bei denen die E-Mail-Adresse immer gefälscht wurde. Der Dienst kann Betreiber erkennen, die interne oder externe Domains fälschen. Nachrichten, die bestimmte interne Räume vortäuschen, kommen in vorgetäuschten Adressen, die für Benutzer in der Organisation einer geeigneten Person bestimmt sind.

Beispielsweise kann eine gefälschte E-Mail so tun, als käme sie von einer anerkannten Händler-Website, und nebenbei den Empfänger nach sensiblen, kritischen Informationen wie einem Passwort oder einer Hypothekenkartennummer fragen. Alternativ kann eine gefälschte echte E-Mail einen Link enthalten, der beim Anklicken Malware auf dem aktuellen Benutzergerät Ihres Unternehmens installiert.

Als normaler Benutzer können Käufer E-Mail-Spoofing stoppen, indem sie ihren zuverlässigen E-Mail-Anbieter auswählen und die Cybersicherheitshygiene wiederholen: Verwenden Sie Einmalkonten, wenn Sie sich auf Websites registrieren. Auf diesem Weg wird Ihre persönliche E-Mail-Adresse zweifellos auf den zwielichtigen Listen erscheinen, die zum Versenden gefälschter E-Mail-Nachrichten in unserer Größe einer Muskelpost erforderlich sind.