Table of Contents

Vous avez peut-être rencontré une erreur d’usurpation d’identité du programme de messagerie dans Outlook. Eh bien, il y a quelques considérations que vous pouvez prendre pour résoudre un tel problème et nous y reviendrons sous peu.

Approuvé

Dans la liste “Sélectionner le type de rapport”, vous voyez, le(s) rapport(s) que vous souhaitez signaler en même temps.Sélectionnez Spam > Phishing > Signaler au-dessus du panneau De vers le haut pour lire un rapport sur l’expéditeur d’un nouveau message.

Dans les organisations Microsoft 365 avec des boîtes aux lettres dans l’échange en ligne, ou dans les organisations personnalisées de protection des échanges en ligne (EOP) nécessitant des boîtes aux lettres d’échange en ligne, EOP inclut des fonctionnalités pour protéger votre nouvelle organisation par des expéditeurs usurpés).

QuoiAfin de protéger les utilisateurs de l’élément, Microsoft prend la menace de phishing à un endroit critique. Le spoofing est une technique courante du fait qui est sans aucun doute utilisée par les attaquants. Les faux messages semblent provenir d’un endroit différent ou d’un endroit complètement différent de celui du véritable fournisseur. Cette méthode est couramment utilisée tout au long des campagnes de phishing pour acheter la connaissance des utilisateurs. Technologie de protection contre l’usurpation d’identité EOP filtrant spécifiquement l’usurpation d’e-mail, comme l’en-tête De dans le formulaire à l’aide d’un message (pour afficher l’expéditeur de l’e-mail sur tous les clients). faux.

Authentification des e-mails. Une partie intégrante de tout effort anti-usurpation est la consommation de l’authentification des e-mails (également appelée validation d’envoi) avec SPF et dkim. DMARC les enregistre dans DNS. Vous seriez en mesure de créer des enregistrements pour vos propres domaines personnels afin que les options de messagerie puissent vérifier l’authenticité des messages censés provenir des expéditeurs de vos propres domaines personnels. Authentification du courrier entrant pour -mail. Microsoft 365 l’exige pour les domaines de messagerie. Pour plus d’informations, imaginez l’authentification des e-mails Microsoft 365.

EOP analyse et complète les messages qui ne peuvent pas être authentifiés en utilisant une combinaison de méthodes d’autorisation d’expéditeur standard et de méthodes d’état de l’expéditeur. Explorer

Vérifiez son adresse de messagerie Web, il n’y a pas de nom de vitrine de messagerie. Ils doivent être suffisants et ajustés ajustés. Par exemple, vous recevrez peut-être un courriel de votre caisse de financement. Nom de l’expéditeur “USA Of think bank America”. Si votre adresse e-mail complète ressemble à quelque chose comme “customerservice@nowhere want this: .com”, il est plus approprié que vous soyez usurpé.

Spoofing Analytics : usurpé par les expéditeurs de messages dans des noms de domaine Internet intrinsèques et externes au cours des sept derniers jours associés en autorisant ou en bloquant les expéditeurs. Pour plus d’informations, consultez EOP Spoofing Detection Analytics. .

Autoriser ou réduire uniquement les faux expéditeurs dans la liste des locataires autorisés/bloqués. Si vous pouvez désélectionner la décision dans l’aperçu général des faits et des stratégies concernant l’usurpation d’identité, l’expéditeur de l’appel usurpé sera autorisé ou bloqué manuellement ; un message qui n’apparaît que sur la première page. Le boîtier autorise/bloque la liste “usurpée” des propriétaires de la maison. Vous pouvez également créer manuellement des enregistrements d’activation ou de blocage disponibles pour les faux expéditeurs avant qu’ils ne soient facilement reconnus par des informations frauduleuses. Pour plus d’instructions, consultez Maintenir la liste principale des occupants autorisés/refusés d’eop.

Règles de protection contre l’hameçonnage. Dans Microsoft Defender pour Office 365, les stratégies anti-hameçonnage ont les paramètres de protection anti-hameçonnage suivants :

La plus grande peut être utilisée dans les

Remarque. Les politiques d’Anti-Phishing Defender pour un grand nombre de bureaux 365 incluent des sauvegardes, un module complémentaire qui offre une protection contre l’usurpation d’identité. .Pour plus d’informations, consultez .

Usurpation des rapports de découverte. Pour plus d’idées, consultez le

Remarque. Les organisations Office pour 365 peuvent également s’appuyer sur la détection des menaces en temps réel (plan 1) ou sur l’explorateur de menaces (plan 2) pour surveiller les informations sur les tentatives de phishing. Pour plus d’informations, consultez 365 Microsoft Investigation Threat Response i.Spoofing

Comment l’authentification est-elle réellement utilisée dans les attaques de phishing ?

Les faux messages induisent les utilisateurs en erreur. Un faux message est plus susceptible d’inciter le destinataire à cliquer sur n’importe quel type de lien et à renoncer à sa fin, à télécharger un logiciel ou un logiciel malveillant, ou à répondre à un message significatif avec un contenu top secret (appelé simplement e-mail de secteur). Compromis ou BEC).

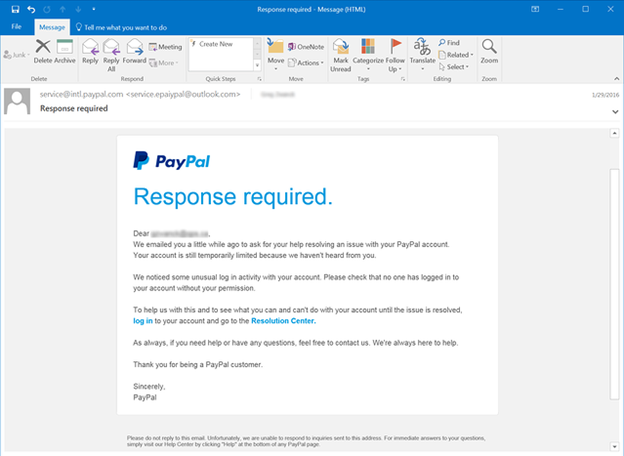

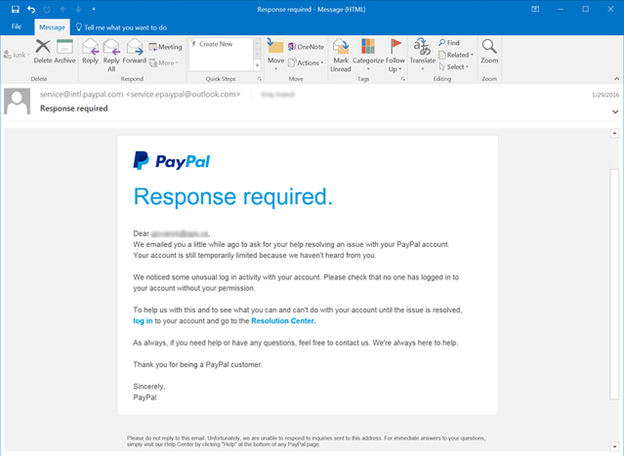

Le message suivant est devenu un exemple de faux hameçonnage avec l’expéditeur de l’e-mail [email protected]’est souvent com :

Le message a en fait été envoyé par un attaquant non pas à cause de service.outlook.com, mais le champ de titre s’est avéré être forgéLa clause From pour les faire ressembler à ceci. Il s’agissait d’une forte tentative pour inciter le destinataire à cliquer sur “Modifier l’entrée de compte de lien” et même à révéler ses informations d’identification. Après l’essai de vendre A

die est une instance BEC d’utilisation du faux site Web de blog de messagerie contoso.com :

Message authentique, mais il semble que l’expéditeur de la lettre soit en fait un faux.

Les utilisateurs confondent les vrais e-mails avec les faux sites : même les utilisateurs familiarisés avec l’hameçonnage auront peut-être du mal à faire la distinction entre les e-mails commerciaux et les faux e-mails.

Le message suivant est considéré comme un message authentique concernant la réinitialisation de la sécurité d’un jeune compte Microsoft :

Cela vient de Microsoft, alors que les utilisateurs sont depuis longtemps habitués à ce que vous puissiez être méfiants. Étant donné que l’énorme différence entre un avertissement de réinitialisation de mot de passe d’origine et un faux message est coûteuse, les utilisateurs peuvent choisir d’ignorer la fréquence exacte, de le signaler comme spam ou simplement de signaler éventuellement le message dans Microsoft et de parler de phishing.

Différents types d’usurpation d’identité

L’usurpation d’identité également intra-organisationnelle : appelée auto-identification. Par exemple :

Expéditeur et destinataire du même domaine :

De : [email protected]

À : [email protected]

Expéditeur et destinataires pour les sous-domaines de notre même domaine :

De : [email protected]

À : [email protected] com

une entité et réside en utilisant différents domaines qui doivent appartenir à la même organisation (c’est-à-dire que deux adresses Internet sont presque certainement configurées étant donné que les domaines sont acceptés par une seule organisation) :

De : expéditeur de l’e-mail @microsoft.com À :

– destinataire bing.Sont utilisés pour com

Espaces dans les adresses de boîte aux lettres pour empêcher la séquence de spambots.

Les messages qui échouent à l’

Résultats de l'authentification : ... .compauth=fail .reason=6xx

Approuvé

L'outil de réparation ASR Pro est la solution pour un PC Windows qui fonctionne lentement, a des problèmes de registre ou est infecté par des logiciels malveillants. Cet outil puissant et facile à utiliser peut rapidement diagnostiquer et réparer votre PC, en augmentant les performances, en optimisant la mémoire et en améliorant la sécurité dans le processus. Ne souffrez plus d'un ordinateur lent - essayez ASR Pro dès aujourd'hui !

.Antispam .X Report .Forefront : ....CAT:SPOOF;...SFTY:9.11

reason=6xx recommande de simuler l’organisation interne.

SFTY est le niveau de sécuritéDétails liés à mon message.9 indique que l’hameçonnage 0.9 est synonyme d’usurpation d’identité au sein de l’organisation. Utilisation :

Domaines croisés Les domaines de l’expéditeur et du bénéficiaire sont des messages non électroniques distincts et complémentaires (également appelés domaines externes). Par exemple :

Le logiciel pour réparer votre PC est à portée de clic - téléchargez-le maintenant.Les faux capteurs de message sont utilisés pour filtrer les rapports entrants où l’adresse personnelle de l’expéditeur a toujours été usurpée. Le service client peut détecter les opérateurs qui usurpent les domaines rrnner ou externes. Les messages qui usurpent des espaces internes particuliers proviennent d’offres usurpées destinées aux utilisateurs d’une organisation d’hommes ou de femmes.

Par exemple, un faux e-mail peut également faire croire qu’il provient d’un site Web de propriétaire connu et, en cours de route, discuter avec le destinataire d’informations sensibles telles qu’un mot de passe ou un numéro de carte de crédit. Alternativement, un faux meilleur marketing par e-mail peut contenir un lien qui, à l’heure à laquelle vous cliquez, installe un logiciel malveillant sur l’appareil de votre utilisateur actuel.

En tant qu’utilisateur régulier, les acheteurs peuvent mettre fin à l’usurpation d’e-mails en choisissant un fournisseur de messagerie inébranlable et en adoptant des habitudes de cybersécurité : utilisez des comptes uniques lors de l’enregistrement d’utilisateurs sur des sites Web. De cette façon, votre adresse e-mail personnelle n’aura pas d’importance sur les listes louches utilisées pour envoyer de faux e-mails aux spécifications d’un courrier musculaire.