Table of Contents

Parfois, votre système génère une erreur indiquant toutes sortes de logiciels espions et publicitaires, y compris les chevaux de Troie enregistreurs de frappe. Il peut y avoir plusieurs explications à cette erreur.

Approuvé

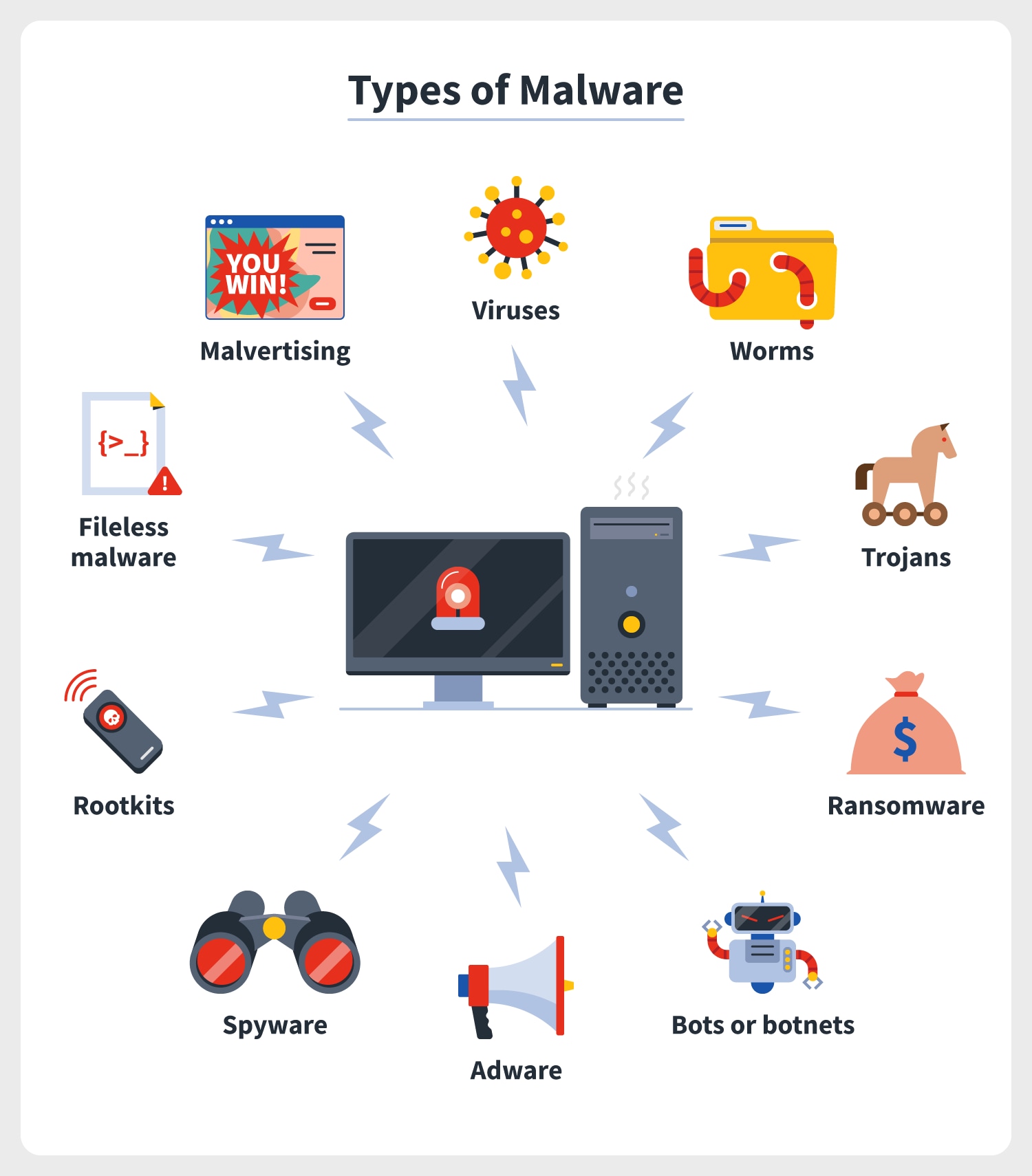

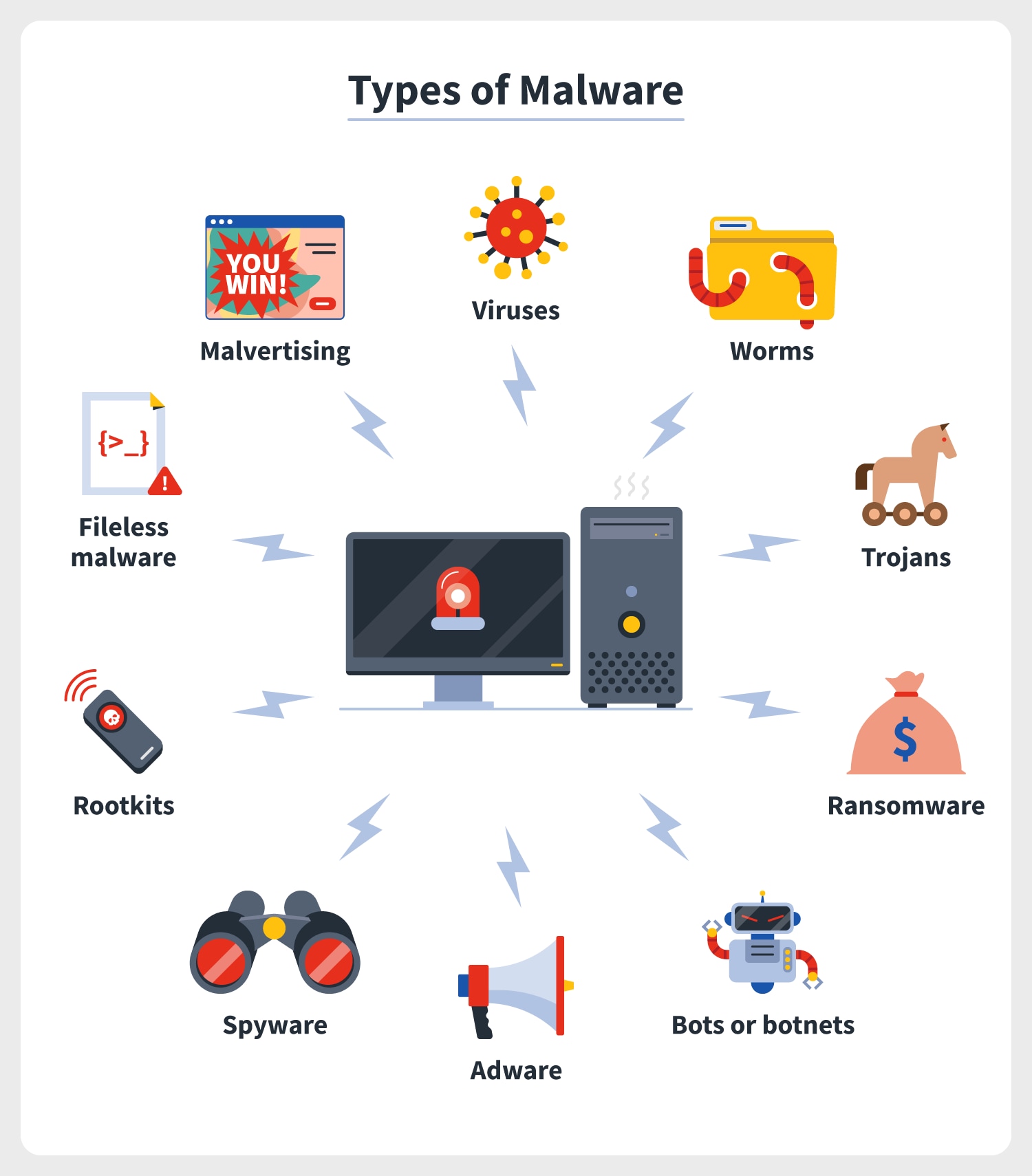

Presque tous les types courants de logiciels espions et publicitaires comprennent les virus, les vers, les chevaux de Troie, les rançongiciels, les araignées, ainsi que les botnets, les logiciels publicitaires, les logiciels espions et publicitaires, les rootkits, les logiciels sans fichier ou espions et les publicités nuisibles.

Les types de logiciels malveillants les plus courants sont les virus, les enregistreurs de frappe, les wigglers enflammés, les chevaux de Troie, les ransomwares/crypto-malwares, les robots d’exploration/botnets de bon sens, les armes, les logiciels publicitaires et les logiciels espions, ainsi que les rootkits. Vous pouvez atténuer ou empêcher les logiciels espions et, par conséquent, les attaques de logiciels publicitaires en développant des couvertures de sécurité, en fournissant une formation à la sécurité à l’aide de l’authentification multifacteur basée sur les applications, en installant des filtres pour vous protéger contre les logiciels malveillants et les logiciels malveillants, le spam, la modification des politiques d’exploitation conformes, les capacités de vote du système, ensemble avec la réalisation d’évaluations de vulnérabilité de routine.

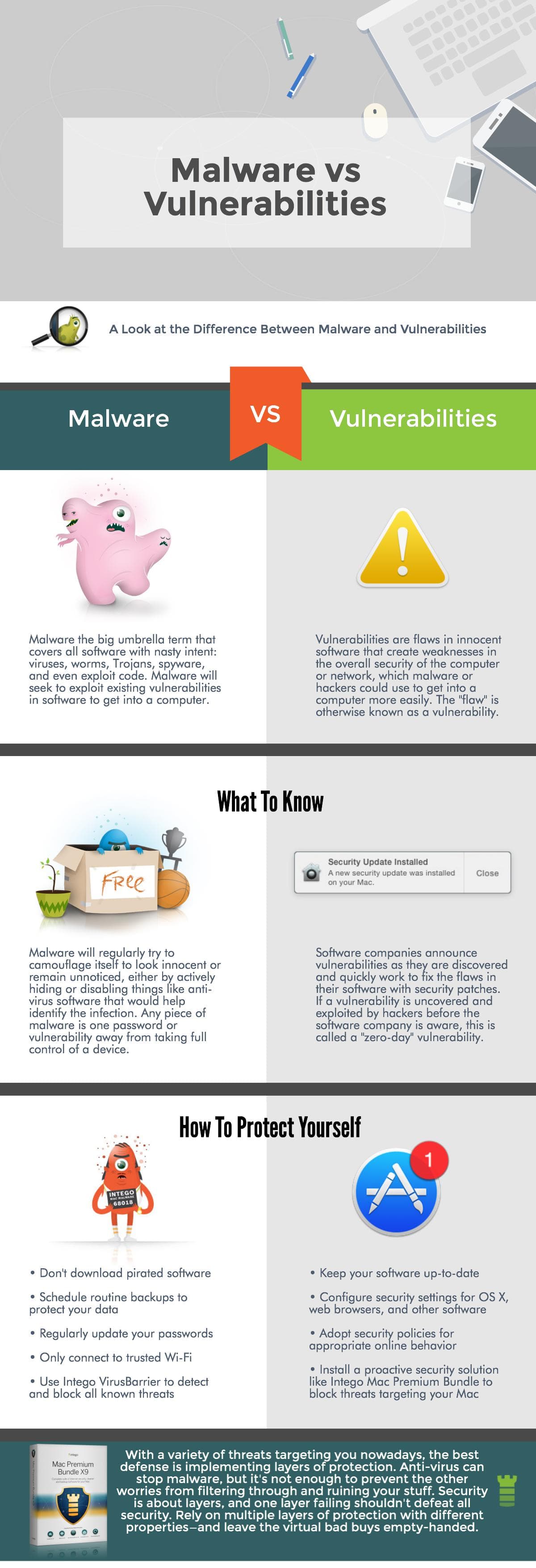

En ce qui concerne cette note, il est sans aucun doute important qu’aucun système ne soit à 100 % exempt de vulnérabilités de sécurité, c’est-à-dire “inviolables”. Si un seul attaquant a un moment, un lieu et des effectifs pour lancer une attaque, il y a de fortes chances qu’il se dirige souvent vers vous.

Navigation dans les articles

Qu’est-ce qu’un logiciel malveillant ?

Un logiciel malveillant, un logiciel destructeur, est généralement un système logiciel écrit avec l’intention de nuire aux données, aux inventions ou aux personnes.

Les systèmes infectés par des logiciels malveillants ou des logiciels espions présentent des symptômes tels que des ralentissements, l’envoi d’e-mails sans médiation de l’utilisateur, le redémarrage accidentel ou le démarrage d’un processus inconnu.

Il y avait un certain nombre de types de logiciels espions tels que le pirate de navigateur Internet, les logiciels publicitaires, les enregistreurs Papan-Ketik et bien d’autres. Chaque type associé à ces logiciels malveillants a sa propre option unique de travail.

L’utilisation par les logiciels malveillants des vulnérabilités To-Meaning continue de croître d’année en année, atteignant un niveau record avec 812,67 millions de trackers infectés en 2018.

En savoir plus : comment développer et mettre en œuvre un plan de sécurité réseau

Comment les logiciels malveillants infectent-ils un ordinateur ou un réseau ?

Il existe un certain nombre de techniques que les attaquants utilisent malheureusement pour injecter des logiciels malveillants directement dans un réseau ou un système, en plus de l’ingénierie émotionnelle et de l’exploitation des faiblesses.

Technologies sociales

Les logiciels malveillants sont susceptibles de se propager largement pendant le vishing, le phishing et le smishing, qui peuvent être tous les types d’attaques d’ingénierie sociale.

Logiciel malveillant.Extraction de crypto-monnaie.Logiciels malveillants mobiles.Réseau de zombies.Informations revendeur.chevaux de Troie.Autres logiciels malveillants.Protection.

KoEn bref, des personnes célèbres essaient d’obtenir une connaissance confidentielle et incitent les gens à cliquer sur des sites Web, à télécharger des pièces jointes disponibles ou à fournir des services via ce téléphone.

Si elle est florissante, la charge utile malveillante sera sans aucun doute toujours livrée, et vous pouvez supposer que vous-même pourriez être blessé.

Exploitation des vulnérabilités de sécurité

L’une des techniques les plus simples qu’un agresseur puisse utiliser pour infiltrer une technique ou un réseau consiste à fournir un certain nombre d’utilisations d’entreprise connues, telles que Kerberoasting.

Cela s’appelle simplement des essais et des erreurs, mais chaque enseignement technique supérieur est construit sur l’ensemble du processus.

Vous élaborerez très probablement les meilleures stratégies, analysez généralement le réseau chaque semaine et corrigez donc les consoles quotidiennement, mais vous n’êtes probablement pratiquement jamais exempt de vulnérabilités à 100 %.

Si votre système personnalisé échoue à la sélection du stress, vous ne pouvez pas décider si les mesures de surveillance du magasin sont appropriées.

Test Les tests d’intrusion sont utilisés pour la vérification guidée non seulement des vulnérabilités découvertes, mais également pour évaluer la mise en œuvre en termes de contrôles et de méthodes de sécurité.

Types courants de logiciels malveillants

Approuvé

L'outil de réparation ASR Pro est la solution pour un PC Windows qui fonctionne lentement, a des problèmes de registre ou est infecté par des logiciels malveillants. Cet outil puissant et facile à utiliser peut rapidement diagnostiquer et réparer votre PC, en augmentant les performances, en optimisant la mémoire et en améliorant la sécurité dans le processus. Ne souffrez plus d'un ordinateur lent - essayez ASR Pro dès aujourd'hui !

Les logiciels malveillants se présentent sous de nombreuses formes, mais n’oubliez pas que les types essentiels sont les plus courants :

- Virus

- Enregistreur de frappe

- partout

- Cheval de Troie

- Rançongiciel de crypto-monnaie

- Logique / Bombes

- Robots ou botnets

- Logiciels publicitaires et logiciels espions

- Rootkits

1. Virus Virus

a est le type d’attaque de malware le plus universel. Pour que tout type de virus réel infecte une communauté, le concept nécessite que l’utilisateur clique dessus, ou peut-être le clone sur un support important ou un hôte ou une hôtesse.

La plupart des virus se reproduisent à l’insu de l’utilisateur. Ces virus peuvent être très transmis les uns aux autres par e-mail, messagerie instantanée, téléchargements de sites Web, supports amovibles (USB) et connexions Internet.

Certains types de fichiers sont plus peu sécurisés contre les infections virales – .doc pour chaque docx, .exe, .html, .xls ou .xlsx, .zip. Les virus restent généralement inactifs lorsqu’ils se propagent sur un réseau, éventuellement sur un certain nombre d’appareils, ou avant de livrer leur charge utile.

2. Enregistreur de frappe

L’enregistrement de frappe ou l’enregistrement de frappe enregistre les frappes de l’utilisateur réel particulier et envoie les études à l’attaquant.

Bien qu’il y ait généralement des moments où les employeurs utilisent des enregistreurs de frappe pour suivre les actions des employés, dans un grand pourcentage de cas, ils sont encouragés à traiter des mots de passe ou des données sensibles.

Les enregistreurs de frappe peuvent être un câble physique discrètement connecté à un téléphone, tel qu’un clavier spécifique, éventuellement installé par un cheval de Troie.

3. Vers

Comme un virus, un ver de terre peut se reproduire couplé à distribuer de grandes copies, et ses messages indiquent des connexions réseau, des pièces jointes, des e-mails, mais des messages instantanés.

Cependant, contrairement à origine, le ver n’a pas réellement besoin d’un programme hôte pour se répliquer et se propager.

Les vers sont largement utilisés contre les serveurs de courrier postal, les serveurs, les serveurs Web Oers, puis les serveurs de base de données.

Une fois endommagés, les vers de terre se propagent rapidement sur Internet et, par conséquent, sur les réseaux informatiques.

4. Les chevaux de Troie

Les logiciels espions malveillants tentent en outre d’intercepter les mots de passe des utilisateurs et leurs informations personnelles en s’exécutant dans cet arrière-plan particulier sur le système. Peu. Cheval de Troie : Le cheval de Troie était en outre un type de malware qui inclut des noms faux et faux dans la plupart des cas, la croyance qu’il induit les utilisateurs en erreur quant à leurs véritables intentions et les rejoint.

Les chevaux de Troie sont des programmes malveillants qui sont en fait considérés comme légaux.

Un cerf de Troie se cache sur votre ordinateur jusqu’à ce qu’il soit appelé.

Si les chevaux de Troie sont activés, les attaquants peuvent très probablement utiliser un agent secret sur vous, voler vos statistiques sensibles et également accéder à tout le système correspondant par l’entrée arrière.

Les chevaux de Troie sont généralement téléchargés à l’aide de pièces jointes d’URL d’e-mail, de téléchargements et de messages instantanés.

L’ingénierie procédurale sociale est considérée comme couramment utilisée pour obliger les utilisateurs à télécharger et à exécuter des chevaux de Troie sur ces systèmes. Contrairement aux microbes et aux vers de terre informatiques, les chevaux de Troie ne peuvent pas se reproduire.

5. Ransomware / Ransomware

Les rançongiciels sont presque certainement un type lié aux logiciels malveillants conçus pour exclure les utilisateurs en raison de leur plan ou refuser l’accès si vous souhaitez accéder aux données jusqu’à ce que la rançon soit remboursée.

Le système logiciel Crypto-malwareAxis est un excellent type de ransomware qui crypte les fichiers de l’utilisateur final et comprend le paiement d’un de très longues heures de travail, souvent dans votre propre étranger numérique comme le bitcoin.

6ème. Bombes logiques

Les bombes booléennes étaient un type de logiciel publicitaire qui s’active simplement lorsqu’elles apparaissent, pour une étude de cas, à une date/énergie spécifiée ou à la 25e connexion.

Les virus et les vers ont souvent des bombes de bon sens qui doivent être livrées qui ont un effort prédéterminé (code malveillant) ou dans les cas où d’autres condition est la bienvenue.

Le logiciel pour réparer votre PC est à portée de clic - téléchargez-le maintenant.