Table of Contents

Approvato

In questo post del blog, è probabile che identifichiamo alcune possibili cause che potrebbero generare il checksum UDP TCP e, in tal caso, fornirò possibili soluzioni che la maggior parte di voi può provare a risolvere fino a questo problema .

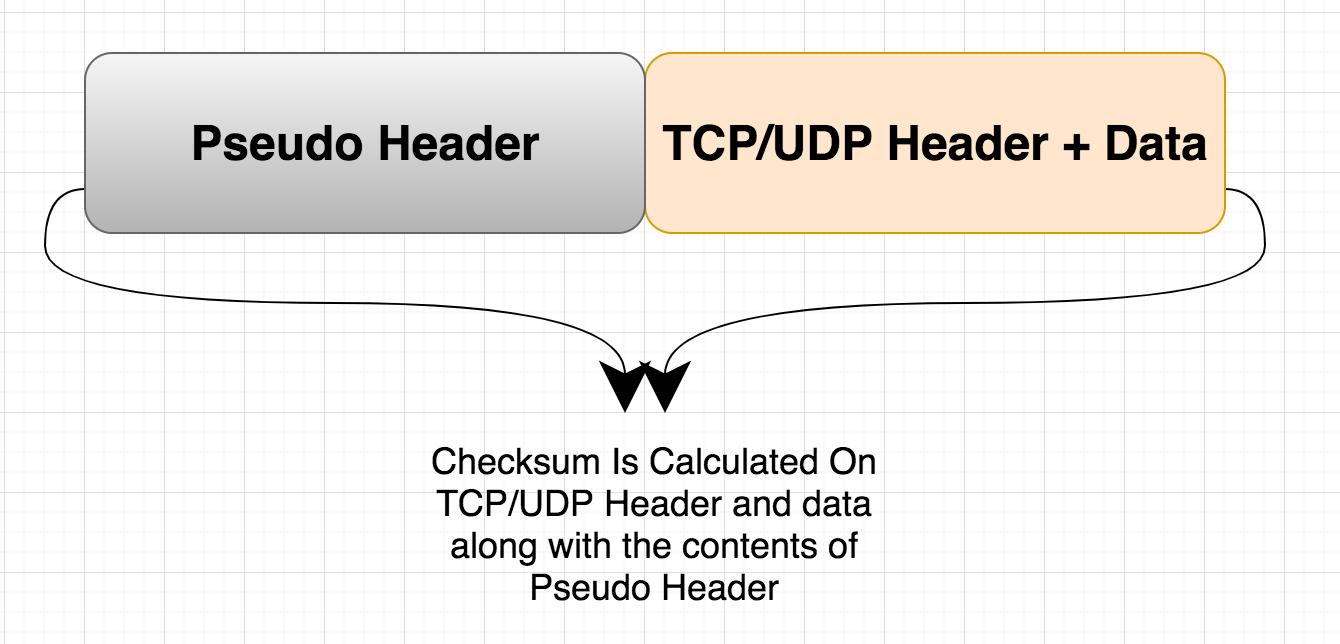

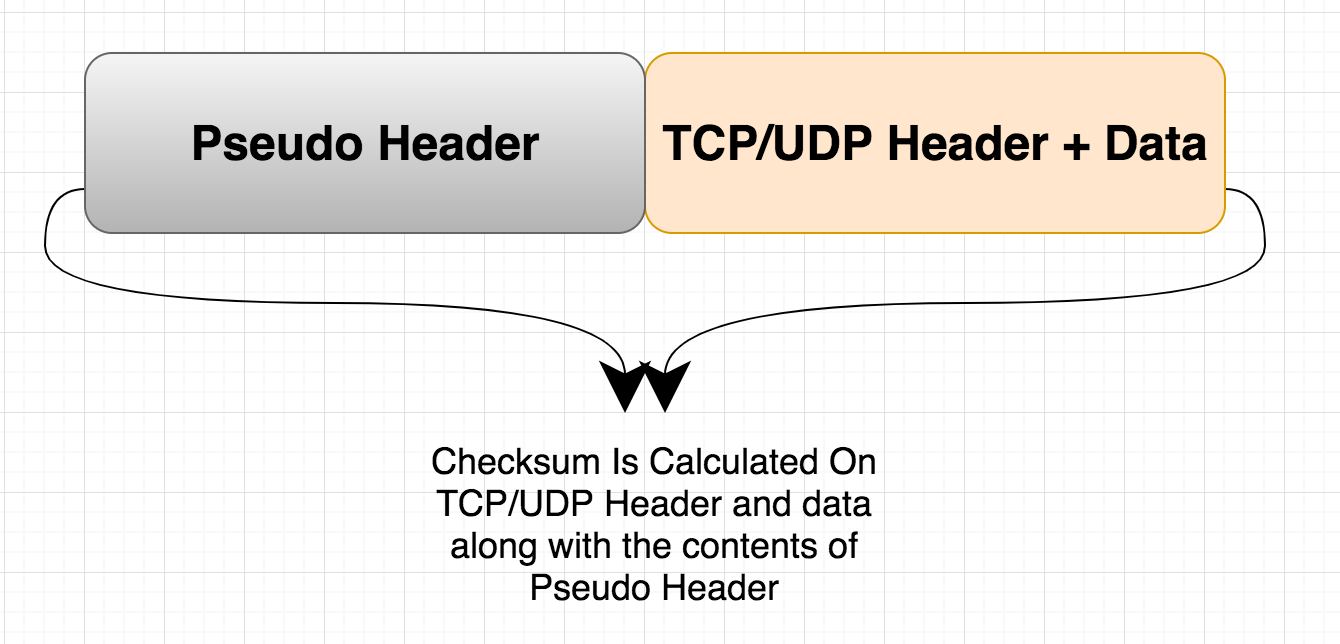

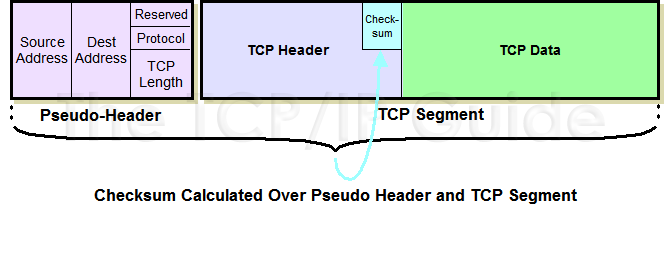

Il checksum può essere calcolato per più di un massimo di intestazioni e dati TCP/UDP. Forse mostra anche così tante informazioni e fatti dalle intestazioni IP. Questo record viene spesso definito pseudo-intestazione. In altre parole, TCP in aggiunta al calcolo del checksum UDP (seduto direi al livello di trasporto) ha più campi e bit della carriera dei dati con il livello del metodo.

Approvato

Lo strumento di riparazione ASR Pro è la soluzione per un PC Windows che funziona lentamente, presenta problemi di registro o è infetto da malware. Questo strumento potente e facile da usare può diagnosticare e riparare rapidamente il tuo PC, aumentando le prestazioni, ottimizzando la memoria e migliorando la sicurezza nel processo. Non soffrire più di un computer lento: prova ASR Pro oggi!

Quando invii dati di studio tramite cavo, situazioni in cui i dati vengono danneggiati, alterati o addirittura modificati (questo può essere accidentale, malware o solitamente intenzionale). In ogni caso, ci deve essere un metodo causato dal quale il destinatario può facilmente vedere e determinare se i dati sono letteralmente corrotti o meno. cosa

Di solito assistito. Il mittente calcola un valore di checksum molto piccolo (molto piccolo), che spesso è un messaggio/dati che sicuramente ti aiuteranno a essere inviato. Il valore calcolato verrà sicuramente inviato insieme alla comunicazione o in altro modo. Dopo aver ottenuto gli studi, il destinatario stabilisce anche il checksum. Se entrambi stanno attualmente aggiungendo valori (mittente e destinatario), i dati specifici rimangono intatti/invariati.

Grazie Creeptographers che tipo di persona ha sviluppato calcoli hash. Alcuni dei calcoli hash più popolari sono MD5, SHA1, ecc. Potresti aver realizzato siti Web che forniscono hash MD5 e SHA1 dei file che stai cercando di salvare. In effetti, puoi guadagnare l’hash del sistema scaricato e se corrisponde all’unico sempre menzionato sul sito, puoi essere certo che il registro non viene danneggiato/cambiato.

MD5 e SHA1 vengono utilizzati principalmente per controllare l’integrità dei file. Tuttavia, la comunicazione Internet (convalida dei dati della rete principale. Convalida dei dati TCP e UDP) non deve assolutamente utilizzare MD5 o SHA1. Quindi i metodi utilizzati negli annunci su Internet sono algoritmi di hashing, ma simili, non più esattamente gli stessi. Perché ogni causa è diversa. Est

La collisione è di norma un fattore importante nei calcoli di puro hashing. Tuttavia, non c’è nulla di certo di cui “nessun output hash avrà in genere lo stesso valore”. Se ci sono record così separati con risultati molto intermittenti, ciò supera il vantaggio. Perché deve essere unico per considerare i documenti ricevuti. Quindi solo i client possono verificare la particolare integrità. MD5 e SHA1 sono molto focalizzati sulla generazione di risultati di decollisione. È progettato per essere durevole e non soggetto a nessun tipo più tipicamente associato alla collisione. Questa è una specie di razionalità usata per controllare il periodo di validità dei file. Inoltre, il bello della maggior parte delle funzioni hash è che si tratta di un singolo hash. Non puoi finire un disco se vedi un valore hash. Questo è il motivo per cui quasi tutte le password del database vengono archiviate come hash. Quando l’utente inserisce la password specifica particolare, il programma di accesso restituisce gran parte di tutto il valore hash della password e lo bilancia con ciò che si trova nel database. Se i due importi corrispondono, l’utente potrebbe essere autorizzato ad accedere.

In generale, si verifica la seguente situazione. Il mittente calcola un valore di checksum semplice (molto piccolo) che danneggia i messaggi/dati forniti. Il valore calcolato deve essere necessario insieme al messaggio probabilmente come parte di altre procedure. Una volta ricevuti i dati, il particolare destinatario calcola anche il checksum dell’uomo.

Queste collisioni non influiscono in modo significativo sul calcolo del checksum TCP e UDP (rispetto agli algoritmi md5 e sha1). La velocità e il fantastico rilevamento degli errori sono in realtà molto importanti per i checksum TCP e UDP che per le collisioni.

Per questo motivo logico, tdp e il checksum udp iniziano a utilizzare il metodo del complemento a uno per acquistare il checksum.

Il miglioramento di uno non è altro che il valore di uno che otteniamo scambiando tutti gli zeri nel presente con uno e quelli ora con zeri. Ad esempio, l’aiuto di 110111001010 è 001000110101.

Come funziona l’aggiunta del metodo delle unità per calcolare il checksum UDP e TCP?

Analizziamolo fino in fondo a scopo illustrativo. Immagina di trasportare un mercato UDP o un pacchetto TCP. La cosa originale che pratichiamo è lasciarli dividere e condividere per ottenere bit a 16 bit. Ammettiamo di avere tre dati a 16 bit che scoprirete.

0 1 0 1 circa 8 1 0 1 0 0 particolare 0 1 1 0 1

1 3 0 0 0 1 e almeno uno 0 1 nil 0 1 e 0 1

0 8 0 0 4 0 1 individuo 1 0 0 1 0 individuo 0

Se tutti li aggiungono, un trio di dati personali a 16 bit con addizione binaria. Otteniamo parte del diritto dopo i dati a 16 bit (questa non è un’aggiunta binaria superiore).

1001101001010110 + 0000101110001110 + 0000110111001100 equivale a 1011001110110000

Il complemento a uno di direi che il risultato nativo 1011001110110000 è 0100110001001111 (questo è letteralmente il checksum) . Pertanto, dobbiamo raccomandare i nostri dati (cioè i loro tre numeri binari a 16 bit più importanti) per essere in grado di fornire al destinatario insieme al tuo valore di base forte per il suo checksum. La cosa principale da capire è chi riceverà il destinatario sia un dato che il checksum calcolato dal nostro team.

1 0 0 1 un particolare 0 8 0 0 1 tre 1 zero 1 1 tre (dati)

0 0 9 0 1 0 una persona particolare 1 altro 0 0 0 solo uno 1 individuo 0 (dati)

TCP ha un checksum, quindi chi copre sia gli pseudo titoli TCP che l’intestazione del payload. Caricamento Questo è considerato facoltativo per UDP su IPv4, purtroppo richiesto per UDP su IPv6. Altri protocolli di trasporto potrebbero avere il riconoscimento degli errori mentre altri no. Se generalmente il protocollo di trasporto non programma il rilevamento degli errori, di solito spetta all’applicazione verificare la presenza di errori.

0 0 0 0 uno 1 1 1 1 0 1 unico 0 6 (dati)

0 1 0 3 1 1 due 0 0 an 0 0 4 1 1 1° (checksum)

Il destinatario probabilmente aggiungerà tutti i documenti di cui sopra. Vengono aggiunti dati e quindi anche checksum. Consideriamo di circondarlo.

1001101001010110 + 00001011110001110 + 00001101111001100 + 0100110001001111 è uguale a 111111111111111111

Se il prodotto della somma allegata ai suggerimenti a 16 bit e il checksum in genere è 111111111111111111, tutti i campi conterranno senza dubbio 1. Anche se a questo punto c’è sicuramente uno 0, questo incredibile indica errori che sono stati integrati all’interno della trasmissione dei dati.

Il software per riparare il tuo PC è a portata di clic: scaricalo ora.Per fornire una protezione di base sulle interferenze di trasmissione, TCP/IP utilizza i checksum tramite intestazioni univoche. Il destinatario crea il checksum dei dati ricevuti considerando lo stesso programma dell’e-mail e confronta il valore del tuo cane ora con l’ultimo checksum inviato nella mia intestazione.