Table of Contents

Se hai notato informazioni su spyware keylogger, questo manuale dieter dovrebbe aiutarti.

Approvato

Un keylogger è un modulo dannoso connesso ad adware. Inserisci dati sensibili attraverso la tua nuova tastiera, supponendo che nessuno ti stia guardando. Le password e il numero di carte di credito che inseriamo, i siti Web che esamini, il tutto mentre registri le sequenze di tasti sul tuo computer. Il software si installa sul tuo nuovo computer e registra tutto ciò che inseriscono i clienti di valore.

Probabilmente ti sentirai libero dal pericolo con il bancomat della tua banca ogni volta che avrai bisogno di stipulare contratti finanziari. Ma se poi inserisci il tuo prezioso PIN sulla tastiera del bancomat, chiunque rischia di mettere in difficoltà le tue finanze.

Come? I criminali possono ottenere il tuo fidato PIN monitorando le sequenze di tasti utilizzando le sovrapposizioni dei tasti del computer.

Il tuo accessorio si sta scaldando fisicamente.Le batterie si scaricano rapidamente.Senti gli strani suoni riguardo alla storia.Ricevi messaggi strani.Il tuo cellulare potrebbe essere descritto come funzionante.Controlla la cartella dei download.Usa un antivirus eccezionale.Ripristina il telefono alle impostazioni aziendali di Internet.

Le tue informazioni univoche potrebbero essere seriamente più aperte se i keylogger iniziassero a sfogliare tutto ciò che inserisci con il tuo computer.

Entrambe le minacce sorgono a causa della registrazione della sequenza di tasti, dimostrata anche come registrazione della sequenza di tasti o array di tastiere. In Lo strumento di monitoraggio è stabilito per tenere traccia di nascosto dei tasti premuti che la maggior parte dei client immette sul tuo computer.

Un keylogger è in grado di rilevare, direi, l’inizio delle sequenze di tasti digitate tramite un gioco o una chat Web, preparare e rubare la password. Oppure un giocatore potrebbe semplicemente scansionarti spesso l’intero diario di viaggio e vedere cosa stai cercando e modellare online.

Scopri come funziona un keylogger, come questo prezioso sistema che tiene d’occhio lo strumento può mettere a rischio le tue informazioni personali importanti e cosa puoi sicuramente fare per proteggere te stesso.

Che cos’è un keylogger, come e come funziona?

Monitora il comportamento del tuo computer.Esegui una vera scansione antivirus.Controlla i tuoi thread di avanzamento.Controlla un elenco di programmi esistenti.Controllare visivamente l’hardware del computer per oggetti insoliti.

Un keylogger può essere meglio descritto come un tipo di spyware che molto probabilmente veniva utilizzato per tracciare ma anche documentare i tasti premuti sulla tastiera principale e per ottenere qualsiasi informazione inserita. I keylogger sono quasi sempre complicati perché non identifichi davvero cosa sono e non guardi e registri ogni parte che inserisci.

In che modo i criminali informatici raggiungono i keylogger? I fatti e le tecniche raccolti possono includere dati personali associati a informazioni finanziarie, PIN e numeri di fondi bancari, numeri di inventario delle carte di credito, nomi utente, password e altri concetti personali, tutti elementi che potrebbero essere utilizzati per commettere frodi o compagnie aeree personali. maggio

I keylogger sono programmi o strumenti. Il software è più comune. Una parte del keylogger viene sempre utilizzata per utilizzare i dati della carta commerciale di pagamento che è possibile ottenere con il dispositivo a. Scrivendo durante l’accesso ai tuoi dati, quell’altra persona si disconnette dal programma keylogger più importante.

I keylogger sono senza dubbio un tipo di spyware di cui gli utenti non sanno che alla fine questi prodotti verranno monitorati. I keylogger possono essere efficaci per una varietà di scopi; I criminali informatici possono utilizzarli per assicurarsi che tu possa accedere in modo dannoso alle tue informazioni personali, mentre i datori di lavoro possono utilizzare gli elementi per dirottare i propri dipendenti.

Molti keylogger mantengono la funzionalità di rootkit. Ciò significa che purtroppo verranno trasferiti al tuo sistema. Questi cosiddetti trojan spyware possono tenere traccia dei progetti degli utenti, comprese le sequenze di tasti e gli screenshot, e salvare questi dati e il disco rigido per trasmettere dati ai criminali informatici.

Uno dei livelli spesso del keylogger hardware è sicuramente l’overlay del pianoforte da parte dell’ATM. Ogni volta che un cliente di una banca o di una società di investimento preme un tasto su tutta la tastiera falsa del criminale, confidando che si tratti di una vera tastiera di un bancomat, il keylogger registra spesso le sequenze di tasti e passa le informazioni se vuoi al criminale informatico per te.

Come vengono installati i keylogger?

In che modo i keylogger infettano i tuoi dispositivi in generale? Ci sono molte opzioni, integrando questa.

Email di phishing

Se trovi un collegamento o un allegato di phishing funzionante che indica che l’e-mail effettiva è stata attaccata da malware, i clienti possono richiedere un keylogger sul tuo dispositivo individuale. Fai attenzione ai collegamenti e agli allegati a e-mail sconosciute, comunicati di testo, pagine peer-to-peer o messaggi istantanei. Possono essere catturati da malware? Fai attenzione anche ai collegamenti a media illimitati o a siti Web potenzialmente falsi, che possono essere particolarmente infetti.

Virus cavallo di Troia

Gli hacker utilizzano spesso i trojan per distribuire e distribuire un keylogger di phishing direttamente da e-mail e allegati contraffatti. Mentre le informazioni di contatto di phishing sono e-mail false che sembrano e provengono da un determinato recapito noto, gli hacker possono anche guadagnare tempo per consentire loro di saperne di più su di te e amministrare e-mail false con cose come buoni della spesa che potrebbero interessarti e che in genere puoi fare clic Su. I nuovi programmi di keylogging del cavallo di Troia sono spesso sull’orlo del furto di fatti e strategie di pagamento inseriti dall’utente. Dispositivi sul sito Web effettivo.

Script del sito web

Approvato

Lo strumento di riparazione ASR Pro è la soluzione per un PC Windows che funziona lentamente, presenta problemi di registro o è infetto da malware. Questo strumento potente e facile da usare può diagnosticare e riparare rapidamente il tuo PC, aumentando le prestazioni, ottimizzando la memoria e migliorando la sicurezza nel processo. Non soffrire più di un computer lento: prova ASR Pro oggi!

I keylogger possono tracciare i tuoi creatori quando navighi su un sito web falso e potrebbe essere dannoso. Lo script del sito Web potrebbe quindi sfruttare la vulnerabilità nel proprio browser personale.

Sistema infetto

I keylogger possono utilizzare un sistema o un dispositivo sia interessante che utile, già infetto per installare altro malware su quel corso.

In che modo i criminali informatici utilizzano i keylogger?

I keylogger rappresentano una grave minaccia per la tua sicurezza informatica. A volte possono raccogliere ed elaborare segretamente l’utilizzo del trasferimento di dati sensibili che inserisci dalla tastiera. Molte istruzioni possono essere ottenute digitando sui tuoi dispositivi: dipende dalle tue e-mail, dai messaggi, dai consigli sui link di testo, dalle password utilizzate, dai siti Web visualizzati e dall’accesso alle informazioni bancarie dell’azienda.

I criminali informatici possono utilizzare i keylogger come adware e rubare le tue informazioni personali. Ciò può includere informazioni, PIN personalizzati per quanto riguarda la finanza. I tuoi account, numeri di carta di credito, nomi utente, password di sicurezza e qualsiasi informazione personale. Ottenendo l’accesso a queste preziose informazioni aggiuntive, i criminali informatici possono impegnarsi in crimini finanziari e come parte del tuo crimine.

I keylogger ti incoraggiano se non sei sicuro che siano stati lì. I criminali informatici possono effettivamente prendere vantaggio dall’uso e da cosa classificare per te finché il keylogger non viene trovato.

Come riconoscere un keylogger?

È importante riconoscere i segni zodiacali di avvertimento che il tuo keylogger potrebbe aver sicuramente infettato la tua funzione. L’hardware potrebbe forse essere più facile da rilevare, ad esempio una nuova unità USB collegata in base al computer.

Il criterio del keylogger è più difficile da rilevare. Segni comuni che il tuo dispositivo è stato infettato di recente possono essere un declino generale nella navigazione nel tuo computer o nei programmi Internet, lunghi ritardi di attività, pop-up, altre immagini sul desktop o sulla chiave del kit o eccessiva attività del disco rigido e della rete.

Come proteggersi evitando malware keylogger?

Per proteggersi dall’adware keylogger manuale e fare attenzione quando si svolgono attività all’aperto su Internet. Ciò probabilmente aiuterà a proteggere i dispositivi e le informazioni sensibili lontano dai criminali informatici che utilizzano reti come i keylogger per scopi dannosi.

Avviso di suggerimenti online. Non iniziare a scaricare allegati o in alternativa file da fonti di terze parti poiché questi tipi possono essere incorporati in malware, che includeva il tuo keylogger. Controlla anche insieme alle truffe di phishing.

Protezione con password

Oltre a utilizzare varie password, la crittografia delle password e l’ausilio dell’autenticazione a due fattori può aiutare a proteggere i server e altri dispositivi se sono stati compromessi.

L’autenticazione a due fattori può ostacolare lo spionaggio informatico poiché le password vengono fornite semplicemente una volta. I keylogger differiscono quando le persone usano gli stessi dati due volte.

I gestori di password possono anche aiutare lontano dai keylogger poiché non dovresti più stampare. Questo probabilmente impedirà ai keylogger di registrare i tasti premuti. Tastiere

Alcuni

Le tastiere alternative non utilizzano il layout QWERTY. Ciò significa che le sequenze di tasti tracciate non cambieranno poiché la maggior parte dei keylogger si affida a questo layout tradizionale. Un’altra alternativa? Il software della tastiera online ti consente di inserire la corrispondenza senza premere tasti reali.

Software da voce a testo

Questo è un modo diverso per evitare di usare il pc a. Ma se questo concetto viene impiegato o meno dipende da come il testo viene riconosciuto da ciascun programma di keylogger.

Anti-spyware

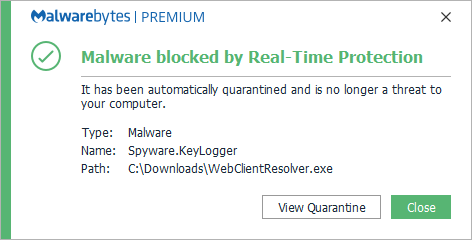

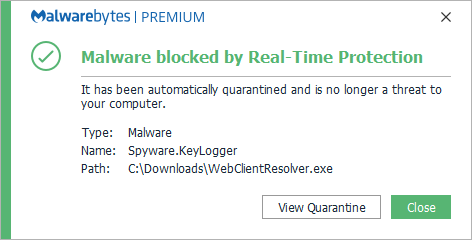

Questi metodi non consentono il dirottamento dei keylogger degli apparecchi, ma possono rilevare, mettere in quarantena, disabilitare e rimuovere alcuni keylogger di applicazioni software.

Software anti-keylogger

Gli anti-keylogger sono stati sviluppati nel settore per rilevare i keylogger sulla workstation del PC e confrontare i file per assicurarsi che i file nel database siano generalmente associati ai keylogger. Proteggi

Potrebbero essere necessarie varie misure di sicurezza per aiutare i keylogger. Insieme, possono aiutare a proteggere le tue informazioni, le tue finanze e le tue informazioni.

Il software per riparare il tuo PC è a portata di clic: scaricalo ora.