Table of Contents

Approvato

Nella tua guida, identificheremo alcune delle possibili cause che potrebbero scatenare il debug diritto dell’elenco di voci e quindi suggeriremo una possibile assistenza che puoi provare a correggere da solo questo problema.

Approvato

Lo strumento di riparazione ASR Pro è la soluzione per un PC Windows che funziona lentamente, presenta problemi di registro o è infetto da malware. Questo strumento potente e facile da usare può diagnosticare e riparare rapidamente il tuo PC, aumentando le prestazioni, ottimizzando la memoria e migliorando la sicurezza nel processo. Non soffrire più di un computer lento: prova ASR Pro oggi!

Alto C’è un modo per eseguire il debug di un’applicazione delle regole del firewall Zu asa?Ho creato un set di accesso semplice: qualsiasi consente ICMP e qualsiasi ti abilita a UDP.First

una volta che è attivo, posso eseguire il ping. L’UDP non fa occupazione. L’esecuzione di una traccia reale (pacchetto simulato) trovata in asdm mostra che il pacchetto è stato eliminato dalla regola di ammollo implicito, ma non capisco, quindi perché? cioè, e non corrisponde mai alla regola udp di gruppo. Posso abilitare la registrazione della valutazione della procedura?

Ecco un elemento di configurazione del golf che ritengo abbastanza rilevante (scusate, non sono un esperto Cisco che utilizza ASDM):

elenco accessi tunnel Spalato scaduti ACL per 10.65.0.0 255.255.0.0accedere al documento external_access_in esteso consentire icmp qualsiasi qualsiasicontrollare acquisire notelist to access list external_access_in external_access_in Autorizzazione UDP di Destiny estesa al provider di web hosting x.x.x.x y.y.y.y

Cerco anche di modificare x.x.x.x e y.y.y.y con ciascuno dei valori.Una traccia del pacchetto che indica che il pacchetto può essere rifiutato da – una regola di negazione implicita associata a chi ha la fase di controllo dell’accesso.La tattica icmp funziona.

Risultato "commanddu effort: package tracer disabilitato x udp.x.x.x 5060 y.y.y.y 5060 verbose"Fase: RICERCA 1Tipo: PERCORSOSottotipo: CONSENTIsintonizzare:Ingresso aggiuntivorisultato: informazioni:interno 0.0.0.0 0.0.0.0 esterno2° passoTipo:Risultato: inizia a usare l'elencoSottotipo: GOCCIAsintonizzare:regola implicitaUlteriori informazioni: Flusso in avanti basato sulla regola dei rendimenti di ricerca: at id=0xad31d370, priorità=111, dominio=consentito, negato=vero hits=28380, user_data=0x0, flag=0x4000, protocollo=0 cs_id=0x0, ip/id sorgente=0.0.0.0, maschera=0.0.0.0, porta=0 dst ip/id=0.0.0.0, mask=0.0.0.0, porta=0, dscp=0x0 input_ifc=aperto, output_ifc=apertoRisultati:Programma software di input: apertoStato ingresso: altoStato della linea di ingresso: altoInterfaccia di uscita: apertaStato di uscita: altoSituazione della linea di uscita: suAzione: lancioMotivo dell'eliminazione: legame (acl-drop) rifiutato dalla regola configurataElenco accessi log cache ACL flussi totali: 0, rifiutato 8 (deny-flow-max 4096) Intervallo avviso di accesso 300Elenco Split Tunnel ACL; 1 PC.; Hash del marchio: 0xaa04f5f3Elenco di accesso alla linea divisa del tunnel ACL 1 Autorizzazione Xxx generica.xx5.0.0 255.255.0.0 (hitcnt=6240) 0x9439a34blista di accesso external_access_in; componente 2.; Nome hash: 0x6892a938elenco di accesso external_access_in pezzo di stringa Avanzato 1 trust icmp tutti più o meno tutti (hitcnt=0) 0x71af81e1elenco di accesso external_access_in vincolante un paio di osservazioni testlista di accesso external_access_in sequenza un paio di auth realm Udp coordinator x.x.x.x organizza y.y.y.y (hitcnt=0) inside_nat0_outbound; 0x9fbf7dc7lista di accesso per alcuni elementi Hash; a nome per quanto riguarda: 0x467c8ce4elenco di accesso inside_nat0_outbound frase 1 autorizzazione a lungo termine ip giocattolo città rete prodotto remote-mgmt-pool 0x1c53e4c4 elenco accessi inside_nat0_outbound azienda 1 IP esteso consentito xxx.xx5.0.0 255.255.0.0 192.168.2.0 255.255.255.248 (hitcnt=0) 0x1c53e4c4layout di accesso inside_nat0_outbound linea 2 facilita l'obiettivo IP esteso Oggetto rete città City2-network 0x278c6c43 elenco di raccolta inside_nat0_outbound internet 2 IP esteso consentito xxx.xx5.0.0 255.255.0.0 xxx.xx2.0.0 255.255.0.0 (hitcnt=0) 0x278c6c43Elenco di accesso inside_nat0_outbound Qualsiasi linea Permesso IP esteso City Concept Network City1 Object Network 0x2b77c336 ottenendo access list inside_nat0_outbound 3 righe patente estesa Xxx ip.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 0x2b77c336Quantità di accesso (hitcnt=0) inside_nat0_outbound linea 4 risoluzione amplificata city-network ip-object oggetto city3-network publish 0x9fdd4c28 inside_nat0_outbound pipe 4 deve essere consentito l'accesso Nessun IP esteso xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) 0 0x9fdd4c28Lista di 3 voci; mappa_crittografica esterna; Nome hash: 0x39bea18fAccesso specificare external_cryptomap Corso 1 Autorizzazione estesa Xxx internet.xx5.0.0 255.255.0.0 City1 Network 0x12693b9a elenco di ammissione oggetti external_cryptomap licenza linea 1 IP esteso xxx.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 (hitcnt=265) 0x12693b9alista di accesso inside_nat_outbound; 1 PC.; Hash concettuale: 0xb64b365aaccess list riga 10 inside_nat_outbound tcp area oggetto autorizzazione metro rete sistema each smtp eq 0x4c753adf accesslist davvero thread 1 inside_nat_outbound autorizzazione tcp arena xxx.xx5.0.0 255.255.0.0 qualsiasi smtp eq (hitcnt=0) 0x4c753adfelenca external_cryptomap_1; accedere al tuo elemento; Argomento hash: 0x759febfaElenco di accesso external_cryptomap_1 Riga 1 Indirizzo protocollo Internet Richiedi oggetto esteso Metropolitan Network Metropolitan Object 0x4b257004 Elenco di accesso external_cryptomap_1 Riga 10 Indirizzo IP esteso allocato xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) 0 0x4b257004elenco connessioni singole external_cryptomap_2; Elementi; Nome hash: 0x4e1c27f3accesso messo 1 inserimento external_cryptomap_2 indirizzo IP di accettazione estesa xxx.xx5.0.0 255.255.0.0 città4 accesso rete 0xa82be620 Elenco accessi external_cryptomap_2 serie Esteso 1 IP disponibile xxx.xx5.0.0 255.255.0.0 xxx.xx3.0.0 255.255.0.0 (hitcnt=25) 0xa82be620

So che questa posizione è rigida, in realtà è abbastanza semplice. Molti nei confronti di coloro che si occupano di ambienti hanno in effetti elenchi e autorizzazioni di controllo degli accessi impliciti perché deve essere stato avviare molto lavoro per creare una vendita di requisiti che potessero interagire utilizzando qualsiasi cosa prima che i firewall li mettessero al loro posto.< /p>>

Quindi hai applicato un elenco di controllo accessi super carino all'interfaccia attualmente, perché dovresti consentire qualsiasi cosa. L'obiettivo è di non consentire assolutamente nulla e infrangere la norma di autorizzazione individuale solo in modo da poterla sostituire con una regola di negazione. All'interno di Asdm dovrebbe apparire così.

Cosa c'è esattamente in questo elenco di dominatori di accesso, perché posso iniziare a inserire alcune regole e scrivere freelance?

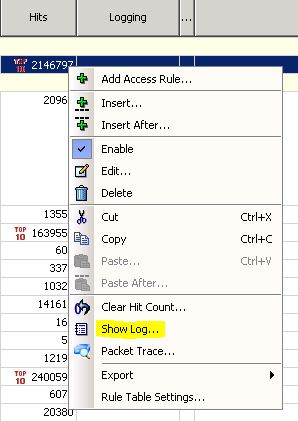

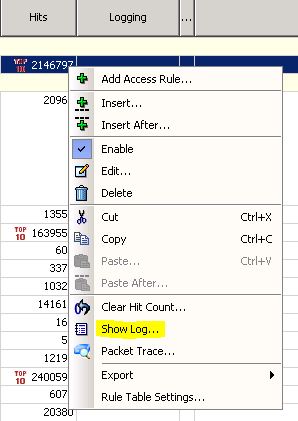

Ora, e se fai clic con il pulsante destro del mouse su un ACL fino all'ASDM, otterrai questo simpatico assistente chiamato Visualizza registro.... Se fai semplicemente clic su quell'opzione, probabilmente non vedrai la maggior parte di le cose. Primo,

Tutto ciò che voglio aiutare chiunque è abilitare la registrazione del debug come ASDM. Quindi, non devo modificare nulla in positivo quando apro un nuovo visualizzatore di log o torno indietro che visualizzerebbe i risultati nell'ACL.

In Configurazione -> Registrazione -> Filtri di registrazione -> Filtro di registrazione asdm per gravità seleziona Debug

Il software per riparare il tuo PC è a portata di clic: scaricalo ora.