Table of Contents

Outlook과 관련하여 강력한 이메일 스푸핑 오류가 발생했을 수 있습니다. 이 문제를 수정하기 위해 취할 수 있는 다양한 단계가 있으며 곧 알려드리겠습니다.

승인됨

“보고서 유형 선택” 마케팅 이메일 목록에서 전달하려는 보고서.새 메시지의 특정 보낸 사람에 대한 보고서를 읽으려면 보낸 사람 블록 위의 스팸 > 피싱 > 보고를 선택합니다.

<문자열>

Microsoft 365 조직에서 Online exchange의 사서함과 관련하여 또는 Online exchange 사서함이 없는 개별 EOP(온라인 교환 보호) 기업을 통한 모든 경우 EOP는 스푸핑된 발신자로부터 새 기관을 보호하는 기능을 의미합니다.

WhatIn 사용자를 유지하기 위해 Microsoft는 각각의 피싱 위협을 중요하고 중요한 수준으로 끌어올리고 있습니다. 스푸핑은 의심할 여지 없이 공격자가 사용하는 일반적인 방법입니다. 가짜 메시지는 자연 출처가 아닌 다른 장소에서 발생하는 것으로 보입니다. 이 방법은 일반적으로 남성 또는 여성 자격 증명을 구매하기 위한 피싱 캠페인에서 이루어집니다. EOP 스푸핑 보호 기술은 메시지 빌드의 From 헤더(클라이언트를 통해 이메일 메시지의 특정 발신자 표시)와 같은 이메일 스푸핑을 확인합니다. 가짜.

<문자열>

이메일 인증. 스푸핑 방지 노력의 핵심 구성원은 SPF 및 추가로 dkim과 함께 이메일 인증(이메일 유효성 검사라고도 함)을 사용하는 것입니다. DMARC는 이를 DNS에 기록합니다. 전체 도메인에 대한 레코드를 설정하여 메일 전술이 귀하의 도메인에 대해 보낸 사람이 보낸 것이라고 주장하는 메시지의 신뢰성을 확보할 수 있습니다. 메일을 받기 위한 수신 메일 인증. Microsoft 365는 이메일 도메인을 지원하기 위해 필요합니다. 자세한 내용은 Microsoft 365 이메일 인증을 확인하세요.

EOP는 표준 이메일 발신자 인증 방법과 발신자 상태 기술의 조합을 사용하여 인증할 수 없는 메시지를 검사하지만 차단합니다. 탐색

이메일 주소를 확인하세요. 게시물 표시 이름이 없습니다. 많이 조정되거나 조정되어야 합니다. 예를 들어, 귀하의 가족은 귀하의 개별 신용 조합으로부터 이메일을 받을 수 있습니다. 보낸 사람 이름 “USA Of say bank America”. 포장된 이메일 주소가 “customerservice@nowhere like this: .com”과 같다면 대부분 스푸핑을 당하고 있을 가능성이 높습니다.

<이미지>

스푸핑 분석: 지난 7일 동안 식별 가능한 내부 및 외부 인터넷 도메인 브랜드 이름을 사용하여 메시지 발신자로부터 위장 발신자 허용 또는 차단. 자세한 내용은 EOP 스푸핑 탐지 분석을 참조하세요. .

허용/차단된 테넌트 목록에서 가짜 발신자만 허용하거나 차단합니다. 스푸핑에 대한 중요 정보 개요에서 결정을 선택 취소할 수 있으면 스푸핑된 이메일 발신자가 수동으로 허용되고 차단됩니다. 실제로 첫 페이지에 나타나는 게시물. 탭은 테넌트 뒤에 있는 “스푸핑” 목록을 허용/차단합니다. 또한 사기성 정보에 의해 쉽게 탐지되기 전에 사기성 발신자에게 허용 또는 차단 레코드를 수동으로 작성할 수 있습니다. 자세한 내용은 eop의 트레이너 허용/거부된 테넌트 목록 유지를 참조하세요.

피싱 보호 정책. Office 365용 Microsoft Defender에서 피싱 방지 프리미엄에는 다음과 같은 피싱 방지 하우징 설정이 있습니다.

<문자열>

더 큰 것은

참고. 점점 더 많은 365 사무실에 대한 Anti-Phishing Defender의 정책에는 스푸핑에 대한 보호를 제공하는 추가 기능인 백업이 포함됩니다. .자세한 내용은 .

발견 보고 스푸핑. 상당히 자세한 내용은

참고. Office for 365 조직은 피싱 시도에 대한 정보 보기와 함께 실시간 위협 탐지(계획 1) 또는 위협 탐색기(계획 2)를 사용할 수도 있습니다. 자세한 내용은 365 Microsoft 조사 위협 대응을 참조하세요. > i.스푸핑

인증은 실제로 피싱 공격에 어떻게 사용됩니까?

<문자열>

가짜 메시지는 끝을 오도합니다. 가짜 메시지는 수신자를 속여 링크를 건 다음 자신의 경험을 포기하고 소프트웨어나 맬웨어를 다운로드하며 기밀 콘텐츠(간단히 섹터 이메일이라고 함)로 인해 의미 있는 메시지에 회신할 가능성이 더 큽니다. 타협 또는 BEC).

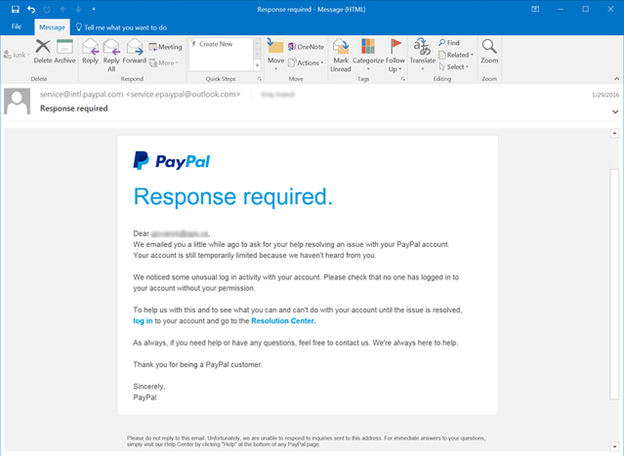

다음은 이메일 발신자 [email protected]을 사용한 의사 피싱의 예입니다. 이것은 실제로 com입니다.

<이미지>

메시지는 원래 service.outlook.com이 아닌 공격자가 보낸 것이지만 제목 주제는 From 절을 위조하여 다음과 같이 보입니다. 이것은 “링크 계정 항목 변경”을 클릭하고 자격 증명을 공개하도록 사람을 속이려는 시도가 됩니다. 메시지 A

die는 가짜 이메일 인터넷 페이지 contoso.com을 사용하는 BEC의 예입니다.

<이미지>

진정한 메시지지만 편지를 보낸 사람이 정말 가짜인 것 같습니다.

사용자는 실제 이메일과 가짜 이메일을 혼동합니다. 피싱에 익숙한 사용자라도 대용량 이메일과 가짜 이메일을 구별하는 데 어려움을 겪을 수 있습니다.

다음 메시지는 새 Microsoft 계정의 보안 재설정에 대한 정품 이메일로 간주될 수 있습니다.

<이미지>

이것은 Microsoft에서 제공한 것이지만 사용자는 오랫동안 의심하는 데 익숙했습니다. 원래 암호 재전송 메시지와 가짜 메시지 간의 차이는 종종 비용이 많이 들기 때문에 사용자는 빈도를 무시하거나 스팸으로 보고하거나 Microsoft에서 보낸 메시지를 피싱에 대해 보고할 수 있습니다.

다양한 유형의 신분 도용

<문자열>

조직 내 사칭: 레이블이 지정된 자기 식별. 예:

<문자열>

같은 도메인의 발신자와 수신자:

<전체 인용>

보낸 사람: [email protected]

받는 사람: [email protected]

같은 도메인의 하위 도메인에 대한 발신자와 수신자:

<블록 인용>

보낸 사람: [email protected]

받는 사람: [email protected] com

동일한 조직에 적합해야 하는 서로 다른 도메인에서 시간을 보내는 엔티티(즉, 주로 고독한 조직에서만 도메인을 수락하기 때문에 두 개의 도메인만 거의 확실히 구성됨):

<블록 인용> 보낸 사람: 전자 메일 보낸 사람 @microsoft.com 받는 사람:

– 받는 사람 bing.기본적으로 com에서 사용

스팸봇 수집을 막기 위한 사서함 주소의 공백

조직, 사칭으로 인해

인증 연구: ... .compauth=fail .reason=6xx

승인됨

ASR Pro 복구 도구는 느리게 실행되거나 레지스트리 문제가 있거나 맬웨어에 감염된 Windows PC를 위한 솔루션입니다. 이 강력하고 사용하기 쉬운 도구는 PC를 신속하게 진단 및 수정하여 성능을 높이고 메모리를 최적화하며 프로세스의 보안을 개선할 수 있습니다. 더 이상 느린 컴퓨터로 고통받지 마세요. 지금 ASR Pro을 사용해 보세요!

.Antispam .X 보고서 .Forefront: ....CAT:SPOOF;...SFTY:9.11

<문자열>

reason=6xx는 내부 조직을 속이는 것을 권장합니다.

SFTY는 내 메시지의 securityDetails가 있는 수준입니다.9는 피싱을 나타냅니다. 0.9는 전문가 내에서 신원 도용을 나타냅니다. 사용법:

교차 도메인 발신자 및 수신자 도메인은 별도의 관련 비전자 메시지(외부 USB 도메인이라고도 함)입니다. 예:

클릭 한 번으로 PC를 수리할 수 있는 소프트웨어를 다운로드하세요. 지금 다운로드하세요. 년이메일 주소가 항상 스푸핑된 수신 보고서를 필터링할 수 있는 가짜 메시지 센서가 사용됩니다. 서비스는 내부 또는 외부 도메인을 스푸핑하는 운영자를 감지할 수 있습니다. 스푸핑 내부 공간의 대부분이 실제 조직의 사용자를 대상으로 한 스푸핑 주소를 통해 오는 메시지입니다.

예를 들어, 가짜 이메일은 일반적으로 허용되는 판매자 웹사이트에서 온 것처럼 가장할 수 있으며 전술에 따라 수신자에게 비밀번호나 신용 점수 카드 번호와 같은 민감한 중요 정보를 요청할 수 있습니다. 또는 가짜 이상적인 이메일에 클릭하면 현재 사용자의 기기에 맬웨어를 설치하는 것과 관련된 링크가 포함될 수 있습니다.

일반 사용자로서 쇼핑객은 신뢰할 수 있는 모든 이메일 제공업체를 선택하고 사이버 보안 위생을 유지하여 이메일 스푸핑을 막을 수 있습니다. 웹사이트에서 등록할 때 일회성 계정을 사용하십시오. 이 양식에서 개인 이메일 주소는 특정 크기의 머슬 메일을 보내기 위해 권장되는 은밀한 목록에 더 이상 표시되지 않습니다.