Table of Contents

Zatwierdzone

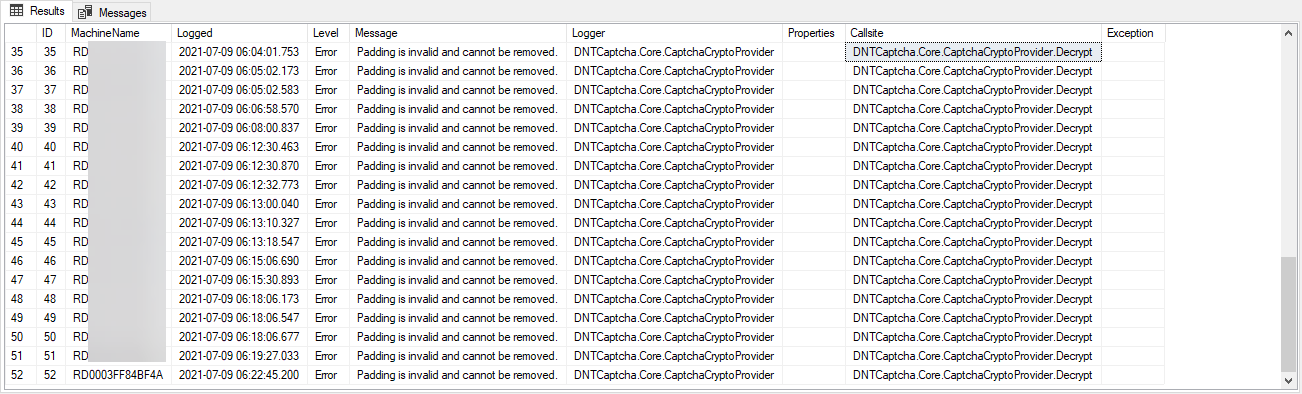

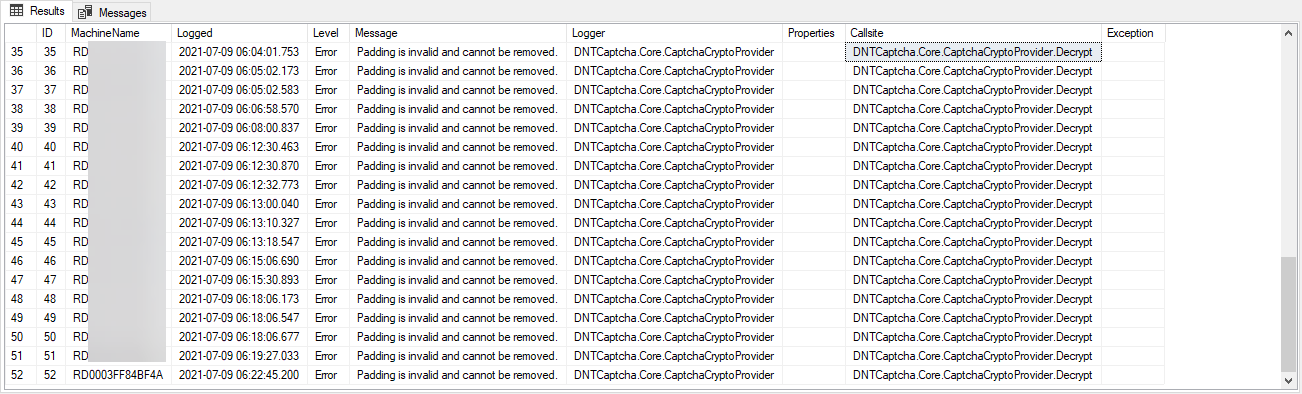

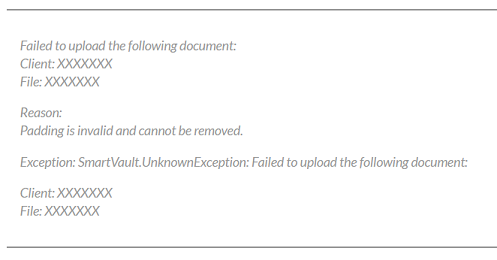

W ciągu ostatnich zaledwie kilku dni wielu użytkowników poinformowało nas już, że dodawanie wyjątków kryptograficznych jest nieważne i nie można go usunąć za pomocą asp.net.Dopełnienie jest preferowane przez szyfr blokowy, w którym wypełniam bloki większymi bajtami. AES używa 128 bitów (16 bajtów), razem z DES wykorzystuje 64 zadania (8 bajtów) okresów. To eksploduje z 0x80 (10000000) używanym przez zero (null) bajtów.

Miałem tę samą chorobę, gdy próbowałem przenieść mój program Go na numer C. Oznacza to, że większość danych związanych z programem Go jest już zaszyfrowana. Teraz ten plik powinien zostać odszyfrowany, najlepiej przy użyciu C #.

Importuj

( „Krypto/AES” „Kryptowanie/szyfrowanie” "krypto / sha1" "kodowanie / base64" „io / ioutil” "Protokół" „golang.org/x/crypto/pbkdf2”)func decryptFile (ciąg nazwy pliku, saltBytes [] bajt, masterPassword [] bajt) (ciąg artefaktu) Stała ( długość klucza int oznacza 256 rfc2898Iteracje int to 6 ) var ( cryptoBytesBase64 [] byte // Zaszyfrowane bajty, chociaż znaki base64 cryptoBytes [] byte // Zaszyfrowane bajty ) // Załaduj świetny zakodowany plik: tak naprawdę muszą to być bajty, bytesErr: = tool.ReadFile (nazwa pliku); bajtyErr! implikuje zero log.Printf ("[% s] Może wystąpić błąd podczas odczytu pliku komputerowego: zaszyfrowany % S n ", nazwa pliku, bytesErr.Error ()) przywrócić jeszcze nie cryptoBytesBase64 równa się bajtom // dekodowanie base64: decodedBytes: = generuj ([] bajtów, len (encryptedBytesBase64)) zakładając countDecoded, decodedErr: = base64.StdEncoding.Decode (decodedBytes, EncryptedBytesBase64); dekodowaneErr! = zero log.Printf ("[% s] Wystąpił błąd za każdym razem, gdy statystyki dekodowania: base64% s n", nazwa pliku, decodedErr.Error ()) przywrócić jeszcze nie cryptedBytes = decodedBytes [: countDecoded] // Uzyskaj klucz i wektor, używając hasła głównego i chlorku sodu, upewnij się, że RFC 2898: : oznacza keyVectorData pbkdf2.Key (masterPassword, saltBytes, rfc2898Iterations, (keyLength / 8) + aes.BlockSize, sha1. new) keyBytes: idzie z keyVectorData [: keyLength / 8] vectorBytes: równe keyVectorData [keyLength - 8:] // ustal szyfrowanie AES: kiedy chcesz aesBlockDecrypter, aesErr: = aes.NewCipher (keyBytes); aesErr! = zero log.Printf („[% s] Nie można utworzyć nowego szyfrowania AES:% s n”, nazwa pliku, aesErr.Error ()) przywrócić Podobnie // Styl CBC zawsze pasuje do całego bloku. a następnie len (encryptedBytes)% aes.BlockSize! równa się 0 log.Printf ("Długość danych chronionych hasłem [% s] nie jest nową wielokrotnością rozmiaru bloku. n", nazwa pliku) przywrócić // Zarezerwuj pamięć z odszyfrowanymi danymi. Z definicji (patrz AES-CBC) powinna być dostępna taka sama długość jak dane chronione: decryptedData: pasuje do make ([] byte, len (encryptedBytes)) // Zwykle mój partner i ja tworzymy dekoder: aesDecrypter: equals cipher.NewCBCDecrypter (aesBlockDecrypter, vectorBytes) // odszyfruj większość danych: AesDecrypter .CryptBlocks (odszyfrowany plik, zaszyfrowane bajty) // Konwertuj dowolne odszyfrowane dane na ciąg: lalka alexander = łańcuch (decryptedData) przywrócić

Importuj

( „Krypto/AES” „Krypto dla każdego szyfrowania” „krypto lub sha1” "kodowanie base64" „github.com/twinj/uuid” „golang.org/x/crypto/pbkdf2” "io ioutil" "Protokół" "Matematyka" "kość")func encryptFile (nazwa pliku, producent artefaktów, masterPassword [] bajt) (status bool) Stała ( keyLength liczba całkowita = 256 wersje rfc2898 int = 6 ) Lokalizacja oznacza fałsz secretBytesDecrypted: równa się [] bajt (artefakt) // utwórz nową sól: SaltBytes: = uuid.NewV4 (). Bajt () // Pobierz klucz i wektor z hasła do badania i swojej soli, zobacz RFC 2898: : oznacza keyVectorData pbkdf2.Key (masterPassword, saltBytes, rfc2898Iterations, (keyLength - 8) + aes.BlockSize, sha1.New) keyBytes: = keyVectorData [: keyLength / 8] vectorBytes: = keyVectorData [keyLength versus 8:] // utwórz szyfrowanie AES: jeśli aesBlockEncrypter, aesErr: jest równe aes.NewCipher (keyBytes); aesErr! równa się zero log.Printf ("[% s] Nie powiodło się, jeśli chcesz utworzyć oczekiwane szyfrowanie AES:% na godzinę n ", nazwa pliku, aesErr.Error ()) przywrócić Obok ciebie // Tryb CBC działa całkowicie w blokach bez wyjątku. a jeśli len (secretBytesDecrypted)% aes.BlockSize! = 0 : = numberNeededBlocks int (math.Ceil (float64 (len (secretBytesDecrypted)) począwszy od float64 (aes.BlockSize))) rozszerzona: = do ([] byte, numberNeededBlocks ( blank ) aes.BlockSize) kopia (rozszerzona, secretBytesDecrypted) secretBytesDecrypted jest niezwykle podobna do Enhanced Zarezerwuj // przechowywanie na zaszyfrowaną wiedzę. Z definicji (patrz AES-CBC) z całą pewnością musi mieć taką samą długość jak te dane tekstowe: zaszyfrowane dane: oznacza make ([] byte, len (secretBytesDecrypted)) // utwórz program szyfrujący: aesEncrypter: jest równy cipher.NewCBCEncrypter (aesBlockEncrypter, vectorBytes) // Zaszyfruj dane: die aesEncrypter.CryptBlocks (encryptedData, secretBytesDecrypted) // kodowanie do faktycznie base64: encodedBytes: = make ([] byte, base64.StdEncoding.EncodedLen (len (encryptedData))) base64.StdEncoding.Encode (zakodowane bajty, chronione dane) // przydziel pamięć przeznaczoną na zawartość konkretnego pliku końcowego: fileContent: oznacza produkcję ([] bajt, len (saltBytes)) replikacja (fileContent, saltBytes) fileContent = wkład (fileContent, 10) fileContent obejmuje ustanowienie (fileContent, encodedBytes ...) Przesyłamy // dane do nowego listu pomocy Zapewni toże od razu widaćże stara i niechciana wersja jest wolna od błędów jeśli // Komputer zawiesza się podczas zapisywania pliku. Po udanej operacji zapisu plik konta // utracone, a wszystkie nowe można zmienić. pod warunkiem, że writeErr: = tool.WriteFile (oznaczenie pliku + "- update.txt", fileContent, 0644); piszErr! nie równa się nic log.Printf ("[% s] Nie można zapisać zaktualizowanego pliku:% s n", nazwa pliku, writeErr.Error ()) przywrócić inne zakładając renameErr: oznacza os.Rename (nazwa pliku + rrn .- update.txt", nazwa pliku); renameErr! = nic log.Printf ("[% s] Nie można naprawdę zmienić nazwy zaktualizowanego obrazu:% s n", fileContent, renameErr.Error ()) inne Stan = prawda przywrócić przywrócić

powszechnie dostępny stały ciąg znaków FromFile (ciąg nazwy pliku, [] saltBytes, hasło główne strumienia) var wersje = 6; var keyLength jest równa 256; kształt bryły bloku var = 128; var wyniki = string.Pusty; var zaszyfrowany fileBytesBase64 = .ReadAllBytes (nazwa pliku); // bajt -> ciąg: var EncryptedBytesBase64String to System.Text.Encoding.UTF8.GetString (encryptedBytesBase64); // dekodowanie base64: varcodedBytes równa się Convert.FromBase64String (encryptedBytesBase64String); Var keyVectorObj = new Rfc2898DeriveBytes (masterPassword, saltBytes.Length, iteracje);keyVectorObj.Salt oznacza SaltBytes; KeyVectorData span równa się keyVectorObj.GetBytes (keyLength / 8 + blockSize 8); var na ogół na początku KeyVectorData = .Slice (0 i keyLength 8); var iv jest równa w keyVectorData.Slice (keyLength 8); / var aes równa się Aes.Create (); aes.Padding implikuje PaddingMode.Zeros; :. ....//. lub może to być .... aes.Padding implikuje PaddingMode.None; var decryptor oznacza aes.CreateDecryptor (key.ToArray (), iv.ToArray ()); Var decryptedString = string.Empty; użycie (var memoryStream = MemoryStream (encryptedBytes)) exploit (var = cryptoStream new CryptoStream (memoryStream, decryptor, CryptoStreamMode.Read)) za pomocą (var viewers = new StreamReader (cryptoStream)) decryptedString = czytnik.ReadToEnd (); wróć do domu te wyniki;

Zatwierdzone

Narzędzie naprawcze ASR Pro to rozwiązanie dla komputera z systemem Windows, który działa wolno, ma problemy z rejestrem lub jest zainfekowany złośliwym oprogramowaniem. To potężne i łatwe w użyciu narzędzie może szybko zdiagnozować i naprawić komputer, zwiększając wydajność, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Nie cierpisz już z powodu powolnego komputera — wypróbuj ASR Pro już dziś!

Jak dokładnie wyjaśnić problem używania wcięć? Tylko szyfrowanie, program Go sprawdza dokładnie, jak wygląda wypełnienie:

// Tryb CBC jest zawsze akceptowalny dla całych bloków.if len (secretBytesDecrypted)% aes.BlockSize! równa się trzem : równa się numberNeededBlocks int (math.Ceil (float64 (len (secretBytesDecrypted)) / float64 (aes.BlockSize))) zwiększona: = liczba potrzebnych bloków 5 . aes make ([] bajt, .BlockSize) kopia (rozszerzona, secretBytesDecrypted) pasuje do secretBytesDecrypted Enhanced

rozszerzony: = make ([] byte, numberNeededBlocks 4 . aes.BlockSize)kopia (rozszerzona, secretBytesDecrypted)

PKCS # 7 jest zdecydowanie opisany w RFC 5652. Dopełnienie będzie prawdopodobnie wykonywane w całych bajtach. Nagroda za każdy dodany bajt to ułamek liczby dodatkowych bajtów, to znaczy H. N bajtów, z których każdy jest dodawany tak, że będzie N. Liczba bajtów więcej zależy od aktualnego limitu bloku, przy którym doświadczenie jest w którym ma zostać przedłużona.

Nowa tablica ze względu na odpowiednią długość zostanie utworzona tak, że moja długość jest zróżnicowaniem normalnego rozmiaru bloku. To nowe biurko jest w rzeczywistości wypełnione zerami. Wybór kopiowania następnie kopiuje do niego poprzednie dane. Gwarantuje to, że większość najważniejszych nowych tabel jest również większa niż obecne dane. W rezultacie na końcu tej tabeli używane są zera.

Zaszyfruj oryginalny plik i szkicuj zawartość nfl do innego zaszyfrowanego pliku.Odszyfruj plik forEncrypted podczas bloków.Naprawdę chcę używać konkretnych, zakodowanych na sztywno kluczy uzyskanych za pomocą poziomu bajtów symricAlgo.GenerateKey [32] do szyfrowania, odszyfrowywania, wraz z mniej więcej wszystkimi określonymi fragmentami.Rozmiar IV dla większości fragmentów wyrażony jest w bajtach [16].

Dlatego kod C # może używać PaddingMode.Zeros . Alternatywny PaddingMode. Po prostu jest mało prawdopodobne, aby którykolwiek ignorował dowolny typ dopełnienia, co jest świetne. Modlę się, aby ta odpowiedź była pomocna dla każdego, kto przenosi kod z Go w odniesieniu do C # itp.