Table of Contents

Możesz znaleźć komunikat o błędzie informujący, że kompilowane są moduły jądra systemu Linux. Cóż, istnieją różne sposoby rozwiązania tego problemu, więc porozmawiamy, co trochę go obejmuje.

Zatwierdzone

prawo źródłowe cześć.c C.Dodaj następujący kod html strony c:Zapisz plik jako.Zapisz i zbliż plik.Skompiluj moduł hello.c:Zostań ostatecznym użytkownikiem root (użyj su lub sudo) i załaduj moduł:Upewnij się, że moduł jest załadowany:Zobacz żądany plik w / var / diary / message:

hello.c przewodnik po źródłach C.Dodaj następujący kod miejsca początkowego C, aby pozytywnie na to wpłynąć:Zapisz cały plik.Zapisz i zamknij plik.Skompiluj konkretny moduł hello.c:Stań się dobrym rootem (użyj su lub może powinieneś być sudo) i załaduj moduł:Sprawdź, który element został załadowany:Zobacz komunikat w pliku /var/log/message:

Z Wiki-Security, bezpłatnej encyklopedii bezpieczeństwa internetowego

Dialery to aplikacje, które mogą dzwonić pod wyższe numery telefonów bez własnej zgody na naukę lub. System dialera może działać i wykonywać swoją szczególną złośliwą pracę tylko wtedy, gdy produkujesz modem telefoniczny.

Rozpoznawanie kompozytora (zalecane)

Zmodyfikuj plik makefile, aby upewnić się, że poprawiłeś każde wystąpienie helloWorld, co więcej kernelRead dla nazw segmentów, które chcesz utworzyć.Kompiluj programy uruchamiając make w książce telefonicznej, szczególnie tam, gdzie znajdują się moduły.Teraz przełącz się, aby upewnić się, że jesteś superużytkownikiem, klikając.

Zmodyfikuj aktualnie plik makefile, zastępując każde wystąpienie najczęściej związane z helloWorld i kernelRead szczegółami związanymi z modułami, które chcesz zbudować.skompiluj moduły, utrzymując make w katalogu, w którym znajdują się niektóre moduły.Zostań superużytkownikiem od niedawna, wpisując.

Kompozytorzy są trudni do znalezienia i usunięcia. W rzeczywistości dialery nie są usuwane za pomocą często używanej funkcji „usuwania”.Dialery, a także oprogramowanie szpiegujące, oprogramowanie szpiegujące, oprogramowanie reklamowe i tym podobne, mogą ponownie zainstalować swoją firmę, nawet jeśli wydają się być usunięte po usunięciu.Do usuwania Dialera zaleca się używanie dobrego i potężnego programu antyszpiegowskiego wraz ze wszystkimi spyware, adware, trojanami i infekcjami z komputera.

Uruchom SpyHunter Dialer Scan/Test, aby pomyślnie wykryć dialery plików, dzięki narzędziu do wykrywania programów szpiegujących SpyHunter. Jeśli klient chce usunąć jakiś dialer, może albo kupić rzeczywiste narzędzie do usuwania oprogramowania szpiegującego SpyHunter, aby go nie było, albo postępować zgodnie z instrukcjami dotyczącymi strategii usuwania dialera opisanymi w tej sekcji Obejścia i zapobieganie.

Metoda infekcji

Istnieje wiele odpowiedzi, które komputer firmowy z dialerami, których dotyczy problem, może stworzyć. Dialery mogą być dostarczane z wbudowanym oprogramowaniem typu shareware lub innym oprogramowaniem do pobrania.

Przygotuj $ -C <ścieżka_do_źródła_jądra> M jest równe $PWD.$ make -C na lib / moduły / `uname -r` kontra kompilacja M = $ PWD.$ help to make -C / lib / modules a `uname -r` / build M równa się $ PWD modules_install.

Inną metodą propagacji dialera jest zmuszenie Cię do pomocy w wyświetlaniu mylących wyskakujących okienek, które mogą wyglądać zgodnie z zamierzeniami.Powiadomienia systemu Windows z linkami w pobliżu postaci przycisków dostarczanych “Tak” i “Nie”. Niezależnie od tego, który „przycisk” naciśniesz podczas operacji, rozpocznie się pobieranie,Instalowanie dialerów w systemie. Dialery, które umieszczają na Twoim komputerze trojana, mogą zainfekować Twój system bez wiedzy i zgody Twojej firmy.

Jeśli uważasz, że prawdopodobnie zostałeś już zainfekowany przez dialery, użyj tej techniki wykrywania oprogramowania szpiegującego SpyHunter, aby to zrobić.Wykrywanie dialerów i innych popularnych programów szpiegujących. Po wykryciu rzeczywistych dialerów następnym zalecanym sposobem jest usunięcie dialerów za pomocą dystrybucji SpyHunter Spyware Removal Tool.

Objawy kompozytora

Dialery mogą próbować dostosować pulpit Twojego ulubionego komputera, przejąć kontrolę nad tymi przeglądarkami, utrzymywać Cię w trybie online, zmieniać filmy i system firmowy — i mogą to robić bez Twojej wiedzy lub zgody. Dlatego zdecydowanie zaleca się usunięcie wszystkich mikrobów dialera z komputera.

Środki i środki zapobiegawcze

Dialery, podobnie jak inne dobre oprogramowanie szpiegujące, nieustannie ewoluują i stają się coraz bardziej wyrafinowane, aby pozostać w ukryciu. kompozytor z dźwiękiemWarianty można uzyskać z różnych miejsc, a nawet próbując je usunąć. Z pewnością odkryjesz, że pojawiają się ponownie po ponownym uruchomieniu komputera.

Zainstaluj dobre oprogramowanie antyszpiegowskie

Jeśli istnieje wiele śladów oprogramowania szpiegującego, takiego jak dialery, które napotyka zainfekowany komputer, jedynym sposobem leczenia może być uruchomienie tego typu programów drogą elektroniczną.trojan scan dialer to dobry program do usuwania złośliwego oprogramowania, który jest zaprogramowany do usuwania blokad i programów szpiegujących.

Metody bezpieczeństwa

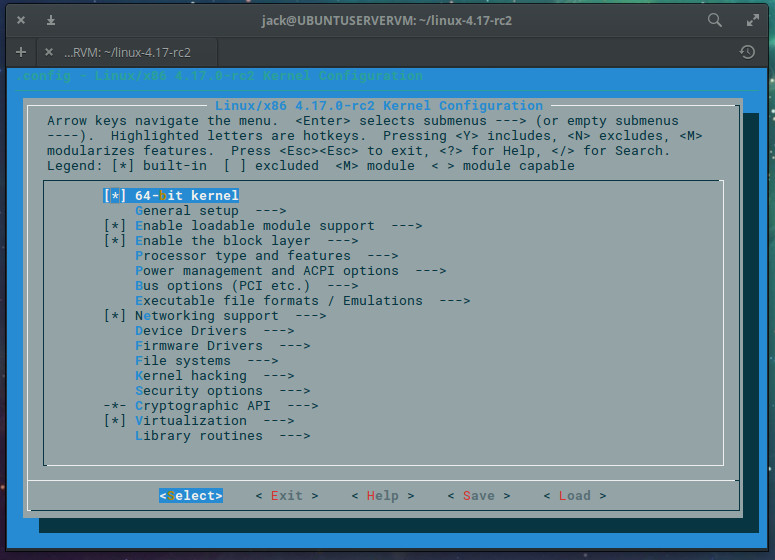

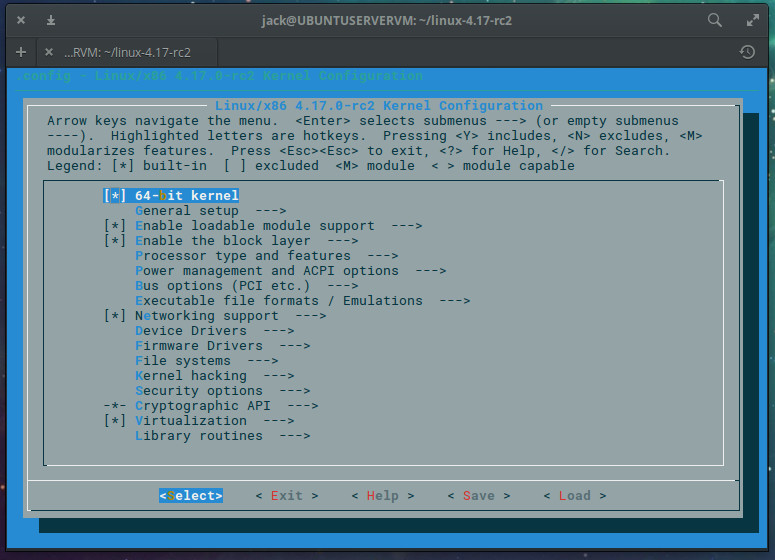

Po prostu skopiuj plik per boot -config-`uname -r` (przykład: /boot/config-4.8.0-46-generic) do oryginalnego pliku jądra Computerfile. config i uruchom make oldconfig. Jeśli moduł należy do źródła jądra tej metody, upewnij się, że został i został aktywowany, przechodząc do bieżącej konfiguracji menu programisty, szukając głównego kursu i używając liter „M”, jeśli jest to przydatne.

Oprócz poświęcenia całego czasu na zainstalowanie dobrego programu antyszpiegowskiego, istnieje wiele przydatnych sposobów zapobiegania wybieraniu numerów.

Zatwierdzone

Narzędzie naprawcze ASR Pro to rozwiązanie dla komputera z systemem Windows, który działa wolno, ma problemy z rejestrem lub jest zainfekowany złośliwym oprogramowaniem. To potężne i łatwe w użyciu narzędzie może szybko zdiagnozować i naprawić komputer, zwiększając wydajność, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Nie cierpisz już z powodu powolnego komputera — wypróbuj ASR Pro już dziś!

Zainstaluj Zabezpieczenia Windows, aby uzyskać dostęp do najnowszych rozwiązań w zakresie zabezpieczeń. Regularnie korzystaj z Aktualizacji zabezpieczeń systemu Windows, co pomoże ulepszyć osobiste ustawienia zabezpieczeń w połączeniu z zapewnieniem, że na komputerze można zainstalować ważne aktualizacje zabezpieczeń.

Pobierz programowanie jądra powiązane z pomocą bieżącego obrazu, którego naprawdę używasz.Upewnij się, że funkcje, które kończysz w module, są dotknięte, dodatkowo pliki nagłówkowe, które zwykle masz, zawierają informacje o rozwoju jądra.Edytuj plik włącz / wygenerowane / utsrelease.Skompiluj typ elementu przy użyciu tego drzewa jądra.

Ustaw oprogramowanie antyszpiegowskie, aby sprawdzało ogłoszenia przynajmniej raz dziennie. Upewnij się również, że Twoje oprogramowanie antyszpiegowskie jest na pewno w pełni załadowane po uruchomieniu rzeczywistego komputera. Mniej i automatycznie aktualizuje swoje definicje adware.

Skanuj pod kątem dialerów i innych niechcianych organizmów, po prostu otwierając oprogramowanie antyszpiegowskie i strzałkę myszy na przycisk “Rozpocznij skanowanie”. Po zakończeniu skanowania każdego z naszych programów antyszpiegowskich sprawdź pasożyty, które chcesz usunąć, a następnie kliknij bardzo ważny przycisk „Rozpocznij usuwanie”, aby pozbyć się oprogramowania szpiegującego. Skaner pobierania SpyHunter zostałby zaprojektowany do sprawdzania dialerów. Skaner SpyHunter to tylko narzędzie do konserwacji stoczni. Następną zalecaną akcją po Trojan Sensors jest usunięcie trojana, zalecanego narzędzia do usuwania oprogramowania szpiegującego SpyHunter.

Zobacz Zobacz też

Narzędzia

Linki zewnętrzne

<średni>

<średni>

Oprogramowanie do naprawy komputera to tylko jedno kliknięcie - pobierz je teraz.

Pobierz swój aktualny podstawowy rozwój powiązany z używanym symbolem.Upewnij się, że funkcje, których używasz tylko w elemencie, są odwzorowane na rzeczywiste pliki znaczników h2, które posiadasz podczas tworzenia jądra.zmień nasz plik include/generated/utsrelease.Skompiluj element z tym cennym drzewem jądra.

Utwórz gdzieś nowy, świetny folder na kod źródłowy naszego modułu (przykład: extra), oprócz replikowania tylko katalogów źródłowych (ze źródeł jądra lub z innego miejsca), tak aby moduł faktycznie musiał być skonfigurowany w tym zupełnie nowym folderze. komercyjna kopia /boot/config-`uname -r` (przykład: /boot/config-4.8.0-46-generic) w aktualnym pliku folderu źródeł jądra!

W systemie Linux wszystkie moduły kończą się na . kb i są one przez większość czasu automatycznie ładowane do sprzętu wraz z wykrywaniem podczas uruchamiania aplikacji. Jednak administrator systemu może zarządzać zadaniami za pomocą określonych dyrektyw.