Table of Contents

Jeśli otrzymujesz oprogramowanie szpiegujące, adware i adware, w tym komunikaty o błędach rejestratora kluczy trojańskich, na swoim komputerze, musisz zapoznać się z tymi wskazówkami serwisowymi.

Zatwierdzone

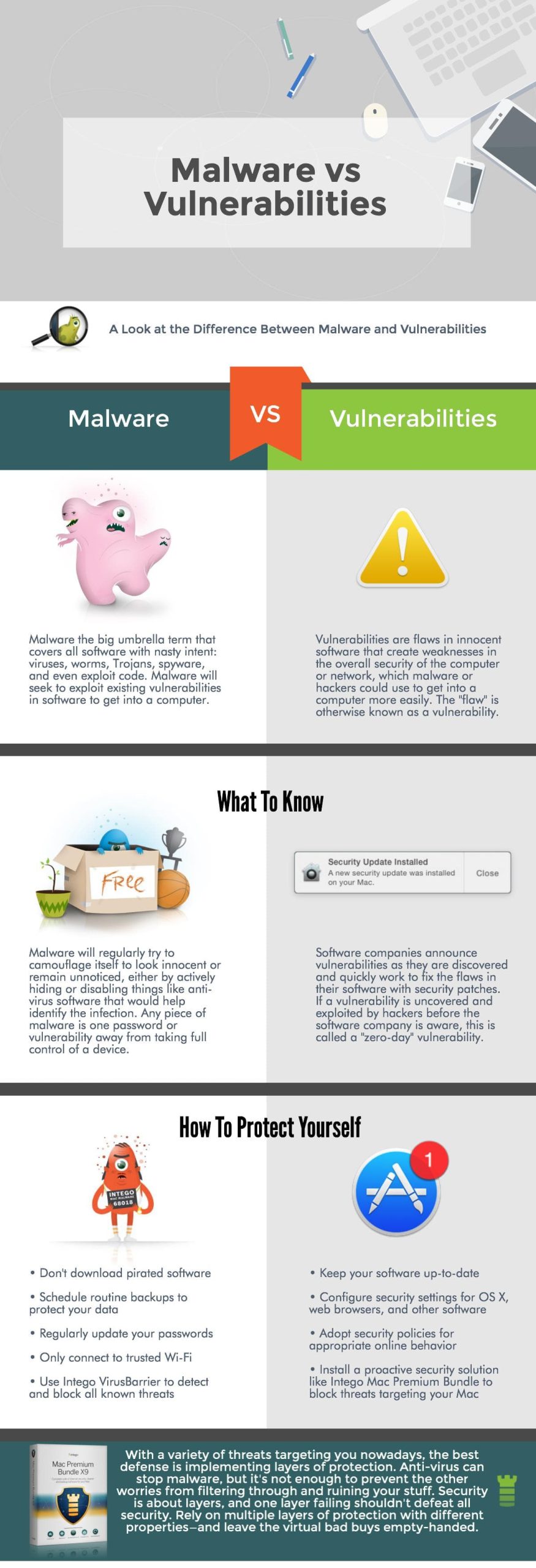

g.Może to być każda forma złośliwego oprogramowania, często określana jako złośliwe oprogramowanie. Oprogramowanie szpiegujące to po prostu oprogramowanie, które instaluje się bezpośrednio lub nieoczekiwanie na komputerze. Koń trojański jest podobny do adware, z wyjątkiem tego, że jest zapakowany w tak wiele różnych programów.

g. g.

Trojan Virus Keylogger był dokładnie tym, na co wygląda: odpowiednim programem, który rejestruje naciśnięcia klawiszy. Możliwość zainfekowania komputera konkretnym, znaczącym komputerem polega na tym, że przeglądasz każde naciśnięcie klawisza na klawiaturze, zwłaszcza hasła i alternatywne nazwy użytkowników.

Dlaczego trojan keylogger jest taki zły

Oprogramowanie szpiegujące to tylko niewidoczne oprogramowanie, które zbiera informacje dotyczące korzystania z komputera i przeglądania stron internetowych. Keyloggery to formularz kontaktowy dotyczący oprogramowania szpiegującego, który rejestruje każde naciśnięcie klawisza. mogą przesyłać te informacje do zdalnych serwerów, z których można odzyskać dane uwierzytelniające, w tym hasła.

Keyloggery trojańskie są instalowane zgodnie z harmonogramem funkcjonalnym.Sania bez wcześniejszego powiadomienia. Podobnie jak ich imienniki, wirusy koni trojańskich nie wydają się być jawnie krytyczne. Są one dołączone do powszechnie używanych aplikacji.

Keyloggery koni trojańskich są często przekazywane jako złośliwe oprogramowanie, keyloggery wirusowe, a następnie / lub trojańskie keyloggery.

Co robi trojan keylogger

Keylogger śledzi jednak każde ostatnie naciśnięcie klawisza, które może zidentyfikować. Przechowuje informacje lokalnie, aby haker mógł udostępniać formularze papierowe lub ewentualnie w Internecie.

Rejestrator kluczy może rejestrować każdą drobiazg, która wydaje się, że została zaprogramowana. Jeśli masz wirusa systemowego keyloggera i używasz klawiatury, aby szukać gdziekolwiek, możesz się założyć, że trojan keylogger go zarejestruje. Powinno to być prawdą niezależnie od tego, czy piszesz do zaufanego programu zainstalowanego na twoim komputerze domowym (takiego jak Microsoft Word) czy w pełni zainstalowanej witryny internetowej na stronie internetowej (takiej jak dobre konto bankowe lub w sieci społecznościowej).

Niektóre szkodliwe programy Portable, które często wykonują naciśnięcia klawiszy, mogą nie śledzić naciśnięć klawiszy, dopóki nie zostanie wykryta określona aktywność. Na przykład program można zdecydowanie opóźnić, dopóki nie otworzysz przeglądarki internetowej i uzyskasz dostęp do określonej kwoty w pieniądzu przed uruchomieniem strony internetowej.

Czynniki ryzyka

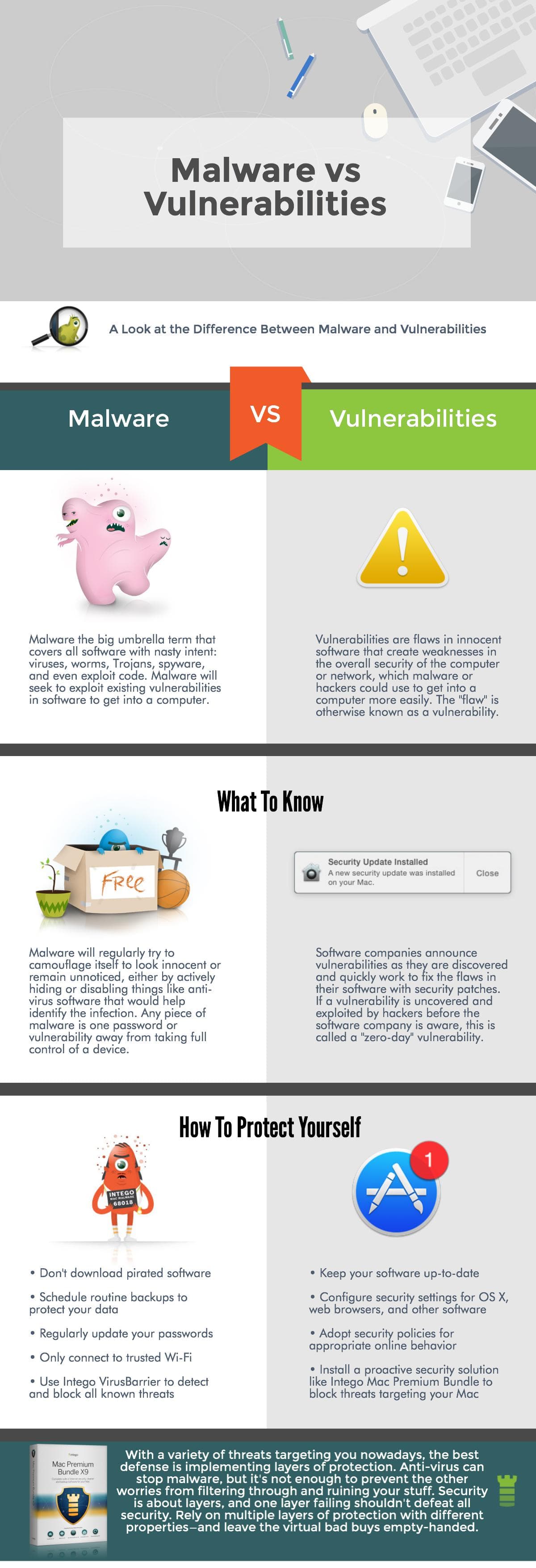

Najłatwiejszym sposobem penetracji komputera przez trojana keyloggera jest sytuacja, gdy platformy antywirusowe są ogólnie przestarzałe, wyłączone lub ich brakuje. Keyloggery obejmujące trojany i inne wirusy zawsze kończą ewolucję w nowe wersje w celu stworzenia nowych strategii, fantastycznie wchodzą w oprogramowanie antywirusowe, które pozostaje niezauważone.

Zazwyczaj keylogger jest dostarczany z dyskiem twardym jako plik exe, na przykład ze względu na plik .exe . W ten sposób możesz uruchomić prawie każdy zabieg na swoim komputerze. W ten sposób musisz nie tylko unikać pobierania plików exe.

Jednym z elementów, który możesz zrobić, jest przyjrzenie się tym źródłom na komputery PC. Niektóre strony internetowe wydają się być przeznaczone do programów badawczych przed otwarciem jednego dla publiczności. W tej kwestii prawnej można założyć, że wiele osób nie zawiera złośliwego oprogramowania. Inni zazwyczaj są bardziej skłonni do sugerowania równoważnych keyloggerów (np. Torrenty ).

Programy zdolne do usunięcia pojedynczego trojana Keylogger Virus

Wiele programów antywirusowych chroni komputer przed złośliwym oprogramowaniem, w tym trojanami rejestrującymi klucze. Tak jak otrzymujesz zaktualizowany program antywirusowy, dokładnie taki jak Avast i AVG, możesz być wystarczająco bezpieczny, aby zapobiec wszelkim próbom keyloggera.

Jeśli chcesz usunąć keylogger, który może być już zainstalowany po twoim komputerze, powinieneś użyć odpowiedniego programu, takiego jak Malwarebytes lub <. ręcznie sprawdź dużą liczbę złośliwego oprogramowania a> SUPERAntiSpyware . Inną opcją jest użycie bootowalnego wirusa komputerowego .

Niektóre alternatywne narzędzia niekoniecznie eliminują przyczynę ich keyloggera, ale zamiast tego używają różnych metod wprowadzania danych do keyloggera, gówno nie zrozumiało, co piszesz. Na przykład menedżer haseł LastPass prawdopodobnie doda hasła zabezpieczające do autostrady za pomocą kliknięć z zakresu, podczas gdy wirtualna klawiatura umożliwia każdemu pisanie za pomocą myszy.

Niektóre firmy używają programów, które naciśnięcia klawiszy kont służą do śledzenia przeznaczenia komputera pracowników i uruchamiania różnych programów do kontroli rodzicielskiej, które rejestrują ruch dziecka w Internecie. Programy te są technicznie omawianymi keyloggerami, a nie złośliwym oprogramowaniem.

-

Czy keyloggery są nielegalne?

Zainstalowanie działającego keyloggera na większości naszych urządzeń jest całkowicie legalne. Jednak instalowanie pojedynczego keyloggera na ukochanej osobie, która nie ma jej zgody, jest nielegalne.

-

Jak wykryć keyloggera w stosunku do iPhone’a lub Androida?

Uważaj na aplikacje, których nie możesz tworzyć, błędy, wyskakujące reklamy i lepsze wykorzystanie danych. Jeśli Twój telefon stale się przegrzewa, czyli bateria wyczerpuje się zbyt gwałtownie, może to oznaczać, że w systemie jest obecne oprogramowanie szpiegujące. Aktywuj swój telefon, aby ułatwić sobie umawianie się na randki i mieć oko na marketing wirusowy, wiadomości, załączniki do wiadomości e-mail, a także strony internetowe, które pomagają ludziom zapobiegać wirusom na Twoim towarze, po prostu zadzwoń .

Zatwierdzone

Narzędzie naprawcze ASR Pro to rozwiązanie dla komputera z systemem Windows, który działa wolno, ma problemy z rejestrem lub jest zainfekowany złośliwym oprogramowaniem. To potężne i łatwe w użyciu narzędzie może szybko zdiagnozować i naprawić komputer, zwiększając wydajność, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Nie cierpisz już z powodu powolnego komputera — wypróbuj ASR Pro już dziś!

Instalowanie keyloggera na własnym urządzeniu to czysta zbrodnia. Jednak zwykle nielegalne jest instalowanie keyloggera u producenta innego modelu bez jego zgody.

Uważaj na plany, których użytkownicy nie rozpoznają, złe zachowanie, naprawdę fantastyczne wyskakujące okienka i zwiększone zatrudnienie danych. Jeśli Twój telefon rodzinny będzie nadal działał, jeśli chcesz się przegrzać, bateria może zbyt szybko wyczerpać się, co zdaniem ekspertów może być oznaką zainstalowania w systemie oprogramowania szpiegującego. Aktualizuj swój telefon rodzinny i miej oko na aplikacje, wiadomości tekstowe, załączniki i witryny internetowe, które eliminują wirusy z telefonu komórkowego lub przenośnego .

Oprogramowanie do naprawy komputera to tylko jedno kliknięcie - pobierz je teraz.

K. Robaki rozprzestrzeniają się poprzez luki w oprogramowaniu oraz ataki phishingowe.Wirus. W przeciwieństwie do czerwonych wigglerów, infekcje wymagają już zainfekowanego i rutynowo używanego systemu lub programu oraz działania.Boty i botnety.Trojany.Ransomware.Oprogramowanie reklamowe i oszustwa.Programy szpiegujące.Spam i phishing.