Table of Contents

W niektórych przypadkach schemat może wyświetlać kod błędu, który w większości odróżnia oprogramowanie szpiegujące od złośliwego oprogramowania. Przyczyn powyższego błędu może być kilka.

Zatwierdzone

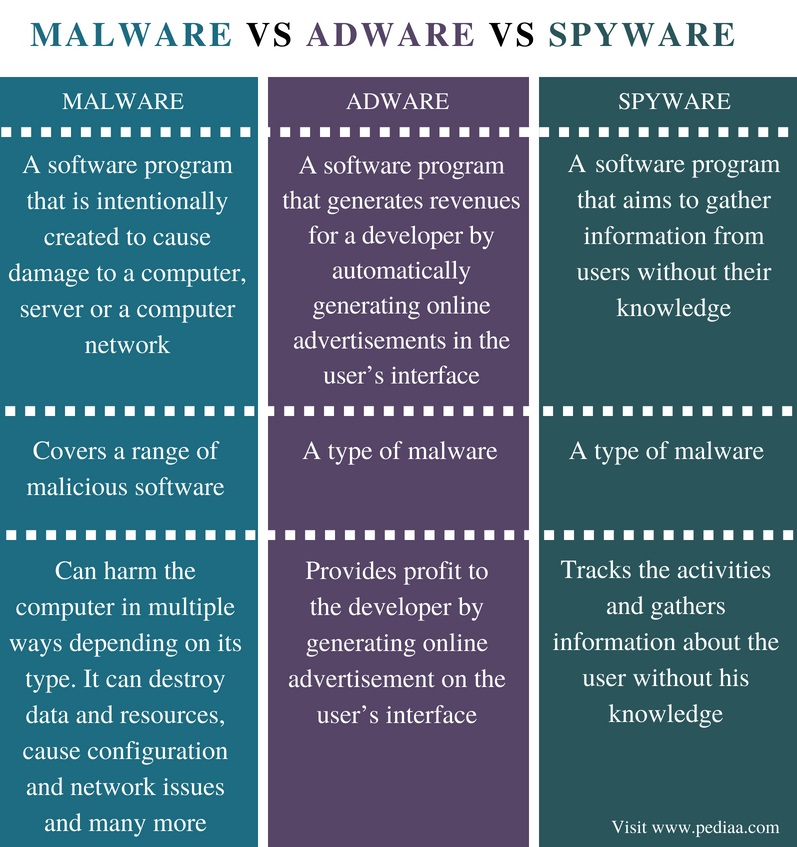

Złośliwe oprogramowanie to doskonały plik lub kod opracowany na tym rynku w celu uszkodzenia charakterystycznego komputera i sieci użytkownika. Oprogramowanie szpiegujące to praktycznie każda odpowiednia forma złośliwego oprogramowania zaprojektowanego w celu przejęcia danych osobowych.

Złośliwe oprogramowanie to zwykle plik lub doskonały fragment kodu, którego celem jest wyrządzenie szkody na komputerze użytkownika. Oprogramowanie szpiegujące to określona forma lub oprogramowanie reklamowe przeznaczone do przechowywania danych osobowych.

Integracja technologii informatycznych może pomóc usprawnić bieżące operacje i przenieść wizję na wyższy poziom. Jednak bez rozwijania usług IT, oprogramowania szpiegującego, a tym samym oprogramowania ransomware, Twój komputer stacjonarny może zaatakować Twoje systemy i przeszkodzić w Twojej pracy. Dlatego potrzebujesz doskonałego dostawcy zarządzanych produktów wsparcia IT, aby chronić swoje komputery. Jednak rzeczywistość jest taka, że zawsze powinieneś rozumieć różnicę między oprogramowaniem szpiegującym, złośliwym oprogramowaniem i oprogramowaniem ransomware od najlepszych dostawców usług IT. Pomoże Ci to zidentyfikować obszary największego ryzyka i lepiej chronić Twoją praktykę przed złośliwymi atakami cybernetycznymi.

Zdefiniuj terminy

Złośliwe oprogramowanie to właściwy ogólny termin na określenie dowolnego typu powiązanego z oprogramowaniem, które jest specjalnie zaprojektowane i uszkadza komputer. Istnieją określone typy złośliwego oprogramowania, w tym spywareRansomware lub oprogramowanie. Cyberprzestępcy wykorzystują złośliwe oprogramowanie, aby znaleźć nieautoryzowany dostęp do Twojego urządzenia, atakować Twoje pliki, a nawet zablokować dowolny komputer. Złośliwe oprogramowanie często pozostaje niezauważone, a Ty nie wiesz, że wiele powiązanych z Twoimi komputerami jest zainfekowanych, dopóki firma nie zostanie poważnie uszkodzona.

Wirus to złośliwy kod strefy exe dołączony do innego pliku exe, który jest szczególnie nieszkodliwy, a ponadto może modyfikować lub usuwać dane. Oprogramowanie Spy e to funkcjonalny wygląd złośliwego oprogramowania zaprojektowanego w celu uzyskania Twoich osobistych informacji. Oprogramowanie szpiegujące może zostać rozpoznane i usunięte przez wszystkie programy szpiegujące.

Oprogramowanie szpiegujące to model złośliwego oprogramowania, którego celem jest ingerowanie w komputerowy styl życia podróżnych. Gdy oprogramowanie szpiegujące zainfekuje Twój główny komputer, monitoruje poszczególne hasła, a w rezultacie Twoją aktywność online, na przykład często odwiedzane witryny internetowe i indywidualne konta w mediach społecznościowych.

Oprogramowanie ransomware to nowy typ, podobnie jak złośliwe oprogramowanie, które zawsze było produkowane specjalnie do krótkotrwałego szantażu. Cyberprzestępcy potrzebują oprogramowania ransomware na Twoim komputerze z doskonałym mechanizmem blokowania, a następnie żądają niewiarygodnego okupu za jego odblokowanie. Jeśli tego nie zrobisz, mogą usunąć najlepsze pliki lub uszkodzić sprzęt komputerowy.

W miarę rozwoju Wraz z wynalezieniem technologii komputerowej wzrasta ryzyko związane z atakami ransomware, co oznacza, że prawie wszyscy muszą być czujni. Typowymi przykładami są ataki ransomware centrum pomocy w nagłych wypadkach, w których komputery szpitalne są bezsprzecznie wykorzystywane do atakowania pacjentów, a nawet zamykania sieci komputerowych.

Kluczowe różnice między oprogramowaniem szpiegującym, oprogramowaniem szpiegującym i oprogramowaniem ransomware

nieoczekiwanie zwalnia, ulega awarii lub zwykle wyświetla komunikaty o błędach.nie zamknie się, a także uruchomi się ponownie.nie tracisz oprogramowania.udostępnia wiele wyskakujących okienek, nieodpowiednich reklam lub irytujących reklam z treścią strony.Wyświetla reklamy w miejscach, w których ludzie zwykle ich nie rozumieją, takich jak witryny firmowe.

Zatwierdzone

Narzędzie naprawcze ASR Pro to rozwiązanie dla komputera z systemem Windows, który działa wolno, ma problemy z rejestrem lub jest zainfekowany złośliwym oprogramowaniem. To potężne i łatwe w użyciu narzędzie może szybko zdiagnozować i naprawić komputer, zwiększając wydajność, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Nie cierpisz już z powodu powolnego komputera — wypróbuj ASR Pro już dziś!

Jak wspomniano powyżej, złośliwe oprogramowanie jest zdecydowanie ogólnym określeniem każdego złośliwego oprogramowania, które zostało użyte na ich komputerze podczas ataku. Oprogramowanie szpiegujące będzie celowo zaprojektowane do infiltracji twoich informacji, haseł lub innych poufnych informacji, oczywiście prawie na pewno jest to ransomware, które szyfruje lub blokuje twój komputer stacjonarny. Modele ataków ransomware w celu odzyskania dokumentów wiążą się z zapłaceniem okupu i czasami może to być zatrudnienie zespołu IT, który faktycznie odszyfruje kody i przywróci codzienne działanie, co zwykle jest oczekiwaną praktyką szkoleniową.

Oprogramowanie szpiegujące to tak naprawdę specyficzny rodzaj wirusów, które monitorują działania użytkowników bez jego wiedzy. Te funkcje szpiegowskie mogą tworzyć śledzenie aktywności, przechwytywanie naciśnięć klawiszy, zbieranie liczb (informacje o koncie, loginy, dane finansowe) itp.

RADware dowolnego typu ma na celu uzyskanie nieautoryzowanego dostępu do komputera określonej osoby i przeprowadzanie ataków. Jednak jedną z głównych różnic jest rodzaj szkód, jakie te firmy mogą powodować. Na przykład oprogramowanie szpiegujące pozyskuje informacje o Tobie i wykorzystuje naszą metodę do złośliwych celów, niezależnie od prób wyłudzenia pieniędzy od Twojej organizacji przez oprogramowanie ransomware poprzez szyfrowanie Twoich plików lub eliminację Twojego komputera bezpośrednio do czasu zapłacenia ceny oraz odszyfrowanie lub odblokowanie ich.

W przypadku tego typu uszkodzeń zazwyczaj jakość różnych rodzajów uszkodzeń, które potencjalnie może być przyczyną złośliwego oprogramowania, może być różna. Oprogramowanie szpiegujące może być bardziej naiwne, jeśli pracodawca zainstaluje problem, aby śledzić aktywność fizyczną związaną z pracownikami. Jednak cyberprzestępcy nadal mogą oznaczać tę sytuację, aby wykraść hasła, wdzierać się do klientów poczty e-mail lub mediów społecznościowych oraz uzyskiwać złośliwe lub złośliwe porady dotyczące nowych użytkowników.

Co gorsza, ci przestępcy nie mogą po prostu przeprowadzać złośliwych ataków programów toransomware, aby zmasować całe oprogramowanie na twoim komputerze do sieci, dopóki nie będzie wymagana płatność. Co gorsza, te ataki mogą jeszcze bardziej zranić członków.

Na przykład przemoc w postaci oprogramowania ransomware w szpitalach może przeszkadzać w korzystaniu z Twojej pracy, odmawiając dostępu, który może prowadzić do dokumentacji pacjentów, co utrudnia obsługę klientów. Szpitalne ataki ransomware, na przykład wszystkie takie ataki, szybko stają się głównym zagrożeniem, które ogarnia Internet i dzisiejsze media, które stanowią punkt dźwigni dla pracowników służby zdrowia i większości pacjentów.

Różne układy złośliwego oprogramowania różnią się także różnymi systemami ostrzegania. W rzeczywistości oprogramowanie szpiegujące może milczeć i realizować swoje plany dotyczące złośliwego oprogramowania za kulisami; jego użycie polega na potajemnym szpiegowaniu osobistej elektronicznej sieci komputerowej i wydobywaniu identyfikatorów, a tym samym innych poufnych informacji o Tobie. Jednak oprogramowanie ransomware może być bardzo głośne. Po prostu pokazuje ostrzeżenia na twoim komputerze, może udowodnić minuty lub odliczanie do awarii komputera osobistego.

nagle spada, zawiesza się i wyświetla komunikaty o błędach.nie zamknie się poniżej i do ponownego uruchomienia.nie pozostawia żadnego oprogramowania do rozłączenia.oferuje sporo wyskakujących okienek, nieodpowiednią reklamę i marketing, a także reklamę, która przeszkadza treścią w jakiejś formie.wyświetla reklamy w miejscach, w których już ich nie widzisz, na przykład na stronach rządu federalnego.

Wreszcie, kiedy oprogramowanie antywirusowe może rozwiązać większość problemów z oprogramowaniem szpiegującym i reklamowym, niektóre z nich powinny działać lepiej. Na przykład oprogramowanie szpiegujące zwykle wymaga dołączenia do skanowania w poszukiwaniu oprogramowania szpiegującego, aby je zauważyć i usunąć. Jeśli jednak zmniejszysz liczbę ofiar ataków ransomware ze strony bardziej doświadczonych cyberprzestępców, dobre rozwiązanie będzie wymagało czegoś więcej niż tylko zapasowego lub dobrze utrzymanego programu antywirusowego. Bez dużego zespołu IT potrzebujesz wsparcia z dala od zewnętrznych dostawców usług IT, aby odeprzeć ataki i nauczyć się, jak umożliwić im lepszą ochronę sieci CPA pojawiających się w przyszłości.

Jak bronić się przed atakami

Problemy z oprogramowaniem ransomware mogą być kosztowne dla przedsiębiorstwa i użytkowników końcowych. Na przykład, działania ransomware w szpitalach mogą rozprzestrzenić większość niszczycielskich skutków na twoich pacjentów, otwierając otwarte końce na wszystkich systemach komputerowych jednostki. Niezależnie od pewnej marki komputeraCóż, bardzo ważnym krokiem w ochronie sieci za pomocą tych elementów jest użycie najnowszego oprogramowania antywirusowego.

Jednak, aby uniknąć tych kroków, potrzebujesz zautomatyzowanej firmy zajmującej się bezpieczeństwem, która jest dostępna przez całą dobę, 7 dni w tygodniu, aby naprawiać sieć dzięki najnowszym aktualizacjom i wysoce skutecznej ochronie przed złośliwym oprogramowaniem. W przypadku nadużyć w Internecie używają sztuczek odzyskiwania treści ransomware, aby ponownie zająć się śledzeniem i uzyskać najlepszą próbę ochrony swoich osobistych plików.

Wynik końcowy

Nie ma tematu, jak bardzo jesteś ostrożny, adware jest w stanie zainfekować systemy Twojego urządzenia. Cyberprzestępcy będą przebiegli i będą przeprowadzać ataki z jak największą pewnością. W tym wydaniu dostawcy zarządzanej pomocy technicznej IT mogą pomóc w rozwiązaniu problemu. Wiedza o tym, gdzie chronić komputer, to tylko pierwszy krok i zdecydowanie najlepsze rozwiązanie dla odpowiednich władz.

Skontaktuj się z ekspertami

Aby uzyskać ten konkretny, najbardziej wszechstronny przewodnik dotyczący ochrony praktyk Twojej firmy przed oprogramowaniem ransomware, możesz skorzystać z pomocy jednego z dostawców zarządzanych usług IT. Aby uzyskać więcej informacji, wejdź w interakcję Scale Technologies online lub zadzwoń pod numer 501-213-1732 już dziś.

Oprogramowanie szpiegujące to złośliwe oprogramowanie zaprojektowane w celu zbierania dostosowanych informacji. Ransomware to złośliwy program zaprojektowany do blokowania łatwego dostępu, tak aby działał w systemie, dopóki nie zostanie zapłacony okup. Ransomware jest najbiedniejszym ze wszystkich złośliwych programów, chociaż jedynym sposobem na pozbycie się go jest zapłacenie okupu, który pomoże jego twórcy.

Oprogramowanie szpiegujące to rodzaj złośliwego oprogramowania, które jest instalowane bez Twojej zgody. Oprogramowanie szpiegujące krok po kroku wykonuje niektóre czynności związane z następującymi czynnościami na Twoim laptopie (a może to być telefon komórkowy): Infiltracja — poprzez czysty pakiet instalacyjny aplikacji, złośliwą firmę lub ewentualnie załącznik do wiadomości e-mail.

Oprogramowanie szpiegujące to skonfigurowane rodzaje złośliwego oprogramowania, które może zbierać Twoje dane osobowe. Oprogramowanie ransomware jest prawie na pewno formą złośliwego oprogramowania zaprojektowanego, które może blokować dostęp do systemu w przypadku zapłacenia okupu. nie co najmniej jeden, ale dwa.