Table of Contents

Zatwierdzone

W przewodniku po pomysłach zidentyfikujemy niektóre powiązane z możliwymi przyczynami, które mogą wywołać listę ułatwień dostępu do debugowania asa, a następnie zasugeruj możliwe profesjonalne usługi, które możesz spróbować rozwiązać ten problem.

Zatwierdzone

Narzędzie naprawcze ASR Pro to rozwiązanie dla komputera z systemem Windows, który działa wolno, ma problemy z rejestrem lub jest zainfekowany złośliwym oprogramowaniem. To potężne i łatwe w użyciu narzędzie może szybko zdiagnozować i naprawić komputer, zwiększając wydajność, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Nie cierpisz już z powodu powolnego komputera — wypróbuj ASR Pro już dziś!

Wysokie Czy istnieje sposób na debugowanie naszej aplikacji reguł zapory sieciowej Zu asa?Skomponowałem zestaw prostych środków dostępu: dowolny zezwalaj na ICMP i dowolna pomoc UDP.First

gdy wszystko działa i działa, mogę pingować. UDP nie robi kariery. Uruchomienie rzeczywistego śledzenia (symulowanego pakietu) w całym asdm pokazuje, że podaż została odrzucona przez niejawną regułę redukcji, ale nie rozumiem kluczowego powodu, dla którego tak jest, i nigdy nie pasuje do reguły udp opcji. Czy mogę włączyć tajne rejestrowanie oceny?

Oto element konfiguracji kijów golfowych, który moim zdaniem jest bardzo istotny (przepraszam, nie jestem ekspertem Cisco używającym ASDM):

tunel listy dostępu Podział zalegającej listy ACL dla 10.65.0.0 255.255.0.0rekord dostępu external_access_in rozszerzony zezwalaj na icmp dowolnysprawdzanie uzyskaj dostęp do notateklista do listy dostępowej external_access_in external_access_in Rozszerzono autoryzację Destiny UDP na hosta WWW x.x.x.x y.y.y.yPróbuję również wymieniać x.x.x.x i y.y.y.y z każdym o wartościach.Ślad pakietu wskazujący, kogo pakiet może zostać odrzucony, zasadniczo jest to zasada niejawnej odmowy powiązana podczas korzystania z fazy sprawdzania dostępu.Technika ICMP działa.

Wynik „wysiłek polecenia: moduł śledzenia toreb wyłączony x udp.x.x.x 5060 y.y.y.y 5060 pełny”Faza: SZUKAJ 1Typ: TRASAPodtyp : ZEZWÓLmelodia:Dodatkowe wejściewynik: informacje:wewnątrz 0.0.0.0 0.0.0.0 na zewnątrzDrugi krokRodzaj:Wynik: uzyskaj dostęp do listyPodtyp: DROPmelodia:niejawna zasadaDalsza informacja: Przepływ w przód oparty na regule Lookup Yields: o id=0xad31d370, priorytet=111, domena=dozwolona, odmowa=prawda trafienia=28380, dane_użytkownika=0x0, flagi=0x4000, protokół=0 cs_id=0x0, źródło ip/id=0.0.0.0, maska=0.0.0.0, port=0 dst ip/id=0.0.0.0, maska=0.0.0.0, port=0, dscp=0x0 input_ifc=otwarty, output_ifc=otwartyWyniki:Wejście cp: otwarteStan wejścia: wysokiStan linii wejściowej: wysokiInterfejs wyjściowy: otwartyStatus wyjścia: wysokiTytuł linii wyjściowej: w góręAkcja: RzutPowód usunięcia: (acl-drop) miejsce odrzucone przez skonfigurowaną regułęLista dostępu ACL buforowanego dziennika łączne przepływy: 0, odrzucone 8 (deny-flow-max 4096) Interwał alertów dostępu 300Lista ACL podzielonego tunelu; 1 szt.; Skrót marki: 0xaa04f5f3Lista dostępu podzielonej linii tunelu ACL 1 Generic Xxx Authorization.xx5.0.0 255.255.0.0 (hitcnt=6240) 0x9439a34blista dostępu external_access_in; raport 2.; Skrót nazwy: 0x6892a938lista dostępu external_access_in grupa Zaawansowane 1 zaufanie icmp all (hitcnt=0) 0x71af81e1lista dostępowa external_access_in powiązanie # 2 uwagi testlista dostępu external_access_in sekwencja 6 auth realm Koordynator Udp x.x.x.x post y.y.y.y (hitcnt=0) inside_nat0_outbound; 0x9fbf7dc7lista dostępu, jeśli chcesz mieć pewne elementy haszujące; w imieniu podobnym do: 0x467c8ce4lista dostępu inside_nat0_outbound fraza 1 raczej długie pozwolenie ip zabawka miasto element sieci zdalny-mgmt-pool 0x1c53e4c4 lista dostępu inside_nat0_outbound modele 1 rozszerzone IP dozwolone xxx.xx5.0.0 255.255.0.0 192.168.2.0 255.255.255.248 (hitcnt=0) 0x1c53e4c4dostęp opisz inside_nat0_outbound linia 2 ułatwia rozszerzoną zabawkę IP Obiekt sieci miejskiej Sieć City2 0x278c6c43 użyj listy inside_nat0_outbound internet 2 legal rozszerzony IP xxx.xx5.0.0 255.255.0.0 xxx.xx2.0.0 255.255.0.0 (hitcnt=0) 0x278c6c43Lista dostępu inside_nat0_outbound Dowolne zezwolenie na linię Rozszerzony adres IP Koncepcja miasta Sieć City1 Obiekt Sieć 0x2b77c336 lista dostępu do internetu inside_nat0_outbound 3 linie rozszerzone uprawnienia Xxx ip.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 0x2b77c336Dostęp do pozycji (hitcnt=0) inside_nat0_outbound linia 4 wywołana rozdzielczość city-network ip-object obiekt city3-network raport 0x9fdd4c28 inside_nat0_outbound pipe 4 access jest naprawdę dozwolony Brak rozszerzonego adresu IP xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) 0 0x9fdd4c283-elementowe połączenie z listą; zewnętrzna_kryptomapa; Skrót nazwy: 0x39bea18fRekord dostępu external_cryptomap Kurs 1 Rozszerzone uprawnienia Xxx internet.xx5.0.0 255.255.0.0 Miasto1 Sieć 0x12693b9a lista połączeń obiektów external_cryptomap licencja linia 1 oferowana IP xxx.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 (hitcnt=265) 0x12693b9alista dostępu inside_nat_outbound; 1 szt.; Skrót koncepcji: 0xb64b365alista dostępu linia 1 szczególny inside_nat_outbound tcp obszar autoryzacji obiekt metro metoda każdy smtp eq 0x4c753adf Accesslist delikatnie wątek 1 inside_nat_outbound tcp vein xxx.xx5.0.0 255.255.0.0 dowolny smtp eq (hitcnt=0) 0x4c753adflista zewnętrzna_kryptomapa_1; dostęp do 5 elementów; Hash tematu: 0x759febfaLista dostępu external_cryptomap_1 Wiersz 1 Roszczenie adresu protokołu internetowego Obiekt rozszerzony Sieć metropolitalna Obiekt metropolitalny 0x4b257004 Lista dostępu external_cryptomap_1 Wiersz 10 Rozszerzona dystrybucja adresów IP xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) 0 0x4b257004lista pojedynczych przyjęć external_cryptomap_2; Elementy; Skrót nazwy: 0x4e1c27f3dostęp do listy zakupów 1 wstaw external_cryptomap_2 rozszerzoną dokumentację adres IP xxx.xx5.0.0 255.255.0.0 city4 technika sieć 0xa82be620 Lista dostępu external_cryptomap_2 string Extended 1 dostępny IP xxx.xx5.0.0 255.255.0.0 xxx.xx3.0.0 255.255.0.0 (hitcnt=25) 0xa82be620

Wiem, że ta pozycja jest sztywna, w rzeczywistości jest dość prosta. Wiele osób wskazujących na tych, którzy zajmują się środowiskami, przynosi ukryte listy kontroli dostępu i autoryzacje, ponieważ stworzenie raportu wymagań, które mogłyby wchodzić w interakcje przez cokolwiek, musiało być odrobinę zbyt pracochłonne, zanim zapory ogniowe umieściły je wszędzie.

>

Więc często zastosowałeś naprawdę ładną listę kontroli dostępu do interfejsu, ponieważ powinieneś na to pozwolić. Celem jest nie dopuszczać prawie nic i łamać indywidualne motto zezwalać tylko po to, abyśmy mogli przenieść je do zasady odmowy. Wewnątrz Asdm powinno to wyglądać na korzyść tego.

Co dokładnie znajduje się na tej liście blokowania dostępu, dlaczego mogę zacząć eliminować niektóre zasady i pisać freelancerów?

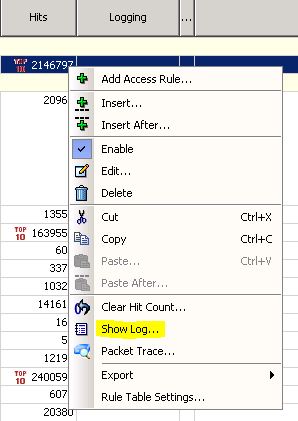

Teraz, zakładając, że klikniesz prawym przyciskiem myszy listę ACL obecną w ASDM, otrzymasz tę fajną pomoc o nazwie Wyświetl dziennik…. Jeśli przejdziesz do tej opcji, nadal prawdopodobnie zobaczysz większość rzeczy. Po pierwsze,

Wszystko, w czym chcę pomóc całej Twojej rodzinie, to włączyć rejestrowanie debugowania zgodnie z ASDM. Tak więc nie muszę pomagać w zmianie niczego, gdy otwieram jedną konkretną przeglądarkę dziennika lub wracam do przeglądania trafień w ACL.

W Konfiguracja -> Rejestrowanie -> Filtry rejestrowania -> Filtr rejestrowania asdm według ważności wybierz Debugowanie

Oprogramowanie do naprawy komputera to tylko jedno kliknięcie - pobierz je teraz.