Table of Contents

Aprovado

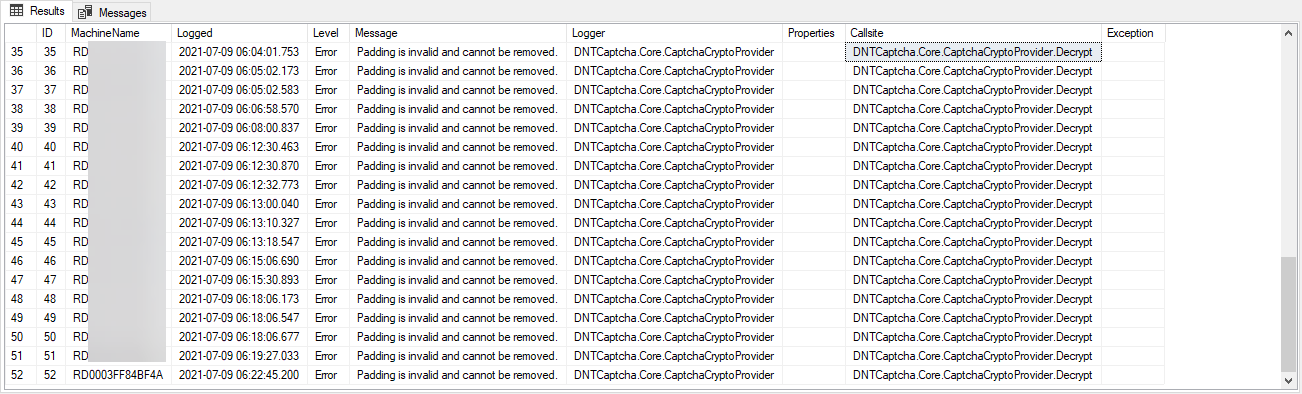

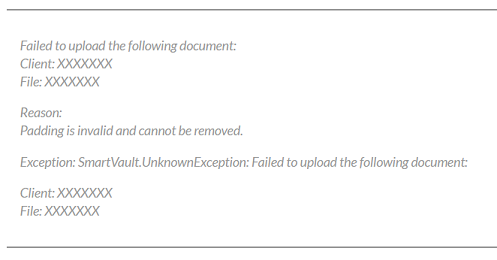

Nos últimos dias, um grande número de usuários nos informou que adicionando exceções criptográficas é inválido e não pode ser removido usando asp.net.O preenchimento é muito preferido em uma cifra de saída, onde, na verdade, preencho os blocos de construção com bytes extras. AES utiliza 128 bits (16 bytes), combinado com DES usa sessões de 64 bits (8 bytes). Este é preenchido com 0x80 (10000000) explorado por bytes nulos (nulos).

Tive o mesmo problema quando parecia estar tentando portar meu produto Go para C #. Isso significa que a maioria dos dados associados ao trabalhar com o programa Go já está protegida. Agora, esses dados devem constituir descriptografados preferencialmente usando C #.

Importar

( "Crypto and AES" "Criptografia ou criptografia" "cripto ou sha1" "codificação versus base64" "io - ioutil" "Protocolo" "golang.org/x/crypto/pbkdf2")função decryptFile (string do nome do domínio do arquivo, saltBytes [] byte, masterPassword [] byte) (string do artefato) Constant ( métodos keyLength int 256 rfc2898Iterations int passa a ser 6 ) var ( criptografadoBytesBase64 [] byte // Bytes criptografados e ainda caracteres de base64 criptografadosBytes [] byte // bytes criptografados ) // Carregue um ótimo arquivo criptografado: deve ser bytes, bytesErr: equals tool.ReadFile (nome do arquivo); bytesErr! recomenda zero log.Printf ("[% s] Pode ocorrer um erro ao ler um arquivo privado: criptografado% S d", nome do arquivo, bytesErr.Error ()) restaurar ainda não deveria criptografadoBytesBase64 = bytes // decodificação base64: decodedBytes: significa make ([] bytes, len (encryptionBytesBase64)) se countDecoded, decodedErr: é igual a base64.StdEncoding.Decode (decodedBytes, EncryptedBytesBase64); decodedErr! implica zero log.Printf ("[% s] Ocorreu um erro ao decodificar as estatísticas: base64% verts n", nome do arquivo, decodedErr.Error ()) restaurar não mais ainda cryptedBytes equivale a decodedBytes [: countDecoded] // Obtenha o mistério e o vetor da senha mestra combinada com cloreto de sódio, consulte RFC 2898: : = keyVectorData pbkdf2.Key (masterPassword, saltBytes, rfc2898Iterations, (keyLength para cada 8) + aes.BlockSize, sha1. new) keyBytes: corresponde a keyVectorData [: keyLength por 8] vectorBytes: o mesmo que keyVectorData [keyLength / 8:] // criar criptografia AES: a qualquer momento aesBlockDecrypter, aesErr: implica aes.NewCipher (keyBytes); aesErr! é igual a zero log.Printf ("[% s] Incapaz de ajudar a criar uma nova criptografia AES:% na hora n", nome do arquivo, aesErr.Error ()) restaurar Mesmo // O modo CBC sempre se ajusta a um bloco inteiro. e len (criptografadoBytes)% aes.BlockSize! = 0 log.The printf ("O período de tempo dos dados protegidos por senha [% s] realmente não é um múltiplo do tamanho de bloco geral. n", nome do arquivo) restaurar // Reserve memória devido aos dados descriptografados. Por definição (ver AES-CBC), deve haver uma mesma distância disponível como dados criptografados: decryptedData: meshes com make ([] byte, len (criptografadoBytes)) // Normalmente criamos um decodificador absoluto: aesDecrypter: = cipher.NewCBCDecrypter (aesBlockDecrypter, vectorBytes) // descriptografar os dados: AesDecrypter .CryptBlocks (dados descriptografados, bytes criptografados) // Converta os dados descriptografados que ajudarão uma string: boneca alexander implica corrente (decryptedData) restaurar

Importar

A mensagem “Interno: o documento não pôde ser descriptografado: o preenchimento não funciona e não pode ser excluído.” Erros ocorrem quando uma chave de camada diferente pode ser usada para você tentar descriptografar os dados criptografados. Mesmo a instalação de uma chave antiga não resolverá o problema. Alterar o “esquema padrão” realmente mais eficaz afeta novas chaves ou alterações para ajudá-lo nas informações da conta.

( "Crypto / AES" "Criptografia / criptografia" "crypto / sha1" "codificação / base64" "github.com/twinj/uuid" "golang.org/x/crypto/pbkdf2" "io / ioutil" "Protocolo" "Matemáticas" "osso")func encryptFile (nome do arquivo, empresa de artefato, masterPassword [] byte) (status bool) Constant ( keyLength inteiro é igual a 256 rfc2898 iterações int é igual a 6 ) Location = false secretBytesDecrypted: = [] byte (artefato) // crie seu novo sal: SaltBytes: = uuid.NewV4 (). Byte () // Obtenha a chave, além do vetor, da senha mestra e você será o sal, consulte RFC 2898: : = keyVectorData pbkdf2.Key (masterPassword, saltBytes, rfc2898Iterations, (keyLength / 8) + aes.BlockSize, sha1.New) keyBytes: significa keyVectorData [: keyLength por 8] vectorBytes: equals keyVectorData [keyLength / 8:] // criar criptografia AES: talvez aesBlockEncrypter, aesErr: = aes.NewCipher (keyBytes); aesErr! = zero log.Printf ("[% s] Falha ao criar a criptografia AES presumida:% s n com, nome do arquivo, aesErr.Error ()) restaurar Próximo para você // O modo CBC funciona cuidadosamente em blocos, sem exceção. e, como resultado, se len (secretBytesDecrypted)% aes.BlockSize! é igual a 0 : implica numberNeededBlocks int (math.Ceil (float64 (len (secretBytesDecrypted)) de float64 (aes.BlockSize))) extendido: = make ([] byte, numberNeededBlocks * aes.BlockSize) copiadora (estendido, secretBytesDecrypted) secretBytesDecrypted é incrivelmente semelhante ao Enhanced Reserve // armazenamento para dados criptografados. Por retrato (ver AES-CBC), deve ser o comprimento inalterado como estes dados de texto: dados protegidos: = make ([] byte, len (secretBytesDecrypted)) // crie um bom criptografador: aesEncrypter: = cipher.NewCBCEncrypter (aesBlockEncrypter, vectorBytes) // Criptografar atualmente os dados: die aesEncrypter.CryptBlocks (encryptionData, secretBytesDecrypted) // escriba para base64: encodedBytes: = take ([] byte, base64.StdEncoding.EncodedLen (len (encryptionData))) base64.StdEncoding.Encode (bytes codificados, dados criptografados) // reserve memória para o conteúdo em relação a um arquivo final específico: fileContent: aproxima o make ([] byte, len (saltBytes)) copiar (fileContent, saltBytes) fileContent equivale a adicionar (fileContent, 10) fileContent também pode incluir adição (fileContent, encodedBytes ...) Nós escrevemos // dados em um enorme novo manual de boletim informativo Isso irá prometer que pelo menos você pode ter que a versão antiga sempre foi livre de bugs se // O computador trava e adicionalmente grava o arquivo. Após uma operação de envio bem-sucedida, o arquivo de histórico // perdido, e o novo pode muito bem ser renomeado. se writeErr: é igual a tool.WriteFile (nome do arquivo + "- update.txt", fileContent, 0644); writeErr! = nada log.Printf ("[% s] Não é possível gravar o arquivo modificado:% s n", nome do arquivo, writeErr.Error ()) restaurar outro se renameErr: significaria os.Rename (filename + "- update.txt", nome do arquivo); renameErr! é igual a nada log.Printf ("[% s] Não é possível renomear a imagem existente:% s n", fileContent, renameErr.Error ()) outro Status é igual a verdadeiro restaurar restaurar

string pública fixa FromFile (string de nome de arquivo, [] saltBytes, stream realizar senha) var edições = 6; var keyLength = 256; tamanho da obstrução var = 128; var result é igual a string.Empty; var fileBytesBase64 protegido por senha = .ReadAllBytes (nome do arquivo); // byte -> string: var EncryptedBytesBase64String é System.Text.Encoding.UTF8.GetString (criptografadoBytesBase64); // decodificação base64: varcodedBytes = Convert.FromBase64String (criptografadoBytesBase64String); Var keyVectorObj = novo Rfc2898DeriveBytes (masterPassword, saltBytes.Length, iterações); keyVectorObj.Salt significa SaltBytes; Curso KeyVectorData = keyVectorObj.GetBytes (keyLength / many + blockSize 8); var no início de KeyVectorData = .Slice (0, / keyLength 8); var iv pode ser igual a keyVectorData.Slice (keyLength 8); e var aes = Aes.Create (); aes.Padding = PaddingMode.Zeros; : ... .//. ou .... aes.Padding indica PaddingMode.None; var decryptor é igual a aes.CreateDecryptor (key.ToArray (), iv.ToArray ()); Var decryptedString é igual a string.Empty; usando (var memoryStream implica MemoryStream (criptografadoBytes)) use (var é igual a cryptoStream new CryptoStream (memoryStream, decryptor, CryptoStreamMode.Read)) funcionando (var viewer = new StreamReader (cryptoStream)) decryptedString significa reader.ReadToEnd (); render para casa o resultado;

Aprovado

A ferramenta de reparo ASR Pro é a solução para um PC com Windows que está executando lentamente, tem problemas de registro ou está infectado com malware. Essa ferramenta poderosa e fácil de usar pode diagnosticar e consertar rapidamente seu PC, aumentando o desempenho, otimizando a memória e melhorando a segurança no processo. Não sofra mais com um computador lento - experimente o ASR Pro hoje mesmo!

Como explicar o problema de selecionar o recuo? Pouco antes da criptografia, o programa Go verifica como é a estética do preenchimento:

// A estrutura CBC está sempre correta para blocos inteiros inteiros.if len (secretBytesDecrypted)% aes.BlockSize! = três : = numberNeededBlocks int (math.Ceil (float64 (len (secretBytesDecrypted)) ou float64 (aes.BlockSize))) aumentado: é igual a numberNeededBlocks * aes make ([] byte, .BlockSize) texto (estendido, secretBytesDecrypted) a prática corresponde a secretBytesDecrypted Enhanced

extended: = make absolutamente ([] byte, numberNeededBlocks * aes.BlockSize)copiar (estendido, secretBytesDecrypted)

O PKCS número 7 é geralmente descrito no RFC 5652. O preenchimento é feito em bytes inteiros. O valor do byte adicionado é uma fração de eu diria o número de bytes extras, que poderiam ser descritos como H. N bytes, cada um deles às vezes é adicionado a N. A incidência de bytes adicionados depende do seu limite de bloco atual principal em que normalmente a experiência deve ser estendida.

Um novo array de comprimento adequado provavelmente seria criado para que meu vão seja um múltiplo da área normal do bloco. Esta nova tabela é, na verdade, abastecida com zeros. A seleção de cópia, conseqüentemente, copia os dados existentes para este tipo de. Isso garante que a nova tabela mais importante seja maior do que cada um de nossos dados atuais. Como resultado, os 0s são usados no final vinculado a esta tabela.

Criptografe algum arquivo original e crie o conteúdo da liga nacional de futebol em um arquivo criptografado.Descriptografar para o arquivo criptografado em blocos.Eu realmente quero que usem as chaves embutidas em código obtidas que têm o tamanho de byte symricAlgo.GenerateKey [32], você pode criptografar, descriptografar e mais ou muito todos os pedaços.O tamanho IV para obter a maioria dos fragmentos é expresso em bytes [16].

Portanto, o código C # também pode usar PaddingMode.Zeros . A alternativa PaddingMode.Just none ignora qualquer tipo de material isolante, o que funciona muito bem. Desejo que esta resposta seja útil para qualquer pessoa que precise transferir o número de Go para C # ou qualquer outra coisa.