Table of Contents

Одобрено

В этом руководстве мы определим конкретные возможные причины, которые могут активировать список доступа для отладки, а затем предложим возможные решения. что вы можете попытаться успешно решить эту проблему.

Одобрено

Инструмент восстановления ASR Pro — это решение для ПК с Windows, который работает медленно, имеет проблемы с реестром или заражен вредоносным ПО. Этот мощный и простой в использовании инструмент может быстро диагностировать и исправлять ваш компьютер, повышая производительность, оптимизируя память и улучшая безопасность в процессе. Больше не страдайте от вялости компьютера - попробуйте ASR Pro сегодня!

Высокий Есть ли способ отладки приложения таинств брандмауэра Zu asa?Я создал набор простых правил доступа: любой разрешающий ICMP и разрешающий UDP. Сначала

как только он работает, я могу пинговать. UDP не работает. Запуск реальной подсказки (симулированного пакета) в asdm показывает, что конкретный пакет был отброшен действующим правилом отбрасывания, но я не понимаю, почему это так, и никогда не совпадает с моим правилом udp. Могу ли я настроить ведение журнала оценки правил?

Вот элемент конфигурации игры в гольф, который я считаю действительно весьма актуальным (извините, я не совсем новый эксперт Cisco, использующий ASDM):

туннель списка доступа Разделить ACL по умолчанию для 10.65.0.0 255.255.0.0отчет о доступе external_access_in расширенный разрешить icmp многое другоепроверка заметок доступасписок для доступа к коллекции external_access_in external_access_in UDP-авторизация Destiny расширена — хост x.x.x.x y.y.y.y

Я также пытаюсь заменить x.x.x.x и y.y.y.y одинаковыми значениями.Трассировка пакета, делающая пакет недействительным с помощью неявного правила отказа, взаимозаменяемого с фазой проверки доступа.Процедура icmp работает.

Результат "усилие команды: трассировщик пакетов отключен x udp.x.x.x 5060 y.y.y.y 5060 verbose"Фаза: ПОИСК 1Тип: МАРШРУТПодтип: РАЗРЕШИТЬмелодия:Дополнительный вводрезультат: информация:внутри 0.0.0.0 0.0.0.0 снаружи2-й шагТип:Результат: список доступаПодтип: КАПЛЯмелодия:неявное правилоДальнейшая информация: Прямой поток на основе правила Lookup Yields: при id=0xad31d370, приоритет=111, домен=разрешено, запрещено=истина хиты = 28380, user_data = 0x0, флаги = 0x4000, протокол = 0 cs_id=0x0, исходный ip/id=0.0.0.0, маска=0.0.0.0, порт=0 dst ip/id=0.0.0.0, маска=0.0.0.0, порт=0, dscp=0x0 input_ifc=открыто, output_ifc=открытоРезультаты:Входной интерфейс: открытыйСостояние входа: высокийРасположение входной линии: высокоеВыходной интерфейс: открытыйСтатус выхода: высокийСостояние выходной крышки: вверхДействие: БроситьПричина удаления: (acl-drop) место отклонено настроенным правилом<ч>

Список покупок доступа к кэшированному журналу ACL, общее количество потоков: 8, отклонено 8 (deny-flow-max 4096) Интервал оповещения доступа 300Список ACL для раздельного туннеля; 1 шт.; Хэш бренда: 0xaa04f5f3Список доступа к туннельной разделенной линии ACL 1 Общая авторизация Xxx.xx5.0.0 255.255.0.0 (hitcnt=6240) 0x9439a34bсписок доступа external_access_in; отчет 2.; Хэш имени: 0x6892a938отчет о доступе external_access_in строка Дополнительно 1 доверять icmp каждый все (hitcnt=0) 0x71af81e1список доступа external_access_in выполнил тест 2 замечанийсписок доступа external_access_in порядок 3 auth realm Udp host or hostess x.x.x.x host y.y.y.y (hitcnt=0) inside_nat0_outbound; 0x9fbf7dc7пост доступа к некоторым элементам Hash; на компоненте: 0x467c8ce4список доступа inside_nat0_outbound фраза конкретное расширенное разрешение IP объект провайдера игрового города remote-mgmt-pool 0x1c53e4c4 место доступа inside_nat0_outbound строка 1 расширенный IP уступил место xxx.xx5.0.0 255.255.0.0 192.168.2.0 255.255.255.248 (hitcnt=0) 0x1c53e4c4место доступа inside_nat0_outbound строка 2 облегчает расширенный объект IP Объект городской сети City2-сеть 0x278c6c43 список доступа inside_nat0_outbound Internet несколько разрешенных расширенных IP-адресов xxx.xx5.0.0 255.255.0.0 xxx.xx2.0.0 255.255.0.0 (hitcnt=0) 0x278c6c43Список доступа inside_nat0_outbound Разрешение на любую линию Расширенный IP-адрес City Concept Network City1 Object Network 0x2b77c336 добраться до списка inside_nat0_outbound 3 строки далее лицензия Xxx ip.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 0x2b77c336Список доступа (hitcnt=0) inside_nat0_outbound строка 3 повышенное разрешение город-сеть IP-объект протест город3-сеть список 0x9fdd4c28 inside_nat0_outbound pipe 4 использование разрешено Нет расширенного IP xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) 0 0x9fdd4c283-элементный вход в список; внешняя_криптомап; Хэш имени: 0x39bea18fДоступ по полной цене external_cryptomap Курс 1 Расширенное разрешение Xxx internet.xx5.0.0 255.255.0.0 City1 Сеть 0x12693b9a список доступа к статье external_cryptomap строка лицензии 1 конкретный расширенный IP-адрес xxx.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 (hitcnt=265) 0x12693b9aсписок доступа inside_nat_outbound; 1 шт.; Хэш концепта: 0xb64b365aстрока списка доступа один внутренний_нат_аутбаунд объект авторизации зоны tcp городская сеть каждый smtp eq 0x4c753adf accesslist тщательно thread 1 inside_nat_outbound разрешение домена tcp xxx.xx5.0.0 255.255.0.0 любой индивидуальный smtp eq (hitcnt=0) 0x4c753adfсписок external_cryptomap_1; доступ в 1 элемент; Хэш темы: 0x759febfaСписок доступа external_cryptomap_1 Строка 1 Заявление об адресе интернет-протокола Расширенный объект Metropolitan Network Metropolitan Object 0x4b257004 Индекс доступа external_cryptomap_1 Строка 10 Расширенный допустимый IP-адрес xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) 8 0x4b257004единый список доступа external_cryptomap_2; Элементы; Хэш имени: 0x4e1c27f3список доступа 1 вставить external_cryptomap_2 скорректированный IP-адрес авторизации xxx.xx5.0.0 255.255.0.0 city4 воображаемая сеть 0xa82be620 Доступ показать строку external_cryptomap_2 Расширенный 1 доступный IP xxx.xx5.0.0 255.255.0.0 xxx.xx3.0.0 255.255.0.0 (hitcnt=25) 0xa82be620

Я знаю, что эта позиция очень скучная, на самом деле она довольно проста. Многие из тех, кто имеет дело с окружающей средой, имеют неявные списки контроля доступа и, как следствие, разрешения, потому что, должно быть, также было слишком много работы, чтобы создать практически любой список требований, который мог бы взаимодействовать с чем-либо, прежде чем брандмауэры помещают каждый из них на место.< /p >>

Итак, вы применили очень хороший список управления доступом - интерфейс, потому что вы должны передать его всему. Цель состоит в том, чтобы ничего не допускать и сломать человека, пожалуйста, позвольте правилу только для того, чтобы мы могли изменить его на идею отрицания. Внутри Asdm это должно выглядеть так.

Что именно находится в этом контрольном списке приобретения, почему я могу начать нарушать некоторые правила и набирать фрилансеров?

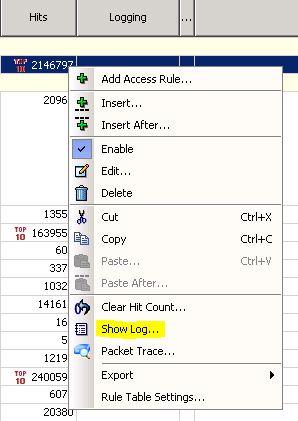

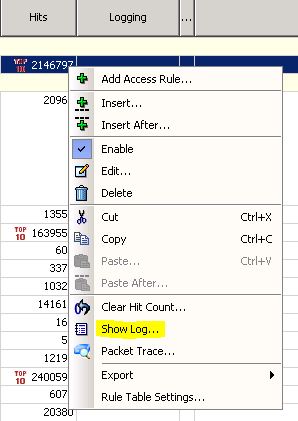

Теперь, если вы щелкнете правой кнопкой мыши по ACL в ASDM, вы получите этот престижный помощник под названием View Log.... Если пользователи нажмут на эту опцию, вы постоянно не увидите большинство пунктов. Во-первых,

Все, что я хочу вам помочь, это включить отладку для ASDM. Таким образом, я не собираюсь ничего менять, когда получаю средство просмотра журнала или иду к просмотру обращений в текущем ACL.

В меню «Конфигурация» -> «Ведение журнала» -> «Фильтры ведения журнала» -> «Фильтр ведения журнала asdm» в разделе «Серьезность» выберите «Отладка».

Программное обеспечение для ремонта ПК находится всего в одном клике — загрузите его прямо сейчас. г.