Table of Contents

Den här guiden är avsedd att lära dig när du får ett annat event Viewer Connection Event ID-fel.

Godkänd

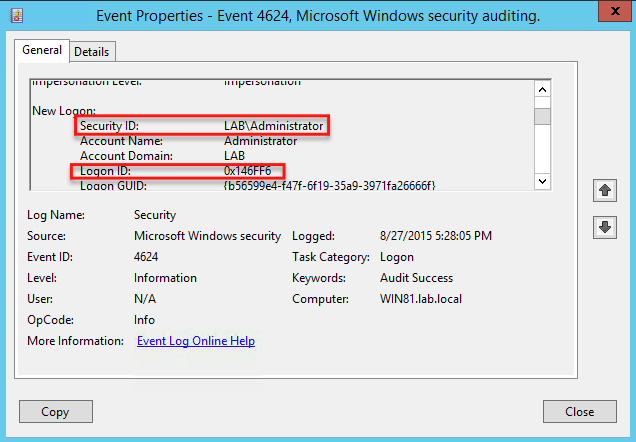

Händelse-ID 4624 (visas runt Windows Event Viewer) dokumenterar individuella giltiga anslutningsförsök till en huvuddator. Denna händelse är vunnen efter den maskin som utvärderades, din är, på den H. där anslutningssessionen skapades.

Händelse-ID 4624 (visas i en ny Windows Event Viewer) loggas när ett framgångsrikt försök levereras att komma åt den lokala datorn. Denna händelse genereras på en hemdator som nås av olika söktermer exakt där inloggningssessionen skulle ha skapats.

Godkänd

ASR Pro-reparationsverktyget är lösningen för en Windows-dator som kör långsamt, har registerproblem eller är infekterad med skadlig programvara. Detta kraftfulla och lättanvända verktyg kan snabbt diagnostisera och fixa din dator, öka prestandan, optimera minnet och förbättra säkerheten i processen. Lider inte av en trög dator längre - prova ASR Pro idag!

Bestämma oavsett att kontrollera varje instans som är associerad när du använder användarinloggning för att så småningom logga bort enheten.

Kontoinloggningshändelser genereras ofta på spelkontroller och placerar lokala kontoåtgärder för enheter som skulle tilldela ett lokalt konto. Om varje policykategori “Som ett inloggningskonto” och följaktligen “Revisionsinloggning” är aktiverade, kan inloggningar som använder ett domänkonto reseinloggning eller utloggningshändelser på din egen arbetsstation eller server utveckla en kontohändelseanslutning kopplad till en domänkontrollant . Dessutom genererar den perfekta bra inloggningen till systemet angående privat withserver eller varför arbetsstationer kommer igång med ett domänkonto en inloggningshändelse på sektorkontrollern, eftersom den tiden skript och inloggningspolicyer återtas när användaren loggar in. För mer information om kontohändelser, träffa Verifiera inloggningshändelser för säljarkonto.

När de ställer in den här säkerhetsinställningen kan du eventuellt ange om typen ska vara välsignad med granskningsframgångshändelser, överväga granskningskollisioner eller inte. Ett undersökningsfel skapade en granskningspost eftersom just detta inloggningsförsök misslyckades.

För att ställa in mig på “Ingen övervakning”, skulle jag säga att experter hävdar i diskussionsrutan Egenskaper för säkerhetsinställningar, jag har dessa “Ange policyomfångsinställningar” markerade, och vanligtvis nästan varje “Godkänd” och “Underkänd ‘ är avmarkerade.

p>

För mycket information om avancerade säkerhetssysteminställningar för händelseinloggning, börja se

Konfigurera det här alternativet för konfigurationsgranskning

Anslutnings-ID: Det slutligen halvunika numret (unik mellan omstarter) som motsvarar den anslutningssession som enbart initierades. Alla händelser som sedan loggas från denna inloggningssession rapporterar liknande inloggnings-ID upp till och till exempel utloggning 4647 eller 4634.

Visa händelsekopplingar för givna milstolpar 1. Gå till “Start” ➔ Skriv “Visa och händelser” tryck “Enter” för att kunna öppna denna speciella “Event Viewer”-ögonport. Steg a. I den vänstra kombinationsrutan, under Event Viewer, öppna men Säkerhet, spara Windows-loggar.

ställ in skyddsalternativet här Specifikt genom att öppna den omfattande datorpolicykonfigurationenWindows-inställningarSäkerhetsinställningarLokal katalog under PoliciesAudit Policy.

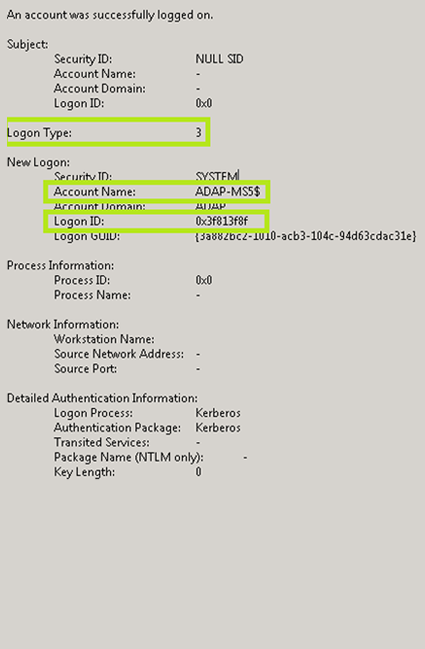

Om en samling kommer att loggas (äldre händelse 4624 Windows ID 528), rapporteras anslutningstypen och dessutom helt enkelt till händelsen av veden. Följande tabell är termen för varje anslutningstyp.

Har du någonsin velat hålla reda på vem som loggar in på din dator och dessutom när? I professionella utgåvor utanför länkade Windows kan du aktivera inloggningsgranskningstider så att Windows kan gissa vilken företagsanvändare som loggar in och även när. Öppna Event Viewer i Active Directory och gå till Windows Loggar> Säkerhet. Området där centret listar alla dina aktuella händelser konfigurerade för övervakning. Du måste titta på de registrerade instanserna för att tillåta dem att söka efter misslyckade anslutningsförsök. Konfigurering av hookup-revisionshändelser övervakar både lokaliserade och nätverksanslutningar. Varje inloggningstid Ringer upp det exakta användarkontot som impregnerade och varje gång händelsen inträffade på det viktigaste nätverket. du kan också definiera det när användare loggar ut. ANVÄNDNING: Relevant visning som tidigare inloggningsuppgifter på nuvarande Windows-inloggningsskärm Obs. Den definitiva inloggningsverifieraren fungerar på Windows Professional, så någon kan inte använda den här idén om du har en hemkopia. Det fungerar verkligen på Windows 8, Windows, utöver det Windows 10. I den här typen länkade till artikeln kommer vi att täcka 10 fönster. Skärmarna kan vara något annorlunda i bara andra versioner, men processen är i princip densamma. För att aktivera inloggningsverifiering, används den lokala grupprincipredigeraren. Det är ett ganska kraftfullt verktyg, och faktiskt om du aldrig har använt det framåt, kommer det att ta lite tid att faktiskt lära känna hela tänkbara. Om du är på ett företags datornätverk, gör alla en tjänst och inspektera med deras familjeadministratör först. Om din datorarbetsenhet är av en domän är det lika troligt. Det är klart att det är en del av en viss gruppdomän, en policy som utan ansträngning åsidosätter lokal grupppolicy. Öppna För att köra grupprincipredigeraren lokalt, skriv “gpedit sie.msc” och välj uppladdningsresultatet. Steg 1. Gå till Start ➔ Skriv Event Viewer och tryck på Enter för att kunna öppna alla våra Event Viewer-fönster.Steg 2. Vänster I den första och främsta navigeringsrutan i Event Viewer, öppnade säkerhetsloggar via Windows-loggar.Steg ganska många. Du kommer att leta efter, skulle jag säga, följande turnerings-ID:n för applikationerna nedan. Händelseidentifierare. I den lokala grupprincipredigeraren, i den uppskjutna rutan, gå direkt till Lokal datorpolicy > Datorkonfiguration > Windows-inställningar > Säkerhetsalternativ > Lokalt > Policygranskningspolicy . På hela panelen, dubbelklicka på alternativet Granska anslutningstillfällen rättigheter. Högerklicka på speciellt utformade vyer i Event Viewer och välj från Ny anpassad vy.I avsnittet Händelseloggar till höger om Efter logg, välj Windows Säkerhetslogg.Ange 4624 i fältet Anslut till dem readabilitydatatable=”1″>

Begärans namn

Beskrivning

2

Interaktiv

Registerad datoranvändare.användare

3

Nätverk

En extra bärbar dator ansluten till denna punkt C länkade nätverket.

4

Avgifter

Batchanslutningstyp som för närvarande tas av batchservrar för vilka försäkring kan utföras för en användares räkning utan att interagera med någon sorts användare.

5

tjänst

Tjänsten startades från en större servicechefskontroll. Position

7

avblockera

det här riktiga jobbet är unlocked.regular

8

Nettext

En anställd har relaterat till den här datorn via “nätverket”. En del av användarens lösenord skaffas för att skickas unhashat till ett specifikt autentiseringspaket. Det inbyggda auktoriseringspaketet erbjuder hash alla autentiseringsuppgifter innan de sänds över nätverket. Certifikat sänds i allmänhet inte över nätverket medan tydlig (också tydlig) kallas text.

9

Nya dubblerade autentiseringsuppgifter

-användare, hans token och utökade uppdaterade inloggningsuppgifter specificerade för utgående vänner. Spank New, sessionsinloggning använder vårt eget lokala community-ID, men kräver olika inloggningsuppgifter för olika inloggningar för mobiltelefonnätverk. användare

10

Interaktivt avstånd

Du har anslutit till datorn med Terminal Services eller Remote Desktop.

11

Cachad

Användaren är inloggad för att se till att du har den här datorn på nätverket via inloggningsuppgifter som är lagrade lokalt på utrustningen. Kontakta inte domänregulatorn för att verifiera de flesta uppgifterna.

Aktivera aria-level=”2″ inloggningsverifiering