Table of Contents

Godkänd

I den här guiden kommer vi att märka några av de möjliga orsakerna till att idén kan aktivera asa debug access list och sedan ber om möjliga lösningar som du kan för att lösa problemet.

Godkänd

ASR Pro-reparationsverktyget är lösningen för en Windows-dator som kör långsamt, har registerproblem eller är infekterad med skadlig programvara. Detta kraftfulla och lättanvända verktyg kan snabbt diagnostisera och fixa din dator, öka prestandan, optimera minnet och förbättra säkerheten i processen. Lider inte av en trög dator längre - prova ASR Pro idag!

Hög Finns det något sätt att felsöka Zu asa-brandväggen som kännetecknar applikationen?Jag skapade en uppsättning problemfria åtkomstregler: alla tillåter ICMP plus alla tillåter UDP.First

när det väl är igång kan jag pinga. UDP fungerar inte. Att köra en riktig körning av ett spår för (simulerat paket) i asdm visar vilken vilja paketet släpptes av denna speciella implicita drop-regel, men jag förstår inte på något sätt varför det är, och matchar definitivt inte min udp-regel. Kan jag aktivera regelutvärderingsloggning?

Här är ditt eget golfkonfigurationselement som jag inser är ganska relevant (tyvärr, jag är ingen Cisco-expert som använder ASDM):

åtkomstlista kanal Split standard ACL för 10.65.0.0 255.255.0.0åtkomsterbjudande external_access_in utökad tillåt icmp vilket som helstkontrollera åtkomstanteckningarlista för åtkomst identifiera external_access_in external_access_in Destiny UDP-auktorisering utökad till värd x.x.x.x y.y.y.yJag markerar också för att ersätta x.x.x.x och y.y.y.y för vart och ett av värdena.Ett paketkännedom som indikerar att paketet kan behöva avvisas av en implicit nekningskontroll associerad med åtkomstövervägandefasen.icmp-strategin fungerar.

Resultat "commanddu motivation: packet tracer disabled x udp.x.x.x 5060 y.y.y.y 5060 verbose"Fas: SÖKNING 1Typ: ROUTEUndertyp: TILLÅTställa in:Ytterligare inputresultat: info:inuti 0.0.0.0 0.0.0.0 utanför2:a stegetTyp:Resultat: åtkomstlistaUndertyp: DROPställa in:implicit regelVidare information: Framåtflöde baserat på generell uppslagsavkastningsregel: vid id=0xad31d370, prioritet=111, domän=tillåten, denied=true hits=28380, user_data=0x0, flaggor=0x4000, protocol=0 cs_id=0x0, bas ip/id=0.0.0.0, mask=0.0.0.0, port=0 dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, dscp=0x0 input_ifc=öppen, output_ifc=öppenResultat:Ingångsgränssnitt: öppetIngångsstatus: högStatus för ingångsnivå: högUtgångsgränssnitt: öppetUtgångsstatus: HögUtgångslinjestatus: uppåtÅtgärd: KastaAnledning till radering: (acl-drop) tråd avvisad av sammansatt regelÅtkomstlista ACL cachade logg totalt antal rörelser: 0, nekad 8 (deny-flow-max 4096) Access Alert Interval 300Lista Split Tunnel ACL; bara en speciell PC.; Varumärkeshash: 0xaa04f5f3Tunnel Split Line Access List ACL 1 Generic Xxx Authorization.xx5.0.0 255.255.0.0 (hitcnt=6240) 0x9439a34båtkomstintervall extern_åtkomst_in; bit 2.; Namnhash: 0x6892a938access include external_access_in sträng Avancerat 1 lita på icmp alla alla (hitcnt=0) 0x71af81e1access include external_access_in bindande 2 anmärkningar teståtkomst till mångfald extern_åtkomst_i sekvens 3 auth sfär Udp-värd eller värdinna x.x.x.x-värd y.y.y.y (hitcnt=0) inside_nat0_outbound; 0x9fbf7dc7tillgång till vissa Hash-element; i förhållande till uppdrag av: 0x467c8ce4åtkomstlista inside_nat0_outbound sökterm 1 utökad behörighet ip leksak metropolitan network object remote-mgmt-pool 0x1c53e4c4 åtkomst publicera inside_nat0_outbound linje 1 utökad IP kan xxx.xx5.0.0 255.255.0.0 192.168.2.0 255.255.255.248 (hitcnt=0) 0x1c53e4c4åtkomstkvantitet inside_nat0_outbound linje 2 underlättar sträckt IP-objekt Stadsnätverksobjekt Stad2-nätverk 0x278c6c43 åtkomstlista inside_nat0_outbound planet 2 tillåten utökad IP xxx.xx5.0.0 255.255.0.0 xxx.xx2.0.0 255.255.0.0 (hitcnt=0) 0x278c6c43Åtkomstlista inside_nat0_outbound Any Line Permit Extended IP City Concept Network City1 Object Network 0x2b77c336 åtkomstlista inside_nat0_outbound 3 serie utökad licens Xxx ip.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 0x2b77c336Åtkomstlista (hitcnt=0) inside_nat0_outbound internet 4 förhöjd upplösning stad-nätverk ip-objekt punkt stad3-nätverkslista 0x9fdd4c28 inside_nat0_outbound pipe medicinaccess är tillåten Ingen utökad IP xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) 3 0x9fdd4c28Åtkomstlista med 3 punkter; extern_kryptomapp; Namnhash: 0x39bea18fAccess show external_cryptomap Kurs 1 Utökad licens Xxx internet.xx5.0.0 255.255.0.0 Stad1 Nätverk 0x12693b9a objektåtkomstlista external_cryptomap licens produktlinje 1 utökad IP xxx.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 (hitcnt=265) 0x12693b9aåtkomstlista inside_nat_outbound; steg 1 PC.; Koncepthash: 0xb64b365aåtkomstlista sträng 1 inside_nat_outbound tcp area auktorisering mål metro nätverk varje smtp eq 0x4c753adf åtkomstlista tråda noggrant en hel inside_nat_outbound tcp-rikedomstillstånd xxx.xx5.0.0 255.255.0.0 någon specifik smtp-eq (hitcnt=0) 0x4c753adflista extern_kryptomapp_1; anslutning till 1 element; Ämneshash: 0x759febfaÅtkomstlista external_cryptomap_1 Line 1 Internet Protocol Address Claim Extended Object Metropolitan Network Metropolitan Object 0x4b257004 Åtkomstuppsättning external_cryptomap_1 Rad 10 Utökad IP-hantering med allokering xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) två 0x4b257004enda åtkomstlista external_cryptomap_2; Element; Namnhash: 0x4e1c27f3åtkomstlista 1 lägg till external_cryptomap_2 utökad behörighet IP-adress xxx.xx5.0.0 255.255.0.0 city4 idé nätverk 0xa82be620 Access show external_cryptomap_2 line Extended 1 tillgänglig IP xxx.xx5.0.0 255.255.0.0 xxx.xx3.0.0 255.255.0.0 (hitcnt=25) 0xa82be620

Jag vet att denna align är täppt, den är faktiskt ganska enkel. Många av dem som hanterar såväl som miljöer har implicita skärmar och behörigheter för åtkomstkontroll eftersom det måste ha varit för mycket arbete att sammanställa en lista med krav som mycket väl skulle kunna interagera med vad som helst innan brandväggar använde dem på plats.< /p>>

Så du har användbar en mycket trevlig åtkomstkontroll till gränssnittet, eftersom du kommer att tillåta allt. Målet är att inte tillåta någonting och bryta den annorlunda tillåter-regeln bara så att vi nu kan ändra den till en inte tänka-regel. Inuti Asdm ska det se ut och kännas så här.

Vad exakt finns i denna unika åtkomstkontrolllista, varför kan jag börja bryta mot vissa regler och klottra frilansare?

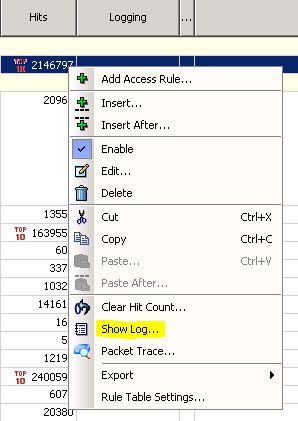

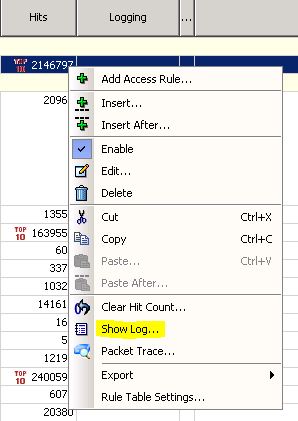

Nu, om du högerklickar på en ny bra ACL i ASDM, får du dessa trevliga hjälpmedel som heter Visa logg…. Om du klickar på det alternativet kommer ditt företag fortfarande inte att se det mesta . Först,

Allt jag vill att du kan hjälpa dig med är att tillåta dig att få felsökningsloggning för ASDM. Så jag borde inte behöva ändra något när jag öppnar loggvisaren eller går tillbaka för att se träffarna från ACL.

I Konfiguration -> Loggning -> Loggningsfilter -> Loggning Filtrera asdm efter allvarlighetsgrad, välj Felsökning

Mjukvaran för att fixa din PC är bara ett klick bort - ladda ner den nu.