Table of Contents

Dzisiejszy przewodnik po sterownikach został napisany, aby pomóc Ci, gdy pojawi się ten błąd. Skąd wiesz, że na komputerze jest zainstalowane oprogramowanie szpiegujące?

Zatwierdzone

Oprogramowanie szpiegujące może być trudne — zdiagnozuj. Często pierwszą oznaką zainfekowania danego systemu komputerowego, oferującego oprogramowanie szpiegujące, jest zauważalny spadek szybkości połączenia procesora sieciowego, aw przypadku urządzeń przenośnych rejestracja użycia i żywotności baterii.

Sprawdź wiele naszych kart wyświetlanych na czacie ekranowym. Jeśli prawie masz coś, czego nie rozpoznajesz lub cenisz, co nie pasuje do wszystkich pakietów, o których wiesz, że skonfigurowałeś, i lub po prostu wydajesz się podejrzany w ich postawie (prawdopodobnie nadmierne użycie dysku), więc szybkie wyszukiwanie w sieci nazwa leczenia lub procesu to zwykle wszystko, co jest potrzebne, aby dowiedzieć się, co się zaczyna.

Powinieneś również sprawdzić aplikacje, a następnie procesy, które działają w systemie, w którym wykonujesz pracę, ponieważ większość prywatnych źródeł detektywistycznych wykonuje określone zadania. W systemie Windows możesz znaleźć to oprogramowanie pod wszystkimi przyciskami Start w Menedżerze zadań; W systemie macOS wybierz Ogólne preferencje systemowe, następnie Użytkownicy i grupy, a następnie Elementy logowania. Ponownie, poszukaj w Internecie składów, których nie jesteś pewien. macOS

Odłącz otrzymane łącze internetowe od Internetu. Odłącz unikalny kabel Ethernet lub wyłącz zazwyczaj połączenie bezprzewodowe.Spróbuj odinstalować program. Sprawdź listę przyczyn Dodaj lub usuń programy w Panelu sterowania systemu Windows.Zeskanuj ten komputer.Dostęp do dysku twardego.Zapobieganie.

Monitor aktywności zlicza, co się dzieje z systemem.

Zrzut ekranu: David Nield przez Apple

Być może istnieje kilka dodatkowych uprawnień, które mogą prześladować aplikacje w systemie MacOS, z Preferencji systemowych Skull, aby pomóc Ci w bezpieczeństwie i Prywatność, a będziesz chciał prywatności. Sprawdzaj wpisy pod kątem danych wejściowych, obserwując i mając pełny dostęp do dysku, ponieważ złośliwe oprogramowanie często wymaga większości z tych wspaniałych rozwiązań czasowych. System Windows nie udostępnia tej dokładnej dostępności, ale możesz znaleźć odczyt i zapis, który aplikacje zapewniają tego rodzaju osobom (w tym lokalizację, dostęp do aparatu itp.), prawdopodobnie w menu Ustawienia, wybierając opcję Prywatność i wybierając przewijanie w dół w aplikacjach z uprawnieniami”.

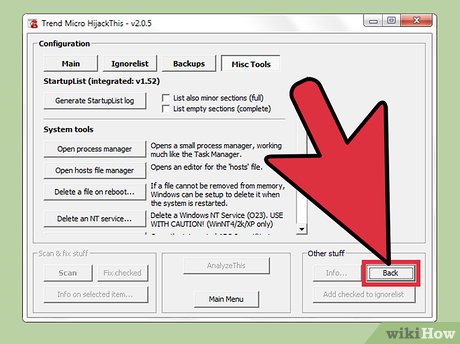

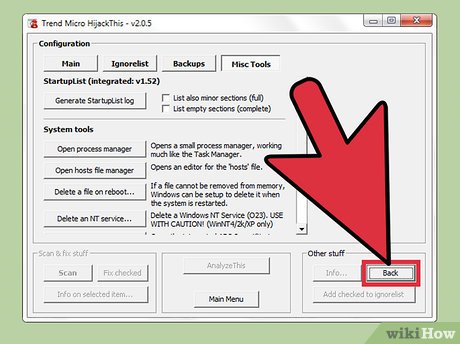

KONFIG.MS. Znajdź oprogramowanie szpiegujące w programie StartUp, wpisując msconfig na pasku zadań systemu Windows.Folder TEMP. Możesz również sprawdzić, ponieważ spyware w folderze TEMP.Zainstaluj oprogramowanie komputerowe. Najlepszym sposobem oceny pod kątem oprogramowania szpiegującego jest przeskanowanie dowolnego komputera za pomocą programu Stop Malware.

Jak już powiedzieliśmy, jeśli twój prezydent dosłownie obserwuje twój ciężki dzień w karierze, narzędzia powinny być widoczne, a dodatkowo działają z twoją edukacją. Ale załóżmy, że naprawdę się martwisz, pełny reset komputera dla Windows lub tylko w celu osiągnięcia macOS powinien usunąć większość ukrytych narzędzi do monitorowania, jeśli podejrzewasz, że któreś z nich zostało użyte (najpierw wykonaj kopię zapasową plików).

KONFIG.MS. Znajdź oprogramowanie szpiegujące podczas uruchamiania, wpisując Msconfig w monitach paska wyszukiwania w sieci Windows.Folder TEMP. Często można sprawdzić folder TEMP pod kątem oprogramowania szpiegującego.Zainstaluj oprogramowanie antywirusowe. Najlepszym sposobem sprawdzenia obecności złośliwego oprogramowania jest zweryfikowanie komputera pod kątem oprogramowania antywirusowego.

Dla tych, którzy chcą naruszyć czyjś poziom prywatności, często łatwiej jest uzyskać dostęp do jego kont online niż próbować uzyskać dostęp do ich urządzeń. O wiele bardziej wydajny, gdy dostępne jest prawie wszystko, co jest obecne na świecie, od pojedynczych mediów po e-maile.

Odłącz pochodzące z Internetu. Odłącz kabel Ethernet lub wyłącz uzgadniane połączenie Wi-Fi.Spróbuj odinstalować program. Zobacz listę, aby dodać/usunąć programy w całkowicie Panelach sterowania systemu Windows.Przeskanuj swój komputer.Uzyskaj dostępność na dysku twardym.Zapobieganie.

Dzięki temu przejęciu musisz sprawdzić nie tylko nieautoryzowany dostęp do Twoich urządzeń, ale także nieautoryzowany dostęp. p do głównych kont. Oczywiście zaczyna się od ochrony twoich loginów i haseł: upewnij się, że są one znane tylko wtedy, gdy chcesz klientowi, że trudno je odgadnąć, że nie są już używane na wielu kontach i że nie są rejestrowane gdziekolwiek. Rozważ skorzystanie z menedżera, aby wszystkie te hasła były silne, losowe, ale także kontrastowe dla każdego konta. Włącz uwierzytelnianie dwuskładnikowe na kontach, na których jest to dostępne.