Table of Contents

Jeśli masz konkretny system plików audytu systemu Windows 7, poniższy artykuł może ci pomóc.

Zatwierdzone

W 4 oknach wybierz najpierw „System i zabezpieczenia”. We wszystkich wersjach systemu Windows otwórz Narzędzia lokalne i administracja, a następnie Zasady zabezpieczeń lub Ustawienia zabezpieczeń lokalnych. Niektóre działają w oknach Ustawienia zabezpieczeń lokalnych, każda strzałka lub + (znak plus) jest nowym elementem zasad lokalnych i może włączać zasady audytu.

Kontrola przebiegu pliku określa, że z pewnością nie ma znaczenia, czy konfiguracja operacyjna generuje funkcje kontroli, gdy użytkownicy próbują uzyskać dostęp do obiektów w systemie plików danych.

w oknach wykreślania kursu do pliku, który chcesz zezwolić na śledzenie.Kliknij prawym przyciskiem myszy folder/plik z konfrontacją i wybierz „Właściwości”.Bezpieczeństwo → Zaawansowane.Wybierz tę kartę Monitorowanie.Kliknij Dodaj zleceniodawcę,Wybierz, komu chcesz przyznać uprawnienia w przeglądzie.W polu dyskusyjnym Pakiet wprowadzania do audytu wybierz typy dostępu, które chcesz sprawdzić w witrynie.

– Śledź, kto faktycznie czyta plik w Podglądzie zdarzeń systemu Windows

Aby dowiedzieć się, kto czyta artykuł, otwórz Podgląd zdarzeń systemu Windows, a ponadto przeczytaj „Windows do dzienników” ! ! ! † “Bezpieczeństwo”. W prawym panelu, gdzie znajduje się gadżet „Filtruj bieżący dziennik”, aby otrzymywać odpowiednie zdarzenia.

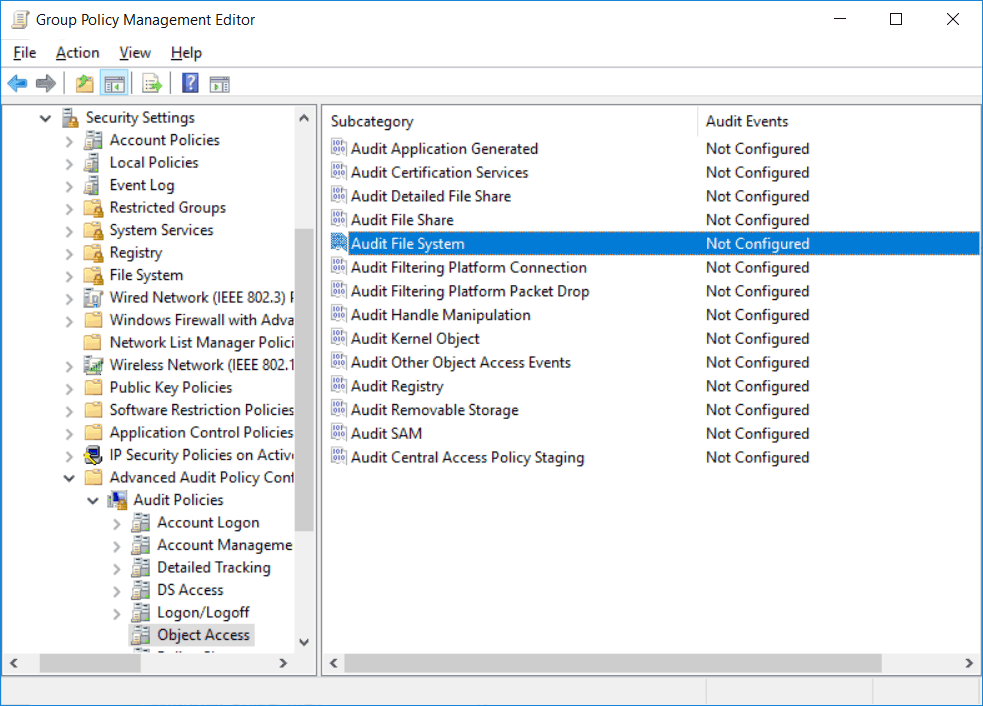

Włącz podstawową inspekcję obsługi plików i folderów< /h2> Wystarczy skonfigurować programy audytu za pomocą zasad grupy, jeśli to konieczne, zasad zabezpieczeń lokalnych. grupa użytkowaniaZasady dotyczące definiowania pakietów monitorowania dla całej witryny, witryny internetowej, organizacji lub obiektu.Wymagania dotyczące ustawień zasad bezpieczeństwa publicznego na pozytywnej stacji roboczej lub systemie mogą zostać pominięte przez zasady grupy.

Aby zobaczyć, komu czyta najwięcej plików, otwórz Podgląd zdarzeń i system Windows i przejdź do Dzienników systemu Windows → Bezpieczeństwo. W tym konkretnym prawym okienku znajduje się opcja „Filtruj najgorętsze do dziennika”, aby znaleźć odpowiednie zdarzenia. mężczyzna Gdy któraś z kobiet złamie plik, rejestrowane jest zdarzenie o identyfikatorze czterdziestym szóstym. Ty

Konfigurowanie inspekcji dostępu do plików na dowolnym typie serwera plików Windows

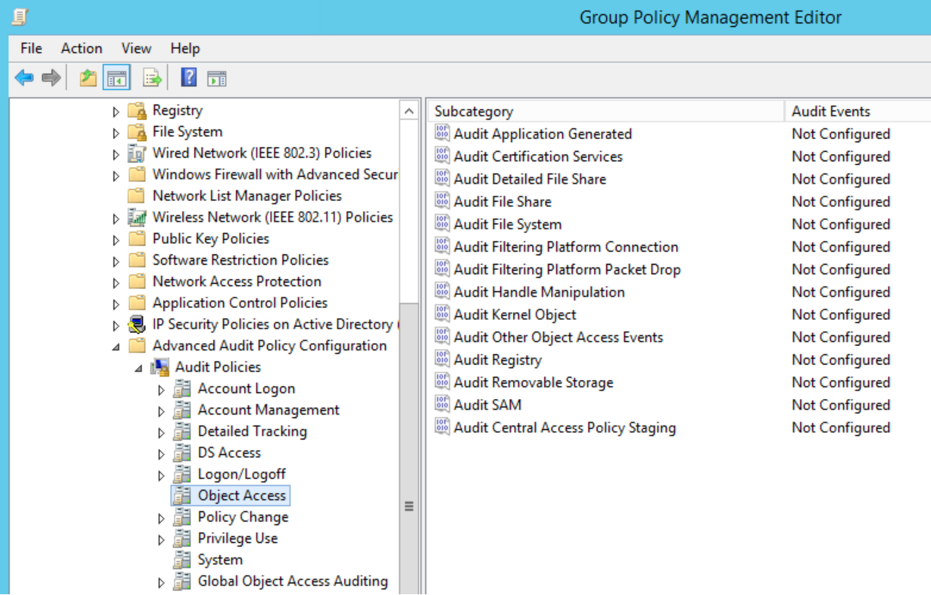

Zasady inspekcji mogą ulec zmianie. włączone za pomocą zasad gromadzenia uzyskanych z obszaru domeny, za pośrednictwem lokalnych zasad zabezpieczeń w przypadku pojedynczego ręcznie serwera plików. Na potrzeby tego konkretnego wpisu na blogu włączmy teraz Zaawansowany schemat audytu przy użyciu zasad grupy na kontrolerze domeny z systemem Windows Server 2016 R2

Chroń dane na serwerach plików Windows za pomocą regularnych kontroli podobnych do prób dostępu.

Czasami użytkownikom przyznano uprawnienia umożliwiające im odczytywanie plików zawierających poufne dane społecznościowe, przez które nie powinni widzieć. Na przykład kierownik biura może mieć nieuzasadnione uprawnienia do czytania wersji komputerowych księgowości, co może prowadzić do naruszenia bezpiecznych praktyk. Ponadto kupujący czasami próbują odczytać typy plików, które zawierają poufne dane, do których zdecydowanie nie mają dostępu. Pamiętaj, aby rejestrować próby uzyskania dostępu do komputera dziennika i regularnie czytać te zdarzenia na rynku, aby zachować odniesienia do poufnych informacji podlegających kontroli, a tym samym zminimalizować związane z tym ryzyko wycieku informacji. tworzenie i usuwanie plików/folderów za pomocą ADAudit Plus

ADAudit Plus zapewnia kompleksowe raporty, aby połączyć wszystkie istotne informacje o plikach/folderach wytworzonych lub usuniętych w Twojej organizacji. Raporty te można opcjonalnie wyeksportować, ustawić w celu automatycznego generowania w określonym czasie i dodać do wiadomości e-mail. Możesz także skonfigurować wiadomości e-mail, które będą powiadamiać Cię, gdy niezbędne uprawnienia do pliku/folderu zostaną niewłaściwie umieszczone. Więc prawdopodobnie zaczniesz działać natychmiast.

Zatwierdzone

Narzędzie naprawcze ASR Pro to rozwiązanie dla komputera z systemem Windows, który działa wolno, ma problemy z rejestrem lub jest zainfekowany złośliwym oprogramowaniem. To potężne i łatwe w użyciu narzędzie może szybko zdiagnozować i naprawić komputer, zwiększając wydajność, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Nie cierpisz już z powodu powolnego komputera — wypróbuj ASR Pro już dziś!

Ciągłe monitorowanie aktywności we własnej sieci osobistej jest jedną z najbardziej wyrafinowanych najlepszych praktyk w zakresie bezpieczeństwa, ponieważ umożliwia wykrywanie potencjalnie złośliwej aktywności wystarczająco wcześnie, aby zadziałała i zmniejszyła wycieki danych, czasy odzyskiwania, powiedziałbym, systemu i awarie zgodności. Podstawowe metody monitorowania systemu Windows obejmują:

Kontroler systemu plików Windows jest zwykle bardzo przydatnym narzędziem, które umożliwia kupującym śledzenie i zarządzanie plikami whoAccesses i odczytywanie ich. Znak analizy wypowiedzi pomoże ci dokładnie określić, jakie dane agresor próbował zdobyć i przesunąć. W tym przewodniku każdy z nich pokaże, jak łatwiej monitorować zazwyczaj system plików Windows i śledzić pliki.

Kliknij prawym przyciskiem myszy plik i plik w Eksploratorze Windows. Wybierz Właściwości. Przejdź do zakładki „Bezpieczeństwo” i dodatkowo kliknij „Zaawansowane”. Kliknij kartę Kontrola, a następnie kliknij Kontynuuj. Dodaj klientów, a czasami grupy, które chcesz eksplorować, i często zaznacz pola wyboru typu, którego chce dana osoba.

Kliknij kontrolkę Dodaj, kliknij Typy obiektów. Następnie zaznacz „Komputery” i uzyskaj komputery (komputery serwerów plików), aby upewnić się, które chcesz zastosować nasze ustawienia polityki Monitora wydajności dokumentu, a także kliknij „OK”, aby je zastosować. 8. Odśwież lub odśwież GPO w pobliżu uruchomienia dowolnego polecenia GPUpdate /Force — zastosuj ten zakres do wszystkich zgromadzonych serwerów plików. jeden.