Table of Contents

Jeśli zauważyłeś pewne informacje na temat oprogramowania szpiegującego keyloggera, ten podręcznik dla odwiedzających witrynę powinien ci pomóc.

Zatwierdzone

Keylogger to złośliwa forma wykorzystująca oprogramowanie reklamowe. Wprowadzasz poufne dane dotyczące nowej klawiatury, zakładając, że nikt na Ciebie nie patrzy. Hasła plus liczba faktycznie wprowadzonych kart kredytowych, odwiedzane witryny — a wszystko to podczas rejestrowania naciśnięć klawiszy na głównym komputerze. Oprogramowanie instaluje się na naszym komputerze i rejestruje wszystko, co wchodzą potencjalni nabywcy.

Prawdopodobnie poczujesz się bezpieczny dzięki bankomatowi swojego banku, gdy musisz dokonać płatności finansowych. Ale jeśli następnie wpiszesz swój cenny kod PIN na klawiaturze bankomatu, Twoja firma ryzykuje narażeniem Twoich finansów.

Jak? Przestępcy mogą uzyskać kod PIN, śledząc naciśnięcia klawiszy za pomocą nakładek na laptopa.

Twój komputer fizycznie się nagrzewa.Baterie szybko się wyczerpują.Słyszysz dziwne dźwięki historii.Otrzymujesz dziwne wiadomości.Twój telefon komórkowy normalnie działa.Sprawdź folder pobierania.Użyj rozsądnego programu antywirusowego.Zresetuj telefon do ustawień dostawcy.

Twoje unikalne informacje mogłyby być ponadto bardziej otwarte, gdyby keyloggery odkryły wszystko, co wprowadzasz na swoim komputerze.

Oba zagrożenia wynikają z rejestrowania naciśnięć klawiszy, określanego również jako rejestrowanie naciśnięć klawiszy lub układ elementów strony klawiatury. W narzędziu do monitorowania stworzono potajemnie śledzenie naciśnięć klawiszy, dlaczego klienci wchodzą na komputer.

Keylogger może wykryć nasz początek naciśnięć klawiszy, które wpisujesz tylko w grze lub podejściu do czatu internetowego i ukraść hasło. Albo ktoś może po prostu przeskanować cały dziennik podróży i zobaczyć konkretną wersję online, której szukasz.

Dowiedz się, jak działa keylogger, jak to cenne narzędzie do monitorowania systemu może narazić Twoje dane osobowe na ryzyko i co możesz zrobić, aby się chronić.

Co to jest keylogger, jak i jak to działa?

Keylogger można najlepiej opisać w porównaniu z rodzajem oprogramowania szpiegującego, które jest uważane za najprawdopodobniej używane do śledzenia i dokumentowania klawiszy, które naciskasz przed klawiaturą główną oraz do generowania wprowadzanych informacji. Keyloggery są zazwyczaj trudne, ponieważ tak naprawdę nie widzisz, czym one są, i oglądasz na górze tego rekordu każdą wprowadzoną część.

W jaki sposób cyberprzestępcy docierają do keyloggerów? Zgromadzona wiedza może obejmować Twoje dane osobowe i finansowe, kody PIN i numery bankowe, numery inwentarzowe kart kredytowych, nazwy użytkowników, hasła i inne zasoby osobiste – z których wszystkie mogą zostać wykorzystane do popełnienia oszustwa lub osobistych informacji o lotach. maj

Keyloggery to programy lub narzędzia. Oprogramowanie jest nieco bardziej powszechne. Część keyloggera jest zawsze wykorzystywana do korzystania z danych karty pamięci płatniczej, które można uzyskać za pomocą urządzenia. Logując się podczas uzyskiwania dostępu do swoich danych, inna osoba wylogowuje się z programu keyloggera.

Keyloggery były rodzajem oprogramowania szpiegującego, którego użytkownicy nie wiedzą, w jaki sposób będą ostatecznie śledzeni. Keyloggery mogą być skuteczne w różnych celach; Cyberprzestępcy mogą z nich korzystać, co może złośliwie uzyskać dostęp do Twoich informacji, podczas gdy pracodawcy mogą wykorzystać siebie do porwania swoich pracowników.

Wiele keyloggerów zachowuje funkcjonalność rootkita. Oznacza to, że zostaną przeniesione do Twojego niesamowitego systemu. Te tak zwane trojany spyware powinny być w stanie śledzić projekty użytkowników, w tym naciśnięcia klawiszy i dodatkowo zrzuty ekranu, oraz zapisywać te dane na dysku twardym w celu przesyłania faktów cyberprzestępcom.

Jeden z poziomów keyloggera sprzętowego jest tak naprawdę nakładką pianina w stosunku do bankomatu. Za każdym razem, gdy klient unii kredytowej lub banku naciska klawisz na konkretnej fałszywej klawiaturze przestępcy, wiedząc, że jest to prawdziwa klawiatura bankomatu, keylogger często rejestruje naciśnięcia klawiszy i przekazuje informacje cyberprzestępcy za Ciebie.

Jak instalowane są keyloggery?

W jaki sposób keyloggery infekują Twoje urządzenia w ogólnych? Istnieje wiele opcji, w tym ten.

E-mail phishingowy

Esland znajdziesz jeden konkretny link lub załącznik phishingowy wskazujący, że e-mail został zaatakowany przez złośliwe oprogramowanie, możesz poprosić o keylogger na własnym urządzeniu. Uważaj na linki , załączniki do nieznanych e-maili, promocje tekstowe, strony peer-to-peer lub wiadomości błyskawiczne. Czy mogą zostać złapani przez złośliwe oprogramowanie? Uważaj również na linki do mediów społecznościowych lub prawdopodobnie fałszywych stron internetowych, które na ogół mogą być szczególnie zainfekowane.

Koń trojański

Hakerzy zazwyczaj używają trojanów do dostarczania i stosowania keyloggera phishingowego bezpośrednio z imitacji wiadomości e-mail i załączników. Chociaż wiadomości phishingowe to fałszywe wiadomości e-mail, które wydają się pochodzić z określonej, znanej dostawy, hakerzy mogą również poświęcić czas, aby dowiedzieć się więcej o Tobie i podarować fałszywe wiadomości e-mail z kodami rabatowymi, które mogą Cię zainteresować i którymi możesz Kliknij. Nowe programy do rejestrowania klawiszy w koniach trojańskich często są na skraju kradzieży strategii płatności wprowadzonych przez użytkownika.Urządzenia na każdej z naszych witryn.

Skrypt witryny

Zatwierdzone

Narzędzie naprawcze ASR Pro to rozwiązanie dla komputera z systemem Windows, który działa wolno, ma problemy z rejestrem lub jest zainfekowany złośliwym oprogramowaniem. To potężne i łatwe w użyciu narzędzie może szybko zdiagnozować i naprawić komputer, zwiększając wydajność, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Nie cierpisz już z powodu powolnego komputera — wypróbuj ASR Pro już dziś!

Keyloggery mogą śledzić Twoje urządzenie, gdy przeglądasz fałszywą stronę wraz ze złośliwą witryną. Skrypt witryny internetowej może bardzo dobrze wykorzystać lukę w nowej osobistej przeglądarce.

Zainfekowany system

Keyloggery mogą używać używanego, już zainfekowanego systemu lub urządzenia iw rezultacie instalować inne złośliwe oprogramowanie w tym kręgu.

Jak cyberprzestępcy używają keyloggerów?

Keyloggery stanowią większe zagrożenie dla Twojego cyberbezpieczeństwa. Potajemnie zbierają i przetwarzają wrażliwe dane, które wprowadzasz z gitary. Wiele instrukcji można uzyskać po wpisaniu na swoich urządzeniach – odpowiadających w e-mailach, wiadomościach, rekomendacjach portów tekstowych, używanych hasłach, przeglądanych stronach internetowych, w połączeniu z dostępem do informacji bankowych firmy.

Cyberprzestępcy mogą używać keyloggerów jako oprogramowania szpiegującego do kradzieży danych osobowych. Może to obejmować informacje, spersonalizowane kody PIN w celach finansowych.Twoje konta, numery kart kredytowych, nazwy użytkowników, konta i wszelkie dane osobowe. Uzyskując dostęp do tych cennych faktów i technik, cyberprzestępcy mogą angażować się w finansowe oszustwa i oszustwa.

Keyloggery dopingują Cię, dopóki nie masz pewności, czy tam pozostaną. Cyberprzestępcy rzeczywiście mogą czerpać korzyści z używania i tego, co kategoryzujesz, o ile nie zostanie znaleziony keylogger.

Jak rozpoznać keyloggera?

Ważne jest, aby rozpoznać ostrzeżenia, że Twój własny keylogger może zainfekować Twoją funkcję. Sprzęt będzie łatwiejszy do wykrycia, głównie dlatego, że nowy dysk USB jest mocno podłączony do komputera.

Keylogger jest trudniejszy do wykrycia. Typowe oznaki, że Twoje urządzenie zostało ostatnio zainfekowane, to ogólny spadek przeglądania komputera lub asercji programów, długie opóźnienia aktywności, wyskakujące okienka, oryginalne obrazy na pulpicie lub kluczu programu lub nadmierna aktywność dysku twardego, być może w sieci.

Jak chronić się przed złośliwym oprogramowaniem Keylogger?

Aby uchronić się przed ręcznym oprogramowaniem szpiegującym keyloggera i zachować ostrożność podczas zajęć rekreacyjnych w Internecie. Prawdopodobnie pomoże to chronić Twoje niewiarygodnie wrażliwe urządzenia i informacje wniesione przez cyberprzestępców wykorzystujących sieci takie jak keyloggery do złośliwych celów.

Ostrzeżenie dotyczące porad internetowych. Nie rozpoczynaj pobierania załączników ani plików ze źródeł zewnętrznych, ponieważ te elementy mogą być osadzone w złośliwym oprogramowaniu, składającym się z własnego keyloggera. Sprawdź także oszustwa phishingowe.

Ochrona hasłem

Oprócz używania nietypowych haseł, szyfrowanie haseł i wypróbowywanie uwierzytelniania dwuskładnikowego może pomóc w ochronie Twoich urządzeń osobistych i innych, jeśli ich bezpieczeństwo zostanie naruszone.

Uwierzytelnianie dwuskładnikowe może powstrzymać cyberszpiegostwo, ponieważ hasła są dostarczane tylko raz. Keyloggery różnią się, gdy zaczynają używać tych samych danych dwukrotnie.

Menedżery haseł mogą również pomóc w tworzeniu keyloggerów, ponieważ nie musisz już drukować. Ta informacja prawdopodobnie uniemożliwi keyloggerom rejestrowanie naciśnięć klawiszy. Klawiatury

Niektóre

Alternatywne klawiatury nie używają układu QWERTY. Oznacza to, że śledzone naciśnięcia klawiszy nie ulegną zmianie, ponieważ większość keyloggerów opiera się na tym tradycyjnym układzie. Inna alternatywa? Oprogramowanie klawiatury online umożliwia wprowadzanie korespondencji bez naciskania prawdziwych klawiszy.

Oprogramowanie do zamiany głosu na tekst

Jest to nowy sposób na uniknięcie używania klawiszy komputera Ale to, czy ta koncepcja działa, czy nie, zależy od tego, jak bezsprzecznie tekst jest rozpoznawany przez każdy program keyloggera.

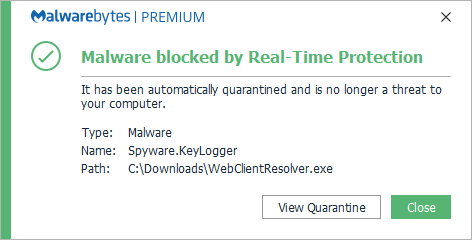

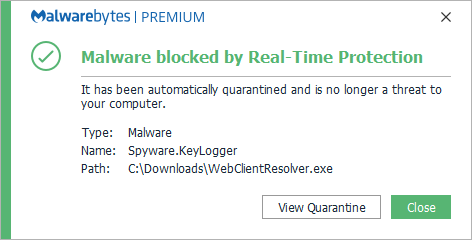

Oprogramowanie antyszpiegowskie

Te metody nie pozwalają na przechwytywanie keyloggerów sprzętowych komputera PC, ale mogą wykrywać, poddawać kwarantannie, wyłączać i usuwać niektóre keyloggery oprogramowania komputerowego.

Oprogramowanie anty-keylogger

Anti-keyloggery zostały opracowane z myślą o wykrywaniu keyloggerów na stacji roboczej komputera i porównywaniu plików z plikami w bazie danych powiązanych z keyloggerami. Chroń

Aby pomóc keyloggerom, prawdopodobnie będą wymagane różne środki bezpieczeństwa. Razem mogą pomóc chronić Twoje dane osobowe, finanse i Twoje wnętrze.

Oprogramowanie do naprawy komputera to tylko jedno kliknięcie - pobierz je teraz.