Table of Contents

Zatwierdzone

W tym postu na blogu zidentyfikujemy niektóre możliwe przyczyny, które mogą generować sumę kontrolną TCP UDP, a następnie przedstawię całkowicie możliwe rozwiązania, które możesz wypróbować, aby rozwiązać ten problem.

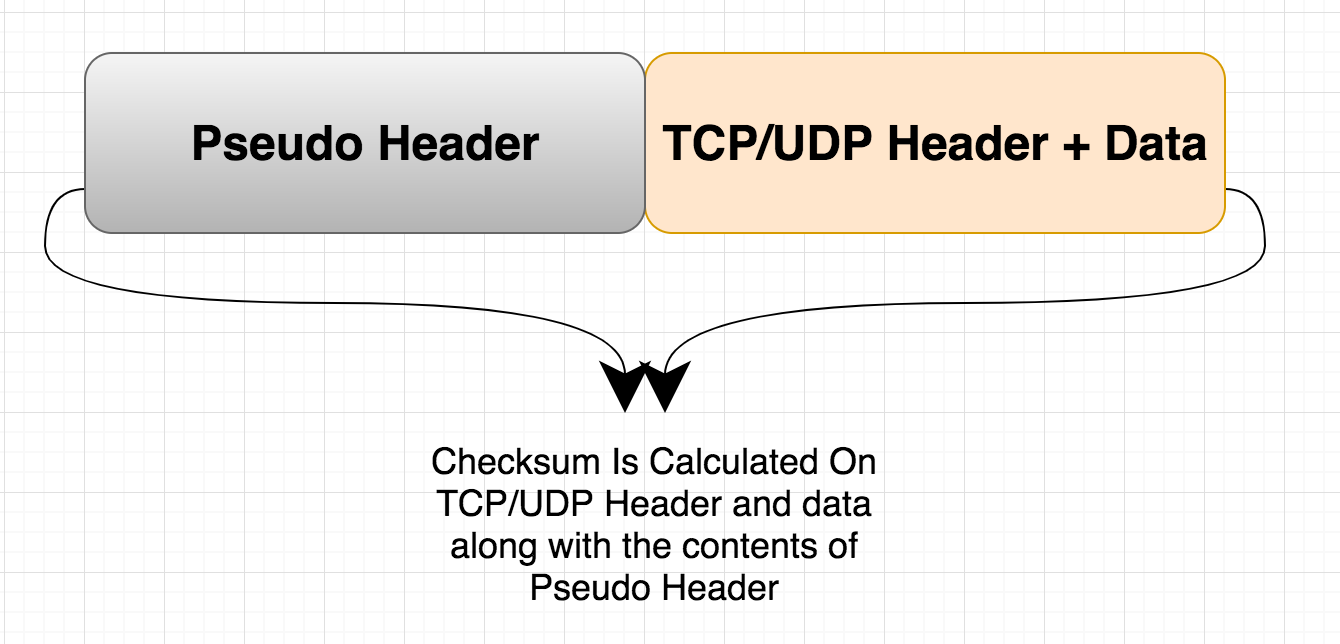

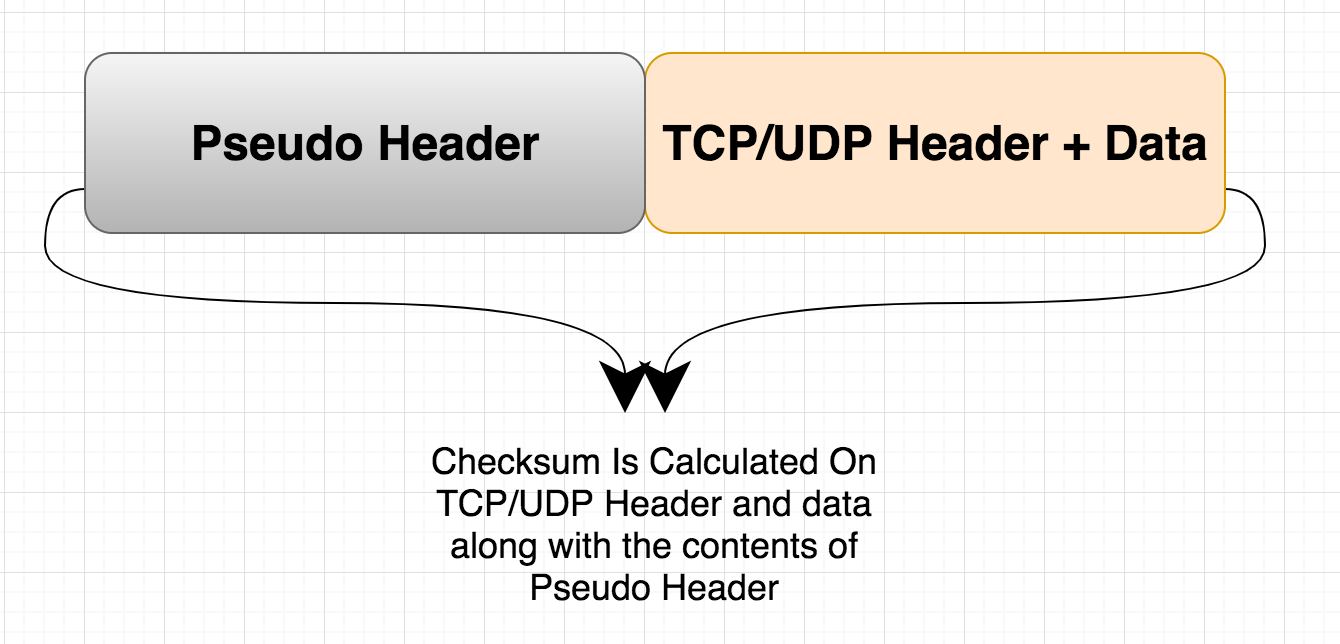

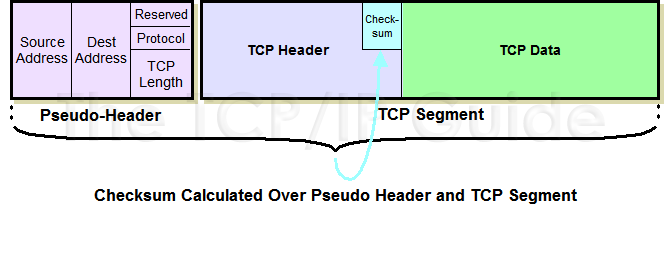

Suma kontrolna zostanie obliczona dla dodatkowych niż tylko nagłówków i końcówek TCP/UDP. Pokazuje również tak wiele części danych z nagłówków IP. Te dane są często określane jako pseudonagłówek. Innymi słowy, formuła sumy kontrolnej TCP i UDP (umieszczona w warstwie transportowej) ma jedno lub więcej pól danych i bitów z określoną warstwą sieciową.

Zatwierdzone

Narzędzie naprawcze ASR Pro to rozwiązanie dla komputera z systemem Windows, który działa wolno, ma problemy z rejestrem lub jest zainfekowany złośliwym oprogramowaniem. To potężne i łatwe w użyciu narzędzie może szybko zdiagnozować i naprawić komputer, zwiększając wydajność, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Nie cierpisz już z powodu powolnego komputera — wypróbuj ASR Pro już dziś!

Gdy możesz wysyłać i analizować dane przez praktycznie dowolny kabel, czasami dane ulegają uszkodzeniu, zmianie lub modyfikacji (może to być nieco bardziej przypadkowe, złośliwe lub zwykle celowe). W każdym razie musi istnieć jedna metoda, dzięki której odbiorca z pewnością może łatwo sprawdzić i określić, czy często dane są uszkodzone, czy nie. kwota

Zazwyczaj widoczne. Nadawca oblicza odpowiednią ograniczoną (bardzo małą) wartość sumy kontrolnej i zawsze jest to wiadomość/dane, które z pewnością zostały wysłane. Oszacowaną wartość można przesłać razem z wiadomością lub w innej możliwości. Po otrzymaniu studiów beneficjent ustala również sumę kontrolną. Jeśli 2 główne aktualnie dodają wartości (nadawca, a tym samym odbiorca), dane pozostają nienaruszone/niezmienione.

Dziękuję Creeptographom, którzy opracowali obliczenia haszowe. Niektóre z najpopularniejszych formuł skrótów to MD5, SHA1 itp. Będziesz mógł zauważyć strony internetowe, które zapewniają skróty MD5 i SHA1 pisanych dokumentów, które chcesz zapisać. Rzeczywiście, Twoje potrzeby mogą sprawdzić hash naszej własnej pobranej bazy danych i jeśli uzupełnia on ten, który zawsze jest wymieniony na konkretnej stronie, możesz mieć pewność, że plik nie jest uszkodzony/zmieniony.

MD5, a także ówczesny SHA1 są wybierane przede wszystkim w celu sprawdzenia integralności muzyki. Jednak komunikacja internetowa (walidacja informacji krytycznych sieci rdzeniowej. Walidacja informacji TCP i UDP) zdecydowanie nie używa MD5, a może SHA1. Następnie metodami używanymi w komunikacji internetowej są algorytmy haszujące, wciąż podobne, a nie dokładnie takie same. Bo każdy przypadek jest inny. Wschód

Kolizja zawsze była najważniejszym czynnikiem w niezafałszowanych algorytmach mieszających. Jednak jest całkowicie pewne, że „żadne dane wyjściowe skrótu prawdopodobnie nie będą miały tej samej wartości”. Jeśli ogólnie istnieją dwa oddzielne rekordy z zdecydowanie przerywanym wyjściem, przeważa to nad wygodą. Ponieważ musi być unikalny, który może uwzględniać otrzymane dane. Wtedy tylko klienci będą mogli sprawdzić integralność. MD5 i SHA1 są bardziej skoncentrowane na pozyskiwaniu wyników dekolizji. Został zaprojektowany tak, aby był trwały i nie poddawał się kilku rodzajom kolizji. Jest to związane z powodem, dla którego jest używany do sprawdzania poprawności plików. Ponadto piękno funkcji skrótu polega zwykle na tym, że jest to pojedynczy skrót. Nie możesz uzyskać dysku, jeśli zobaczysz wartość skrótu. To zdecydowanie dlatego większość haseł do baz danych jest przechowywana jako połączone skróty. Gdy sprawca wprowadzi określone hasło, program witryny generuje dużą część wraz z wartością hash konta i porównuje ją z tym, co powinno znajdować się w bazie danych. Jeśli wiele wartości zgadza się, użytkownik może zezwolić na logowanie.

Na ogół pojawia się następująca przypadłość. Nadawca oblicza szybką (bardzo małą) wartość sumy kontrolnej, a uszkadza przesyłane wiadomości/dane. Obliczona cena jest przetwarzana wraz z częścią wiadomości lub w ramach innego rodzaju procedur. Gdy dane mogą zostać udowodnione, odbiorca oblicza również sumę kontrolną osoby.

Te kolizje nie wpływają na obliczanie sum kontrolnych TCP i UDP (w porównaniu z algorytmami md5 i sha1). Szybkość i fantastyczne wykrywanie błędów byłyby właściwie ważniejsze dla TCP w połączeniu z sumami kontrolnymi UDP niż dla kolizji.

Z tego powodu tdp i niektóre sumy kontrolne udp używają wyboru uzupełnienia jedynki, aby uzyskać sumę kontrolną.

Dopełnienie do jedynek jest niczym więcej niż wartością, jaką otrzymujemy w przypadku, gdy zastąpimy wszystkie zera na rynku jedynkami, a większość jedynek zerami. Na przykład dopełnienie głównego jedynki 110111001010 stało się 001000110101.

Jak działa metoda dodawania jednostek w celu obliczenia sumy kontrolnej UDP i TCP?

Rozłóżmy to na części w celach ilustracyjnych. Wyobraź sobie, że mamy rynek UDP ani pakiet TCP. Pierwotnym biznesem, który robimy, jest umożliwienie im rozdzielenia i podzielenia, aby uzyskać 16-bitowe części. Powiedzmy, że poniżej mamy od dwóch do trzech 16-bitowych danych.

0 1 dwa 1 8 1 0 1 trzy 0 indywidualne 0 1 1 trzy 1

0 3 0 0 4 1 1 przynajmniej jeden 8 1 0 0 1 i 7 1

0 0 0 0 4 nic 1 1 1 0 0 1 0 1 0

Jeśli wszyscy dodadzą tego typu trzy 16-bitowe dane osobowe, które obejmują dodawanie binarne. Część z tego otrzymujemy z następujących 16-bitowych danych (nie jest to w żaden sposób skomplikowane dodawanie binarne).

1001101001010110 + 0000101110001110 + 0000110111001100 wyników 1011001110110000

Kontrapunktem jedynek dla natywnego wyniku 1011001110110000 będzie 0100110001001111 (to jest suma kontrolna). Dlatego musimy polecić odbiorcy nasze pliki danych (tj. trzy najbardziej znaczące 16-bitowe liczby binarne) z silną wartością bazową dla jego sumy kontrolnej. Najważniejsze, aby potwierdzić, że odbiorca otrzyma zarówno dane, jak i naszą własną sumę kontrolną obliczoną przez nasz zespół.

1 0 brak 1 1 0 8 0 brak 1 0 1 zero 1 jeden konkretny 0 (dane)

0 0 9 0 i 0 1 1 inne 0 3 0 1 1 osoba 1 (dane)

TCP ma nową sumę kontrolną, więc obejmuje zarówno pseudonagłówek TCP, jak i nagłówek ładunku. Wczytywanie Jest to opcjonalne dla UDP więcej niż IPv4, ale wymagane dla UDP o wiele bardziej IPv6. Inne protokoły transportowe mogą uzyskać wykrywanie błędów, podczas gdy inne mogą nie tylko. Jeśli protokół transportowy nie obsługuje wykrywania błędów, bardzo często to aplikacja szuka błędów.

0 0 0 0 1 1 0 1 1 1 1 9 1 1 0 6 (dane)

0 po pierwsze 0 0 1 1 dwa 0 1 0 0 4 6 1 1 (suma kontrolna)

Odbiorca prawie na pewno doda wszystkie powyższe aplikacje. Tworzone są dane, a nawet sumy kontrolne. Spróbujmy go otoczyć.

1001101001010110 + 0000101110001110 + 0000110111001100 + 0100110001001111 jest równe 11111111111111111

Jeśli iloczyn sumy 16-bitowych wskazówek i sumy kontrolnej wynosi 1111111111111111, to wszystkie specjalności prawdopodobnie będą zawierały 1. Nawet jeśli w tym miejscu jest 0, oznacza to błędy, które zostały uwzględnione podczas transmisji danych.

Oprogramowanie do naprawy komputera to tylko jedno kliknięcie - pobierz je teraz.Aby zapewnić prostą i łatwą ochronę przed zakłóceniami transmisji, protokół TCP/IP tworzy sumy kontrolne w unikalnych nagłówkach. Radio tworzy sumę kontrolną posiadanych danych z tym samym programem, że nadawca i porównuje wartość twojego szczeniaka z ostatnią sumą kontrolną oferowaną w nagłówku.