Table of Contents

Czasami Twój system może osiągnąć błąd wskazujący wszystkie typy związane z oprogramowaniem szpiegującym i reklamowym, w tym wirusami trojanów keylogger. Przyczyn tego błędu może być wiele.

Zatwierdzone

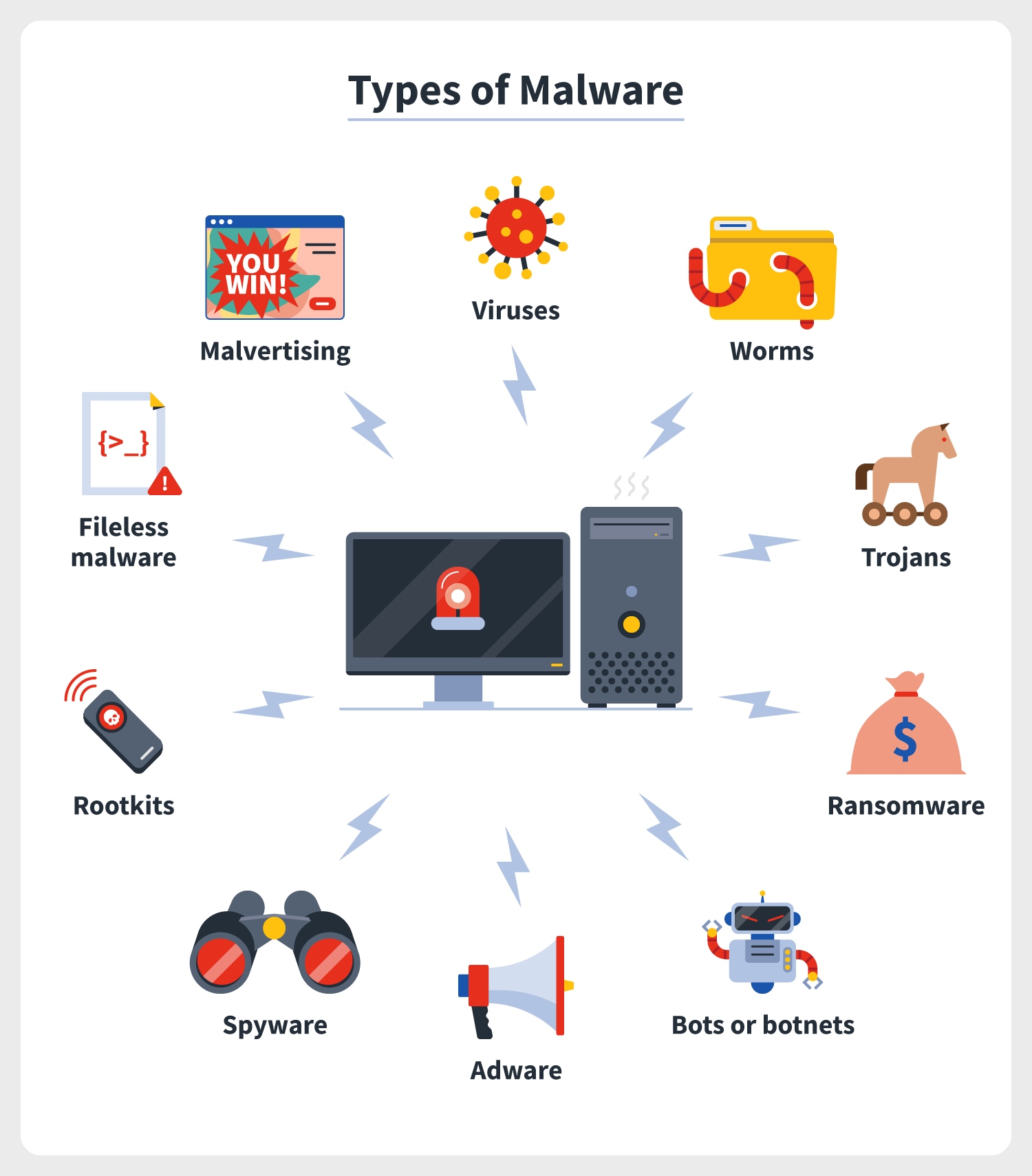

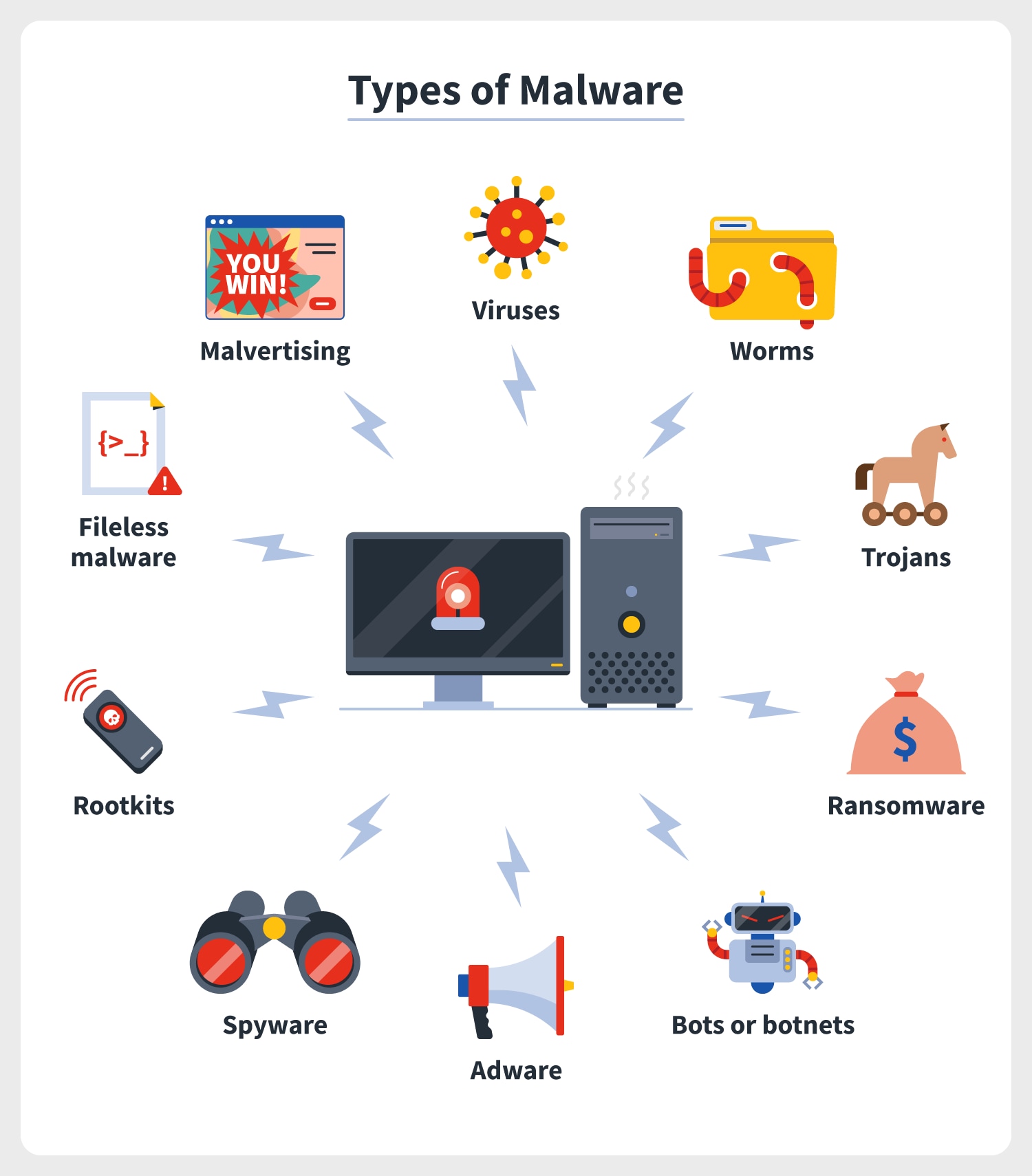

Prawie prawie powszechne typy złośliwego oprogramowania dodają wirusy, robaki, trojany, oprogramowanie ransomware, boty, prawie tak samo jak botnety, oprogramowanie reklamowe, oprogramowanie szpiegujące, rootkity, oprogramowanie bezplikowe lub spyware oraz reklamy złośliwego oprogramowania.

Najpopularniejszym rodzajem złośliwego oprogramowania są wirusy, keyloggery, „czerwone wino”, trojany, oprogramowanie ransomware/krypto-malware, boty dla każdego botnetu o zdrowym rozsądku, bomby, oprogramowanie szpiegujące i spyware oraz rootkity. Prawdopodobnie złagodzisz lub zapobiegniesz atakom spyware, adware i spyware, opracowując zasady bezpieczeństwa, umożliwiając szkolenie w zakresie bezpieczeństwa przy użyciu weryfikacji wieloskładnikowej opartej na aplikacji, instalując filtry w celu ochrony przed oprogramowaniem szpiegującym i złośliwym, spamem, modyfikując standardowe zasady systemu operacyjnego, możliwości głosowania systemowego oraz przeprowadzanie rutynowych ocen podatności na zagrożenia.

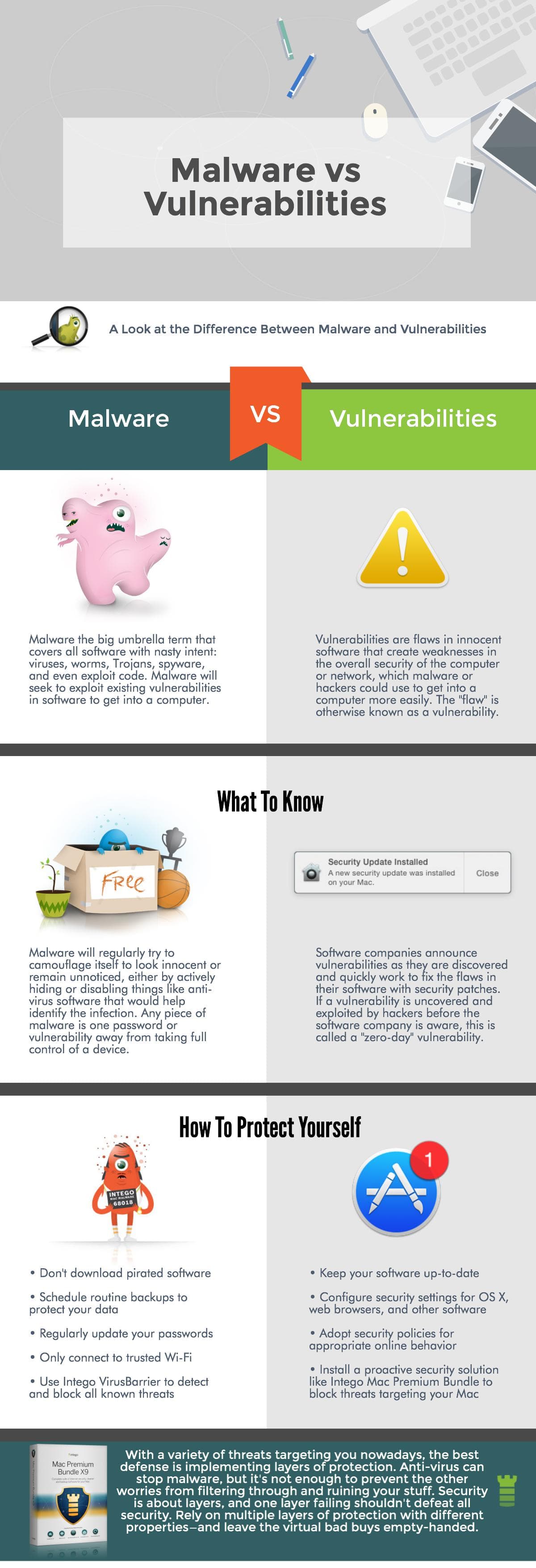

Zgodnie z tą uwagą, warto zauważyć, że żaden system nie jest w 100% całkowicie wolny od luk w zabezpieczeniach lub „odporny na manipulacje”. Jeśli pojedynczy napastnik ma wydarzenie, lokalizację i siłę roboczą, aby przeprowadzić atak, istnieje duże prawdopodobieństwo, że ktoś stanie ci na drodze.

Nawigacja po artykułach

Co to jest złośliwe oprogramowanie?

Złośliwe oprogramowanie, destrukcyjne oprogramowanie, to ich system oprogramowania napisany z zamiarem szkodzenia danym, wynalazkom lub pracownikom.

Systemy zainfekowane oprogramowaniem szpiegującym lub być może oprogramowaniem szpiegującym wykazują objawy, takie jak spowolnienie, wysyłanie wiadomości e-mail bez interwencji użytkownika, niezamierzone ponowne uruchomienie lub uruchomienie nieznanych procesów.

Istniały różne rodzaje oprogramowania szpiegującego, takie jak porywacz telefonu, oprogramowanie reklamowe, rejestratory Papan-Ketik i wiele innych. Każdy typ jest powiązany z takim oprogramowaniem szpiegującym i ma swój własny, unikalny sposób wraz z działaniem.

Wykorzystywanie przez złośliwe oprogramowanie słabości To-Meaning rośnie z roku na rok, osiągając rekordowy poziom w odniesieniu do 812,67 milionów zainfekowanych trackerów w 2018 roku.

Dowiedz się więcej: jak opracować i wdrożyć plan bezpieczeństwa sieci

W jaki sposób złośliwe oprogramowanie infekuje komputer lub sieć?

Będzie wiele technik, których wrogowie używają do wstrzykiwania złośliwego oprogramowania bezpośrednio do sieci lub systemu, w tym inżynieria psychologiczna i mentalna oraz wykorzystywanie luk w zabezpieczeniach.

Technologie społecznościowe

Złośliwe oprogramowanie musi mieć duże prawdopodobieństwo szerokiego rozprzestrzeniania się poprzez zwykłe vishing, phishing i smishing, czyli prawie wszystkie rodzaje ataków socjotechnicznych.

Złośliwe oprogramowanie.Kopanie kryptowalut.Mobilne złośliwe oprogramowanie.Botnet.Informacje o sprzedawcy.Trojany.Inne złośliwe oprogramowanie.Ochrona.

W skrócie, celebryci często próbują zdobyć poufne informacje, a następnie nakłonić ludzi do kliknięcia linków, przesłania dostępnych załączników lub udostępnienia informacji o tym telefonie.

Jeśli się powiedzie, cały złośliwy ładunek zostanie bez wątpienia doprowadzony do celu i możesz założyć, że sam możesz zostać skrzywdzony.

Wykorzystywanie luk w zabezpieczeniach

Jedną z najprostszych technik, których może użyć atakujący w celu infiltracji systemu w sieci, jest dostarczanie prawie wielu znanych korporacyjnych exploitów, takich jak Kerberoasting.

Nazywa się to metodą prób i błędów, ale w każdy cały proces wbudowana jest bardziej istotna edukacja techniczna.

Możesz wymyślać najlepsze strategie, skanować technikę co tydzień, a tym samym łatać systemy dzień po dniu, ale prawdopodobnie wskazujesz, że jest w 100% wolny od luk.

Jeśli indywidualny system nie przejdzie testów warunków skrajnych, nie będziesz mógł zdecydować, czy środki ostrożności w sklepie są odpowiednie.

Test penetracji testów jest używany do ukierunkowanego testowania nie tylko wykrytych luk w zabezpieczeniach, ale być może nawet do oceny implementacji w przypadku kontroli i narzędzi bezpieczeństwa.

Typowe typy złośliwego oprogramowania

Zatwierdzone

Narzędzie naprawcze ASR Pro to rozwiązanie dla komputera z systemem Windows, który działa wolno, ma problemy z rejestrem lub jest zainfekowany złośliwym oprogramowaniem. To potężne i łatwe w użyciu narzędzie może szybko zdiagnozować i naprawić komputer, zwiększając wydajność, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Nie cierpisz już z powodu powolnego komputera — wypróbuj ASR Pro już dziś!

Złośliwe oprogramowanie ma wiele postaci, ale pamiętaj, że najczęstsze są następujące kształty:

- Wirus

- Keylogger

- w

- koń trojański

- Oprogramowanie ransomware kryptowaluty

- Logika / Bomby

- Boty/botnety

- Oprogramowanie reklamowe i oprogramowanie szpiegujące

- Rootkity

1. Wirus Wirus

a jest najczęstszym rodzajem ataku złośliwego oprogramowania. Aby prawdziwy wirus zainfekował system, twoja koncepcja wymaga, aby użytkownik tylko na nim działał, a może skopiował go na ważne nośniki lub hosta.

Większość wirusów rozmnaża się bez wiedzy osoby. Wirusy te mogą być przenoszone między sobą za pośrednictwem poczty internetowej, komunikatorów internetowych, pobierania stron internetowych, nośników wymiennych (USB) i połączeń internetowych.

Niektóre typy plików są bardziej podatne na infekcje wirusami — .doc — docx, .exe, .html, .xls / .xlsx, .zilch. Wirusy zwykle pozostają w stanie uśpienia, dopóki te elementy nie rozprzestrzenią się w sieci lub nowej liczbie urządzeń, lub zanim te osoby dostarczą swój ładunek.

5. Keylogger

Rejestrowanie klawiszy lub lugging naciśnięć klawiszy rejestruje naciśnięcia klawiszy stałego użytkownika i wysyła dane do atakującego.

Chociaż bezsprzecznie zdarzają się sytuacje, w których pracodawcy używają keyloggerów do śledzenia działań pracowników, w większości przypadków są oni zachęcani do kradzieży danych konta lub danych wrażliwych.

Keyloggery mogą być również fizycznym kablem, który jest bez wątpienia dyskretnie podłączony do urządzenia, takiego rodzaju jak określona klawiatura, lub dodany przez konia trojańskiego.

3. W kierunku

Podobnie jak antywirus, dżdżownica może rozmnażać się i eliminować duże kopie, a jej segmenty sugerują połączenia sieciowe, załączniki, e-maile i wiadomości z urządzeń przenośnych.

Jednak, w przeciwieństwie do wirusów, robak często nie potrzebuje do replikacji i rozmnażania programu będącego nosicielem.

Robaki są szeroko wykorzystywane przeciwko dostawcom poczty, serwerom, serwerom WWW Oers i serwerom informacyjnym.

Po uszkodzeniu robaki łatwo rozprzestrzeniają się w Internecie i sieciach urządzeń.

4. Trojany

Szkodliwe oprogramowanie szpiegujące zaszkodziło mu również przechwycić hasła użytkowników i informacje o konsumentach, uruchamiając szczegółowe informacje w systemie. Mało. Koń trojański: Koń trojański był również wszelkiego rodzaju złośliwym oprogramowaniem, które wykorzystuje oszukańcze i fałszywe nazwy w przekonaniu, że wprowadza użytkowników w błąd co do jego prawdziwych intencji i je spełnia.

Trojany to złośliwe programy, które są oceniane jako legalne.

Koń trojański rzuca się na twój komputer, dopóki nie zostanie bez wątpienia wywołany.

Jeśli trojany zostaną wprowadzone, napastnicy mogą najprawdopodobniej Cię szpiegować, ukraść Twoje wrażliwe dane, a ponadto uzyskać dostęp do odpowiedniego systemu tylnymi drzwiami.

Trojany są zwykle pobierane za pośrednictwem załączników URL poczty internetowej, plików do pobrania i natychmiastowych komentarzy.

Inżynieria procedur społecznych jest dość często wykorzystywana do zmuszania użytkowników do nabywania i uruchamiania trojanów na ich metodach. W przeciwieństwie do drobnoustrojów i robaków komputerowych, trojany nie mogą się rozmnażać.

dziesięć. Ransomware / Ransomware

Oprogramowanie ransomware jest prawie na pewno rodzajem oprogramowania typu adware i spyware, które ma na celu wykluczenie użytkowników z ich konkretnego planu lub odmowę dostępu do ważnych informacji, dopóki okup nie zostanie zapłacony.

Oprogramowanie Crypto-malwareAxis jest zwykle świetnym rodzajem oprogramowania ransomware, ponieważ szyfruje pliki użytkownika końcowego i wymaga spłaty za bardzo długi czas, czasami we własnych odmianach walut cyfrowych, takich jak bitcoin.

6. Bomby logiczne

Bomby typu Boolean to szczególny rodzaj oprogramowania reklamowego, które uruchamia się tylko wtedy, gdy pojawiają się, na przykład, w określonym dniu/godzinie alternatywnie przy 25 logowaniu.

Wirusy i robaki często mają zbiorniki logiczne, które muszą być dostarczane z określonym wysiłkiem (złośliwy kod) lub gdy jakiś inny warunek jest mile widziany.

Oprogramowanie do naprawy komputera to tylko jedno kliknięcie - pobierz je teraz.