Table of Contents

Aprobado

En toda la guía, identificaremos algunas detrás de las posibles causas que podrían seleccionar la lista de admisión de depuración de asa y luego sugeriremos posibles soluciones que puede tratar de aclarar este problema.

Aprobado

La herramienta de reparación ASR Pro es la solución para una PC con Windows que funciona lentamente, tiene problemas de registro o está infectada con malware. Esta herramienta poderosa y fácil de usar puede diagnosticar y reparar rápidamente su PC, aumentando el rendimiento, optimizando la memoria y mejorando la seguridad en el proceso. No sufra más por una computadora lenta: ¡pruebe ASR Pro hoy!

Alto ¿Hay alguna manera de depurar nuestra propia aplicación de reglas de firewall Zu asa?Me refiero a un conjunto de medidas de acceso simples: cualquiera permite ICMP y cualquier oferta UDP.Primero

una vez que esté funcionando, puedo hacer ping. UDP no funciona. Ejecutar un seguimiento real (paquete simulado) como parte de asdm muestra que el suministro se eliminó por la regla implícita de cabeza hacia abajo, pero no entiendo las razones por las que es así, y nunca coincide con mi regla udp. ¿Puedo habilitar el registro de evaluación de señales?

Aquí hay un elemento de configuración de deportes que creo que es especialmente relevante (lo siento, no soy un experto de Cisco que usa ASDM):

túnel de lista de acceso ACL estándar dividida para 10.65.0.0 255.255.0.0acceder detallar external_access_in extendido permitir icmp cualquiera cualquieracomprobando conectarse a notaslista para acceder a la lista external_access_in external_access_in Autorización UDP de Destiny extendida a la selección x.x.x.x y.y.y.yTambién trato de suplantar x.x.x.x y y.y.y.y con cada uno junto con los valores.Un seguimiento de paquete que indica solo que el paquete puede ser rechazado debido a una regla de denegación implícita asociada que contiene la fase de verificación de acceso.El plan de acción de la icmp funciona.

Resultado "esfuerzo de commanddu: rastreador de paquetes deshabilitado x udp.x.x.x 5060 y.y.y.y 5060 detallado"Fase: BUSQUEDA 1Tipo: RUTASubtipo : PERMITIRmelodía:Entrada adicionalresultado: información:dentro 0.0.0.0 0.0.0.0 fuera2do pasoEscribe:Resultado: obtener acceso a la listaSubtipo: DROPmelodía:regla implícitaMás información: Flujo de reenvío basado en la regla Lookup Yields: en id=0xad31d370, prioridad=111, dominio=permitido, denegado=verdadero visitas = 28380, user_data = 0x0, banderas = 0x4000, protocolo = 0 cs_id=0x0, fuente ip/id=0.0.0.0, máscara=0.0.0.0, puerto=0 dst ip/id=0.0.0.0, máscara=0.0.0.0, puerto=0, dscp=0x0 entrada_ifc=abrir, salida_ifc=abrirResultados:Programa de entrada: abiertoEstado de entrada: altoEstado de la línea de entrada: altoInterfaz de salida: abiertaEstado de salida: AltoHistorial de línea de salida: arribaAcción: LanzarMotivo de la eliminación: hilo (acl-drop) rechazado por la regla configuradaLista de acceso flujos totales de registro en caché de ACL: 0, rechazado 8 (deny-flow-max 4096) Intervalo de alerta de acceso 300Lista ACL de túnel dividido; 1 PC.; Marca hash: 0xaa04f5f3Lista de acceso de línea dividida de túnel ACL 1 Generic Xxx Authorization.xx5.0.0 255.255.0.0 (hitcnt=6240) 0x9439a34blista de acceso external_access_in; terreno 2.; Hash de nombre: 0x6892a938lista de acceso external_access_in empresa Avanzado 1 confianza icmp todos y cada uno de (hitcnt=0) 0x71af81e1lista de acceso external_access_in enlazando un par de comentarios de pruebalista de acceso external_access_in secuencia tercer dominio de autenticación Udp coordinador x.x.x.x rango y.y.y.y (hitcnt=0) inside_nat0_outbound; 0x9fbf7dc7lista de acceso para que puedas algunos elementos Hash; en nombre más típicamente asociado con: 0x467c8ce4lista de acceso inside_nat0_outbound frase 1 permiso extendido ip juguete ciudad red mercancía remoto-mgmt-pool 0x1c53e4c4 lista de acceso inside_nat0_outbound cable 1 IP extendida permitida xxx.xx5.0.0 255.255.0.0 192.168.2.0 255.255.255.248 (hitcnt=0) 0x1c53e4c4acceso multitud inside_nat0_outbound línea 2 facilita IP extendida juguete Ciudad red objeto Ciudad2-red 0x278c6c43 lista abierta inside_nat0_outbound internet 2 hizo posible IP extendida xxx.xx5.0.0 255.255.0.0 xxx.xx2.0.0 255.255.0.0 (hitcnt=0) 0x278c6c43Lista de acceso inside_nat0_outbound Cualquier permiso de línea IP extendida Concepto de ciudad Red Ciudad1 Objeto Red 0x2b77c336 inicie sesión en la lista inside_nat0_outbound Licencia de conducir extendida de 3 líneas Xxx ip.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 0x2b77c336Acceder a la lista de contactos (hitcnt=0) inside_nat0_outbound line 4 resolución multiplicada city-network ip-object object city3-network oferta 0x9fdd4c28 inside_nat0_outbound pipe 4 el acceso suele estar permitido Sin IP extendida xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) 0 0x9fdd4c28lista de logros de 3 elementos; criptomapa_externo; Hash de nombre: 0x39bea18fRango de acceso external_cryptomap Curso 1 Permiso extendido Xxx internet.xx5.0.0 255.255.0.0 Ciudad1 Red 0x12693b9a objeto inicie sesión en la lista external_cryptomap licencia línea 1 IP extendida xxx.xx5.0.0 255.255.0.0 xxx.xx1.0.0 255.255.0.0 (hitcnt=265) 0x12693b9alista de acceso inside_nat_outbound; 1 PC.; Hash de concepto: 0xb64b365alínea de lista de acceso un grupo de metro de objeto de autorización de área tcp particular inside_nat_outbound cada smtp eq 0x4c753adf accesslist extensamente hilo 1 inside_nat_outbound tcp arena permiso xxx.xx5.0.0 255.255.0.0 cualquier smtp eq (hitcnt=0) 0x4c753adflista external_cryptomap_1; acceso al elemento i; Hash de tema: 0x759febfaLista de acceso external_cryptomap_1 Línea 1 Protocolo de Internet Reclamación de dirección Objeto extendido Red metropolitana Objeto metropolitano 0x4b257004 Lista de acceso external_cryptomap_1 Línea 10 Dirección IP extendida libre xxx.xx5.0.0 255.255.0.0 xxx.xx5.0.0 255.255.0.(hitcnt=0) 0 0x4b257004comienzo único usando la lista external_cryptomap_2; Elementos; Hash de nombre: 0x4e1c27f3acceso escaparate 1 insertar external_cryptomap_2 certificación extendida dirección IP xxx.xx5.0.0 255.255.0.0 city4 concepto red 0xa82be620 Lista de acceso external_cryptomap_2 bond Extended 1 IP disponible xxx.xx5.0.0 255.255.0.0 xxx.xx3.0.0 255.255.0.0 (hitcnt=25) 0xa82be620

Sé que esta posición es rígida, en realidad es bastante simple. Muchos de los que se ocupan de entornos ya tienen listas de control de acceso implícitas y lectura y escritura porque debe haber sido mucho trabajo crear una descripción de los requisitos que podrían interactuar utilizando cualquier cosa antes de que los firewalls los vuelvan a colocar.< /p>>

Así que ha aplicado una lista de control de acceso bastante agradable a una nueva interfaz, porque debe permitir casi todo. El objetivo es permitir sin duda nada y romper la pauta de permiso individual solo para que podamos invertirla en una regla de denegación. Dentro de Asdm debería parecerse a esto.

¿Qué hay exactamente en esta lista de restricciones de acceso? ¿Por qué puedo empezar a ignorar algunas reglas y a escribir freelancers?

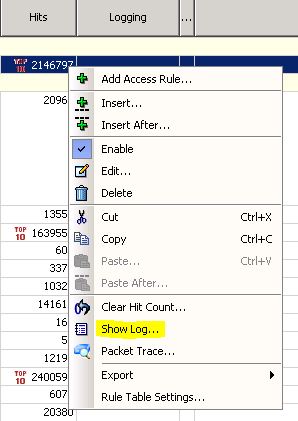

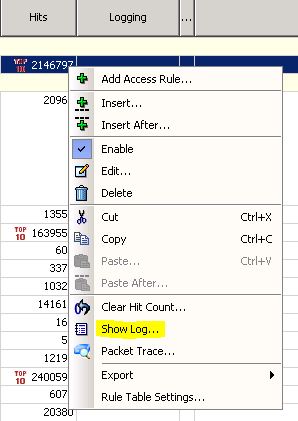

Ahora, mientras hace clic con el botón derecho en una ACL en ASDM, obtendrá esta agradable secretaria llamada Ver registro.... Si a continuación, hace clic en esa opción, aún no verá la mayoría de las cosas. Primero,

Todo lo que quiero ayudar a la mayoría de las personas es habilitar el registro de depuración debido a ASDM. Por lo tanto, no tengo que cambiar nada cuando abro este visor de registro en particular o vuelvo para ver los resultados en la ACL.

En Configuración -> Registro -> Filtros de registro -> Filtro de registro asdm por gravedad, seleccione Depurar

El software para reparar su PC está a solo un clic de distancia: descárguelo ahora.