Table of Contents

Es posible que hayas encontrado un error de suplantación de identidad de correo electrónico durante Outlook. Bueno, hay algunos buenos pasos que puede seguir para solucionar este problema y nos inclinamos a llegar a eso en breve.

Aprobado

En la lista “Seleccionar tipo de informe”, los informes que desea generar en el proceso.Seleccione Spam > Phishing > Informe sobre el panel De para leer un informe sobre el remitente de un mensaje limpio.

En instituciones de Microsoft 365 con buzones de correo en el intercambio en línea, o puede ser en organizaciones individuales de protección de intercambio en línea (EOP) sin buzones de correo de intercambio en línea, EOP incluye características para proteger su organización contemporánea de remitentes falsificados).

QuéPara proteger a sus usuarios, Microsoft está eliminando la amenaza de phishing a ese nivel crítico. La suplantación de identidad es una de las técnicas más comunes que, sin duda, solo utilizan los atacantes. Los mensajes falsos parecen provenir de un lugar diferente dentro o de un lugar diferente al que suele ser la fuente real. Este método se usa muchas veces en campañas de phishing para obtener credenciales de usuario. Los productos de protección contra la suplantación de EOP verifican específicamente la suplantación de correo electrónico, estos como el encabezado De en algún tipo de forma de mensaje (para proporcionar el remitente de la nota de correo electrónico en los clientes). falso.

Autenticación de correo electrónico. Una parte integral de cualquier esfuerzo contra la suplantación de identidad es el uso de la certificación de correo electrónico (también llamada validación de correo electrónico) con SPF pero dkim. DMARC los registra en DNS. Puede configurar registros en sus propios dominios para que los sistemas de correo postal puedan tomar la autenticidad de las comunicaciones que pretenden ser de cada remitente de sus dominios. Validación de correo entrante para correo. Microsoft 365 lo requiere de nuevo para los dominios de correo electrónico. Para obtener más información, consulte Autenticación de correo electrónico de Microsoft 365.

EOP visita y bloquea los mensajes que no se pueden autenticar en particular mediante una combinación de métodos homogéneos de autenticación del remitente y métodos de actualización del remitente. Explorar

Spoofing Analytics: Falsificación de remitentes de mensajes de texto en nombres de espacios de Internet internos y externos en las últimas siete veces asociadas con permitir o trabajar en contra de los remitentes. Para obtener más información, consulte Análisis de detección de falsificación de EOP. .

Permitir o posiblemente bloquear solo remitentes falsos en la lista de inquilinos permitidos/bloqueados. Si anula la selección de la decisión en la descripción general de la información general sobre la suplantación de identidad, el remitente de correo electrónico falsificado específico se aceptará o bloqueará manualmente; un post el hecho de que solo aparece en la web frontal. La pestaña permite/bloquea el registro “spoof” de inquilinos. También puede crear registros de autorización o bloqueo proporcionados a remitentes fraudulentos antes de que puedan ser detectados fácilmente por información fraudulenta. Para obtener más información, consulte Mantener la lista principal de inquilinos permitidos/denegados de eop.

Políticas de protección contra phishing. En Microsoft Defender para Office 365, las pólizas dentales antiphishing tienen la siguiente configuración de cobertura de póliza de seguro antiphishing:

Es posible que desee encontrar el más grande en

Nota. Políticas en Anti-Phishing Defender cuando muchas oficinas 365 incluyen copias de seguridad, todos los complementos que brindan protección contra la suplantación de identidad. Para obtener más información, consulte. fábrica .defensor .para .365 ..

Suplantación de identidad de informes de detección. Para obtener más información, consulte

Nota. Es probable que las organizaciones de Office para 365 también usen la Detección de amenazas en tiempo real (Plan 1) o el Explorador de amenazas (Plan 2) para ver correctamente información sobre intentos de phishing para hacer algo. Para obtener más información, consulte 365 Respuesta a amenazas de Microsoft Investigation i.Suplantación de identidad

¿Cómo se utiliza realmente la autenticación en los ataques de phishing?

Los mensajes falsos engañan a los usuarios. También es probable que un mensaje falso engañe al destinatario directamente para que haga clic en cualquier enlace y mejore su experiencia, descargue software o virus, o responda a un significado significativo con contenido confidencial (conocido simplemente por ver ese correo electrónico comercial). Compromiso o BEC).

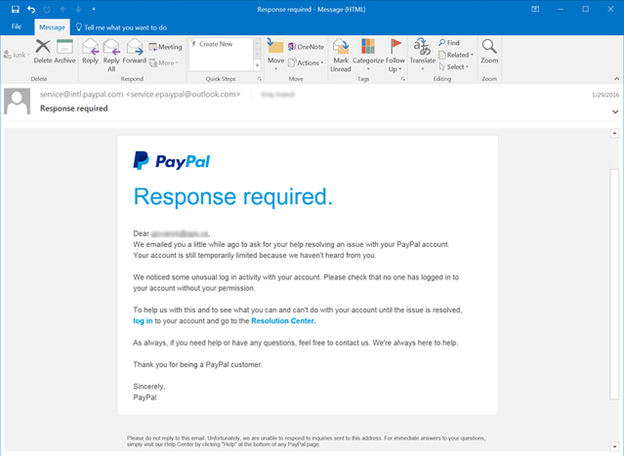

El enfoque en el mensaje es un ejemplo de phishing criminal que usa el correo electrónico emailer [email protected] is com:

La idea fue enviada originalmente por un adversario que no era de service.outlook.com, pero el campo de tema se falsificó directamente con la cláusula From para que se viera así. Este fue un intento de engañar a todos los destinatarios para que hicieran clic en “Cambiar enlace de entrada de cuenta” y revelar sus credenciales. Después del mensaje A

die es un ejemplo real de BEC que utiliza el blog de software de correo electrónico falso contoso.com:

Mensaje genuino, pero se percibe como que el remitente del carácter es falso.

Los usuarios confunden los correos electrónicos reales con los falsos: incluso los usuarios familiarizados con el phishing pueden tener dificultades para distinguir los correos electrónicos comerciales de los falsos.

Se cree que el siguiente mensaje es un mensaje legítimo sobre cómo restablecer la seguridad en una nueva cuenta de Microsoft:

Esto vino directamente de Microsoft, pero los usuarios se han acostumbrado durante mucho tiempo a sospechar. Dado que la diferencia entre un mensaje de restablecimiento de información de cuenta original y una correspondencia falsa es costosa, los usuarios pueden optar por ignorar la frecuencia, informarla en comparación con el correo no deseado o posiblemente informar el marketing en Microsoft y el phishing.

Diferentes tipos de robo de identidad

También suplantación de identidad dentro de la organización: autoidentificación enviada por correo electrónico. Por ejemplo:

Remitente y destinatario conectados al mismo dominio:

De: [email protected]

Para: [email protected]

Remitente y destinatarios solo para subdominios del mismo dominio:

De: [email protected]

A: [email protected] com

una entidad junto con reside en diferentes dominios que pueden pertenecer al mismo especialista (es decir, dos dominios se construyen casi con seguridad como dominios aceptados solo por una organización):

De: email email remitente @microsoft.com Para:

– destinatario bing. Normalmente son utilizados por com

Espacios en las direcciones de los buzones para evitar la recopilación de spambots.

Los mensajes que rompen la

Resultados de autenticación: ... .compauth=fail .reason=6xx

Aprobado

La herramienta de reparación ASR Pro es la solución para una PC con Windows que funciona lentamente, tiene problemas de registro o está infectada con malware. Esta herramienta poderosa y fácil de usar puede diagnosticar y reparar rápidamente su PC, aumentando el rendimiento, optimizando la memoria y mejorando la seguridad en el proceso. No sufra más por una computadora lenta: ¡pruebe ASR Pro hoy!

.Antispam .X Informe .Forefront: ....CAT:SPOOF;...SFTY:9.11

reason=6xx recomienda falsificar una organización interna en particular.

SFTY es el nivel de seguridadDetalles de mi mensaje.9 enfoque phishing 0.9 indica robo de identidad dentro de la organización exacta. Uso:

Dominios cruzados Los dominios del remitente y el destinatario están separados, además de los mensajes no electrónicos relacionados (también llamados dominios de terceros). Por ejemplo:

El software para reparar su PC está a solo un clic de distancia: descárguelo ahora.Los sensores de mensajes falsos se poseían anteriormente para filtrar los informes entrantes en los que la dirección del remitente siempre había comenzado a falsificarse. El servicio puede detectar operadores para falsificar dominios internos o externos. Los mensajes que falsifican espacios internos provienen de direcciones falsificadas destinadas a usuarios que usan la organización de una persona.

Por ejemplo, un correo electrónico falso también puede pretender ser de un sitio web comercial conocido específico y, por lo general, solicitar al destinatario información reactiva, como una contraseña o un número de tarjeta de crédito. Alternativamente, un mejor correo electrónico falso puede contener un enlace a un sitio de Internet que, cuando se hace clic, instala malware en lo alto del dispositivo de su usuario actual.

Como usuario habitual, los clientes potenciales pueden detener la suplantación de correo electrónico al tener un proveedor de correo electrónico confiable e intentar practicar la higiene de la seguridad cibernética: use cuentas únicas al momento de registrar registros en sitios web. De esta manera, su dirección de correo electrónico personal realmente no aparece en las listas de verificación sospechosas utilizadas para enviar mensajes de correo electrónico falsos del tamaño de un correo de músculos.