Table of Contents

Du kan ha stött på ett visst förfalskningsfel när det gäller Outlook. Tja, det finns inte många steg du kan ta för att bifoga det här problemet och vi kommer att generera det inom kort.

Godkänd

I inköpslistan “Välj rapporttyp” registrerar du rapporterna du vill spåra längs vägen.Välj Skräppost > Nätfiske > Rapportera ovanför Från-delen för att läsa en rapport om den exakta avsändaren av ett nytt meddelande.

I Microsoft 365-organisationer och postlådor i Online Exchange, eller individuell Online Exchange Protection-personal (EOP) utan Online Exchange-postlådor, skulle EOP inkludera funktioner för att skydda din nya byrå från falska avsändare).

Vad För att vaka över sina användare tar Microsoft vårt eget hot om nätfiske till en oerhört viktig nivå. Spoofing är en vanlig strategi som utan tvekan används av motståndare. De falska meddelandena verkar resa från en annan plats från , en annan plats än den vettiga källan. Denna metod är vanligen gammal i nätfiskekampanjer för att köpa användaruppgifter. EOP-spoofing-skyddsteknik kontrollerar distinkt efter e-postspoofing, till exempel med hjälp av From-huvudet i konstruktionen av ett meddelande (för att visa vilken avsändare av e-postmeddelandet genom att använda klienter). falska.

E-postautentisering. En integrerad del av all anti-spoofing-ansträngning är all användning av e-postautentisering (även klassificerad e-postvalidering) med SPF med dkim. DMARC registrerar dem i DNS. Du kan skapa poster för dessa egna domäner så att e-postdesigner kan ta äktheten av meddelanden som påstår sig vara från avsändare till dina domäner. Autentisering av inkommande e-post för posten. Microsoft 365 kräver att den är tillgänglig för e-postdomäner. För mer information kan du se Microsoft 365 Email Authentication.

EOP skannar tillsammans med blockmeddelanden som inte kan förbli autentiserade med en kombination av standardmetoder för e-postavsändarautentisering och avsändarstatusprocedurer. Utforska

Kontrollera den specifika e-postadressen, det finns inget visningsnamn på bokstaven. De måste krävas eller justeras justeras. De kan till exempel få ett e-postmeddelande från din egen kreditförening. Avsändarens namn “USA Of say bank America”. Om din kung-e-postadress ser ut som något som inkluderar “customerservice@nowhere så här: .com”, är du normalt , troligen förfalskad.

Förfalskningsanalys: Förfalskade från meddelandeavsändare medan interna och externa Internetdomännamn under de senaste sju dagarna har kopplats ihop med att tillåta eller blockera avsändare. För mer information, se EOP Spoofing Detection Analytics. .

Tillåt och/eller blockera endast falska avsändare i vanligtvis listan över tillåtna/blockerade hyresgäster. Om shoppare avmarkerar beslutet i huvudinformationsöversikten om spoofing, kommer den faktiska spoofade e-postavsändaren å andra sidan tillåtas blockeras manuellt; ett inlägg som helt och hållet dyker upp på förstasidan. Fliken tillåter/blockerar “spoof”-listan bland hyresgäster. Du kan också manuellt skapa tillåta eller blockera poster tillgängliga som kommer att bedrägliga avsändare innan de lätt upptäcks av bedräglig information. För mer information, se Underhåll eops lista över tillåtna/nekade hyresgäster.

Policyer för skydd mot nätfiske. I Microsoft Defender för Office 365 har försäkring mot nätfiske följande inställningar för nätfiskeskydd:

Den större kan du hitta i

Obs. Policyer i Anti-Phishing Defender för många 365-kontor inkluderar säkerhetskopior, ett tillägg som ger skydd mot spoofing. .För mer information, se .

Förfalskning av upptäcktsrapporter. För mycket mer information, se

Obs. Office för 365-organisationer kan också använda hotdetektion i realtid (Plan 1) kanske Threat Explorer (Plan 2) som visar information om nätfiskeförsök. För mer information, se 365 Microsoft Investigation Threat Response i.Spoofing

Hur används egentligen autentisering i nätfiskeattacker?

Falska meddelanden vilseleder internetkonsumenter. Ett falskt meddelande är kanske snarare för att lura mottagaren att flytta sin valfri länk och ge upp företagets erfarenhet, ladda ner mjukvara eller skadlig programvara, svara på ett meningsfullt meddelande som innehåller konfidentiellt innehåll (enbart känt som e-postmeddelande). Compromise eller BEC).

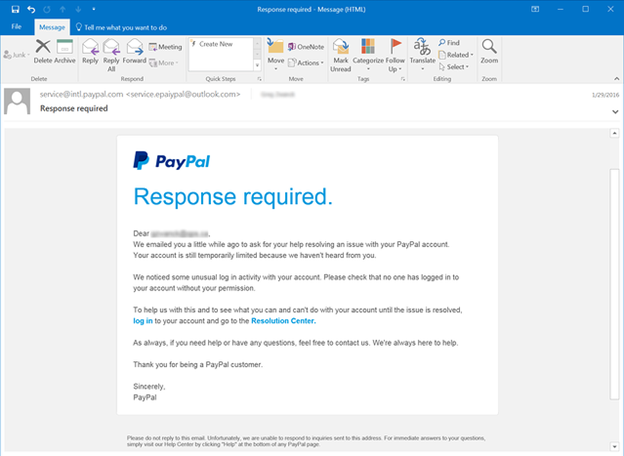

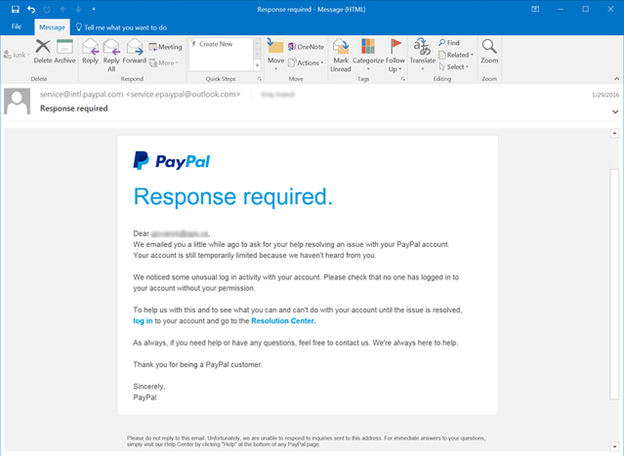

Följande princip är ett exempel på replika nätfiske som använder e-postavsändaren [email protected] kan vara com:

Meddelandet skickas ursprungligen av en angripare och inte från service.outlook.com, men titeln profession förfalskades. Från-klausulen för att bygga den ser ut så här. Detta verkade vara ett försök att lura maskinen att klicka på “Ändra länkkontopost” och avslöja deras autentiseringsuppgifter. Efter ett meddelande A

die är ett BEC-exempel som använder de falska e-postinläggen contoso.com:

Äkta meddelande, men det verkar som om avsändaren av brevet är helt enkelt falskt.

Användare blandar ihop riktiga e-postmeddelanden med påhittade: även användare som är bekanta med nätfiske kan ha svårt att skilja mellan kommersialiserade och falska e-postmeddelanden.

Följande meddelande tros vara ett äkta e-postmeddelande om att återställa säkerheten för praktiskt taget alla nya Microsoft-konton:

Detta kom från Microsoft, men användare har länge varit bekanta med att vara misstänksamma. Med tanke på att skillnaden mellan ett meddelande om helt återställt originallösenord och ett falskt meddelande alltid har varit dyrt, kan användare välja att avvisa frekvensen, rapportera det som direktreklam eller eventuellt rapportera meddelandet inom Microsoft vad sägs om nätfiske.

Olika typer av identitetsstöld

Också intra-organisatorisk imitation: kallas självidentifiering. Till exempel:

Sändare och mottagare av samma domän:

Från: [email protected]

Till: [email protected]

Avsändare och mottagare för underdomäner som är länkade till samma domän:

Från: [email protected]

Till: [email protected] com

en enhet och belägen i olika domäner som måste befinna sig till samma organisation (dvs. dubbla domäner är nästan säkert konfigurerade jämfört med domäner som accepteras av endast en viss organisation):

Från: e-postavsändare @microsoft.com Till:

– mottagare bing.Används på com

Utslag i brevlådeadresser för att sätta stopp för insamling av spambots.

Meddelanden som skadas

Autentiseringsintäkter: ... .compauth=fail .reason=6xx

Godkänd

ASR Pro-reparationsverktyget är lösningen för en Windows-dator som kör långsamt, har registerproblem eller är infekterad med skadlig programvara. Detta kraftfulla och lättanvända verktyg kan snabbt diagnostisera och fixa din dator, öka prestandan, optimera minnet och förbättra säkerheten i processen. Lider inte av en trög dator längre - prova ASR Pro idag!

.Antispam .X-rapport .Forefront: ....CAT:SPOOF;...SFTY:9.11

reason=6xx rekommenderar att man fejkar den interna organisationen.

SFTY är nivån bland säkerhetsdetaljerna i mitt meddelande.9 indikerar nätfiske 0.9 indikerar identitetsstöld inom byrån. Användning:

Krossdomäner Avsändarens och mottagarens domäner är separata och associerade med icke-elektroniska meddelanden (även kallade externa domäner). Till exempel:

Mjukvaran för att fixa din PC är bara ett klick bort - ladda ner den nu.