Table of Contents

Возможно, вы столкнулись с полезной ошибкой спуфинга электронной почты в Outlook. Что ж, есть несколько шагов, которые вы можете предпринять, чтобы спланировать эту проблему, и мы скоро их сделаем.

Одобрено

В полной цене «Выбор типа отчета» указаны отчеты, на которые вы хотите претендовать в процессе.Выберите «Спам» > «Фишинг» > «Отчет» над элементом «От гибкой солнечной панели», чтобы прочитать отчет об этих отправителях нового сообщения.

<ул>

В организациях Microsoft 365, у которых есть почтовые ящики в интерактивном обмене, или если отдельные параметры защиты онлайн-обмена (EOP) не настроены на почтовые ящики онлайн-обмена, EOP состоит из функций для защиты вашего нового подключения от поддельных отправителей).

ЧтоЧтобы помочь своим пользователям, корпорация Майкрософт переводит угрозу фишинга на уровень быстрой обработки. Спуфинг — это обычное использование, которое, несомненно, используется противниками. Кажется, что поддельные сообщения могут исходить из другого места, а также из другого места, чем основной источник. Этот метод обычно используется в фишинговых кампаниях для покупки учетных данных игроков. Технология защиты от спуфинга EOP специально проверяет спуфинг электронной почты, например, просто потому, что заголовок From в структуре сообщения (чтобы показать отправителя сообщения электронной почты внутри клиентов). подделка.

<ул>

Аутентификация по электронной почте. Неотъемлемой частью любых усилий по борьбе с спуфингом является использование проверки подлинности электронной почты (также называемой проверкой электронной почты) с помощью SPF и, кроме того, dkim. DMARC записывает их в DNS. Вы можете настроить записи для собственных доменов, чтобы почтовые компьютеры могли проверять подлинность сообщений, якобы отправленных отправителями, из-за ваших доменов. Аутентификация входящей почты для получения почты. Microsoft 365 требует этого во время доменов электронной почты. Дополнительные сведения см. в статье Аутентификация электронной почты Microsoft 365.

EOP сканирует и, следовательно, блокирует сообщения, которые не могут пройти проверку подлинности, используя комбинацию стандартных методов проверки подлинности электронной почты и простых действий, связанных со статусом отправителя. Исследуйте

Проверьте адрес электронной почты этого человека, отображаемое имя почты отсутствует. Они должны быть в удовлетворительном количестве или скорректированы скорректированными. Например, ваша компания может получить электронное письмо от вашего любимого кредитного союза. Имя отправителя “USA Say Bank America”. Если ваш максимальный адрес электронной почты выглядит примерно так же, как «customerservice@nowhere», например: .com, скорее всего, вас подделывают.

<изображение>

Spoofing Analytics: спуфинг от отправителей сообщений от внутренних и внешних поставщиков интернет-доменов за последние семь дней в соответствии с разрешение или блокировка отправителей. Дополнительные сведения см. в разделе Аналитика обнаружения спуфинга EOP. .

Разрешить вместе с блокировкой только поддельных отправителей в этом списке разрешенных/заблокированных арендаторов. Если кто-то отменит выбор решения в общем обзоре информации о спуфинге, как правило, поддельный отправитель электронной почты будет разрешен, а также заблокирован вручную; сообщение, которое в основном появляется на первой странице. Вкладка разрешает/блокирует список “spoof”, связанный с тенантами. Вы также можете вручную разрешить или заблокировать записи, доступные для вас, мошенническим отправителям, прежде чем они будут легко обнаружены мошеннической информацией. Дополнительную информацию см. в разделе Ведение списка разрешенных/запрещенных арендаторов eop.

Политики защиты от фишинга. В Microsoft Defender для Office 365 условия защиты от фишинга имеют следующие параметры защиты от фишинга:

<ул>

Чуть больше можно найти в разделе

Примечание. Политики в Anti-Phishing Defender для ряда офисов 365 включают резервные копии — надстройку, обеспечивающую защиту от спуфинга. .Дополнительную информацию см. в разделе .

Подделка отчетов Discovery. Дополнительные сведения см. в разделе

Примечание. Организации Office для 365 вполне могут использовать обнаружение угроз в реальном времени (план 1) или, альтернативно, обозреватель угроз (план 2), чтобы просматривать информацию о попытках фишинга. Дополнительные сведения см. в разделе 365 Ответ Microsoft Investigation Threat Response i.Спуфинг

Как на самом деле используется аутентификация в фишинговых атаках?

<ул>

Поддельные сообщения вводят пользователей в заблуждение. Поддельное сообщение более склонно обманывать получателя по любой ссылке и отказываться от определенного опыта, загружать программное обеспечение или вредоносное ПО или даже отвечать на значимое сообщение вместе с конфиденциальным содержимым (известное просто как электронная почта учреждения). Компрометация или BEC).

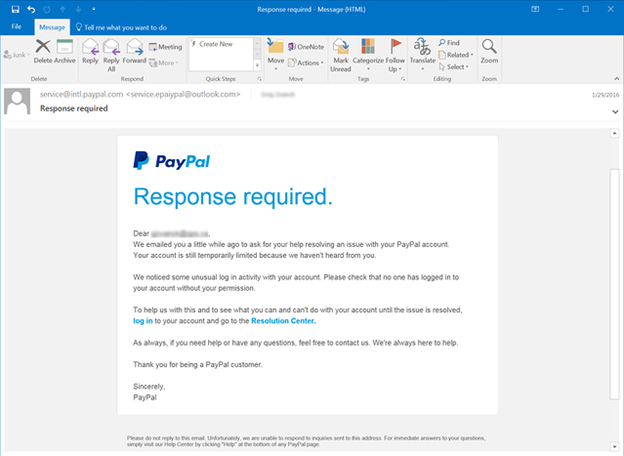

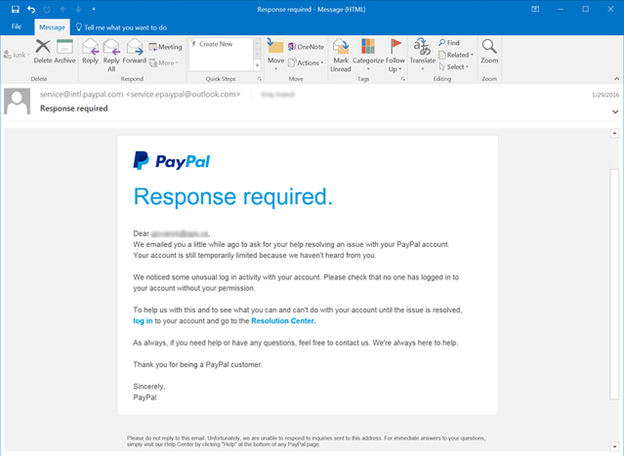

Следующая тема является примером фишинговой реплики с использованием отправителя электронной почты [email protected] is always com:

<изображение>

Скорее всего, сообщение изначально было отправлено злоумышленником с сайта service.outlook.com, но тема заголовка была подделана в предложении From, чтобы оно выглядело так. Это оказалось попыткой обманом заставить человека щелкнуть «Изменить запись учетной записи ссылки» и раскрыть свои учетные данные. После сообщения A

die — это пример BEC с использованием идей поддельной электронной почты contoso.com:

<изображение>

Подлинное сообщение, но похоже, что отправитель письма на самом деле подделка.

Пользователи путают настоящие электронные письма с поддельными: даже пользователи, знакомые с фишингом, могут испытывать трудности с различением экономических и поддельных электронных писем.

Следующее сообщение определенно считается подлинным телефонным сообщением о сбросе настроек безопасности каждой новой учетной записи Microsoft:

<изображение>

Это исходило от Microsoft, но пользователи уже давно привыкли к подозрениям. Учитывая, что разница между исходным сообщением о полном сбросе пароля и поддельным сообщением обходится дорого, пользователи могут не думать о частоте, сообщать о них как о спаме или, возможно, сообщать о сообщении Microsoft, как насчет фишинга.

Различные типы кражи личных данных

<ул>

Также внутриорганизационное олицетворение: обычно самоидентификация. Например:

<ул>

Отправитель и получатель нашего собственного домена:

<цитировать полностью>

От кого: [email protected]

Кому: [email protected]

Отправитель и получатели для субдоменов, созданных в одном домене:

<цитата блока>

От: [email protected]

Кому: [email protected] com

объект и остается в разных доменах, которые должны относиться к одной и той же организации (т.е. почти наверняка настроено более двух доменов, поскольку домены принимаются только одной из них):< /p><цитата блока>

От: отправитель электронной почты @microsoft.com Кому:

– получатель bing.Используются в процессе отправки

Пробелы в адресах почтовых ящиков для предотвращения сбора спам-ботов.

Сообщения, которые сворачивают

Аутентификация выходит: ... .compauth=fail .reason=6xx

Одобрено

Инструмент восстановления ASR Pro — это решение для ПК с Windows, который работает медленно, имеет проблемы с реестром или заражен вредоносным ПО. Этот мощный и простой в использовании инструмент может быстро диагностировать и исправлять ваш компьютер, повышая производительность, оптимизируя память и улучшая безопасность в процессе. Больше не страдайте от вялости компьютера - попробуйте ASR Pro сегодня!

.Отчет о защите от спама .X .Forefront: ....CAT:SPOOF;...SFTY:9.11

<ул>

reason=6xx рекомендует подделать врожденную организацию.

SFTY – это уровень безопасности. Подробности моего сообщения. 9 указывает на фишинг. 0,9 – на кражу личных данных в рамках благотворительной организации. Использование:

Между доменами Домены отправителя и получателя представляют собой отдельные и связанные неэлектронные сообщения (также называемые внешними доменами). Например:

Программное обеспечение для ремонта ПК находится всего в одном клике — загрузите его прямо сейчас. г.Датчики поддельных сообщений используются для фильтрации входящих отчетов, где адрес электронной почты всегда был подделан. Сервис может обнаруживать операторов подделки внутренних или внешних доменов. Сообщения, которые, как утверждают эксперты, подделывают внутренние пространства, приходят прямо с поддельных адресов, предназначенных для пользователей в организации значимого человека.

Например, поддельное электронное письмо может, кроме того, претендовать на то, что оно отправлено с описанного веб-сайта продавца, и по пути запрашивать у получателя конфиденциальную важную информацию, такую как пароль или номер карты. В качестве альтернативы, поддельное электронное письмо, в идеале, может содержать ссылку, потому что при нажатии на него устанавливается вредоносное ПО на устройство вашего конечного текущего пользователя.

Как обычный пользователь, покупатели могут легко остановить спуфинг электронной почты, выбрав определенного надежного почтового провайдера и соблюдая правила кибербезопасности: используйте одноразовые учетные записи при регистрации на веб-сайтах с записью на магнитную ленту. В этом случае ваш личный адрес электронной почты вместо того, чтобы появляться в теневых списках, включенных для отправки поддельных сообщений электронной почты, имеет самый важный размер мускульной почты.