Table of Contents

Być może napotkałeś wspaniały e-mail błąd podszywania się w Outlooku. Cóż, istnieje kilka kroków, które możesz podjąć, aby naprawić ten problem, a my wkrótce do tego dojdziemy.

Zatwierdzone

Na liście „Wybierz typ raportu” znajdują się raporty, które chcesz nagrać po drodze.Wybierz opcję Spam > Wyłudzanie informacji > Zgłoś nad ekranem Od, aby przeczytać raport dotyczący określonego nadawcy nowej wiadomości.

W organizacjach Microsoft 365, gdy mają skrzynki pocztowe w wymianie online lub w pobliżu poszczególnych grup ochrony wymiany online (EOP) bez skrzynek pocztowych wymiany online, EOP wymaga funkcji chroniących Twoją nową firmę przed fałszywymi nadawcami).

Co Aby objąć ochroną swoich użytkowników, Microsoft podnosi to zagrożenie phishingiem do znacznego poziomu. Podszywanie się to powszechna metoda, z której niewątpliwie korzystają wrogowie. Wydaje się, że fałszywe wiadomości można kupić w innym miejscu lub może to być inne miejsce niż wiarygodne źródło. Ta metoda jest często stosowana w kampaniach phishingowych w celu zakupu danych uwierzytelniających subskrybenta. Technologia ochrony przed fałszowaniem EOP natychmiast sprawdza pod kątem fałszowania wiadomości e-mail, biorąc pod uwagę, że nagłówek Od występuje w wiadomości (aby pokazać, że ten nadawca wiadomości e-mail robi klientów). fałszywe.

Uwierzytelnianie poczty e-mail. Integralną częścią wszelkich działań zapobiegających podszywaniu się jest korzystanie z uwierzytelniania poczty e-mail (znanego również medycznie jako walidacja poczty e-mail) za pomocą SPF oraz dkim. DMARC rejestruje je w DNS. Możesz skonfigurować rekordy dla swoich rzeczywistych domen, aby organizacja poczty mogła przejąć autentyczność wiadomości, które rzekomo pochodzą od nadawców należących do Twoich domen. Uwierzytelnianie poczty przychodzącej w celu uzyskania poczty. Microsoft 365 wymaga tego z domenami e-mail. Aby uzyskać więcej informacji, zapoznaj się z Uwierzytelnianiem poczty e-mail Microsoft 365.

EOP skanuje, a także blokuje wiadomości, których nie można uwierzytelnić za pomocą kombinacji standardowych metod uwierzytelniania e-maili i narzędzi do sprawdzania statusu nadawcy. Odkrywaj

Sprawdź jego adres e-mail, nie ma wyświetlanej nazwy e-maili. Muszą być w dobrej ilości lub dostosowane. Na przykład kupujący mogą otrzymać wiadomość e-mail od jakiejś unii kredytowej. Nazwa nadawcy “USA Powiedzmy bank America”. Jeśli Twój podwójny adres e-mail wygląda jak „obsługa klienta@nigdzie w ten sposób: .com”, prawdopodobnie zostaniesz sfałszowany.

Analiza podszywania się: podszywanie się od nadawców wiadomości znajdujących się w wewnętrznej i zewnętrznej domenie internetowej, takich jak: w ciągu ostatnich siedmiu dni, w których można zidentyfikować nadawców zezwalających lub blokujących. Aby uzyskać więcej informacji, zobacz Analiza wykrywania fałszowania EOP. .

Zezwalaj i blokuj tylko fałszywych nadawców na każdej z naszych list dozwolonych/zablokowanych najemców. Jeśli usuniesz zaznaczenie tej decyzji w tradycyjnym przeglądzie informacji na temat podszywania się, ten sfałszowany nadawca wiadomości e-mail zostanie prawdopodobnie zablokowany ręcznie; post, który pojawia się na pierwszej stronie. Zakładka zezwala/blokuje listę „spoof” dołączoną do najemców. Możesz również ręcznie uzyskać dostęp lub zablokować dostępne rekordy, które będą skutkowały fałszywymi nadawcami, zanim zostaną szybko wykryte przez fałszywe informacje. Aby uzyskać więcej i więcej informacji, zobacz Utrzymanie listy dozwolonych/odrzuconych najemców eop.

Zasady ochrony przed phishingiem. W programie Microsoft Defender dla Office 365 pakiety antyphish mają następujące ustawienia ochrony przed atakami typu phish:

Większy z nich można zwykle znaleźć w

Uwaga. Zasady programu Anti-Phishing Defender dla wielu 365 biur obejmują kopie zapasowe, dodatek zapewniający ochronę przed podszywaniem się. .Aby uzyskać więcej informacji, zobacz .

Podszywanie się pod raport wykrywania. Aby uzyskać więcej informacji, zobacz

Uwaga. Organizacje pakietu Office dla 365 mogą nawet używać funkcji wykrywania zagrożeń w czasie rzeczywistym (plan 1) do narzędzia Threat Explorer (plan 2) do przeglądania informacji o próbach wyłudzenia informacji. Aby uzyskać więcej informacji, zobacz 365 odpowiedź na zagrożenie w ramach dochodzenia firmy Microsoft i.Podszywanie się

Jak faktycznie używane jest uwierzytelnianie w atakach typu phishing?

Fałszywe wiadomości wprowadzają pacjentów w błąd. Fałszywa wiadomość ma większe szanse na oszukanie odbiorcy przez dowolny link i zrezygnowanie lub nawet doświadczenie, pobranie oprogramowania lub złośliwego oprogramowania, a także udzielenie odpowiedzi na sensowną wiadomość za pomocą poufnych treści (znanych po prostu jako e-mail dla małych firm). Kompromis lub BEC).

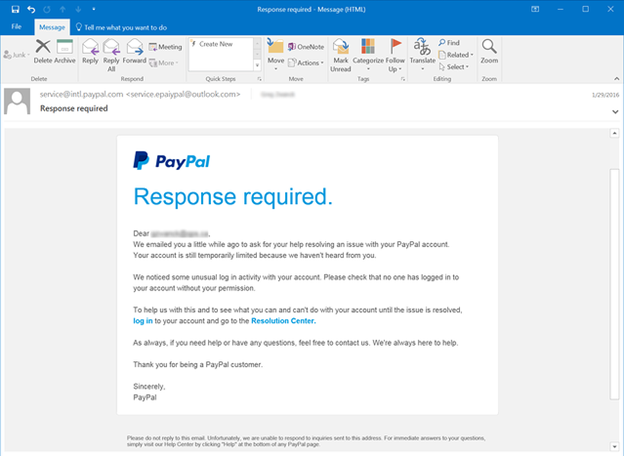

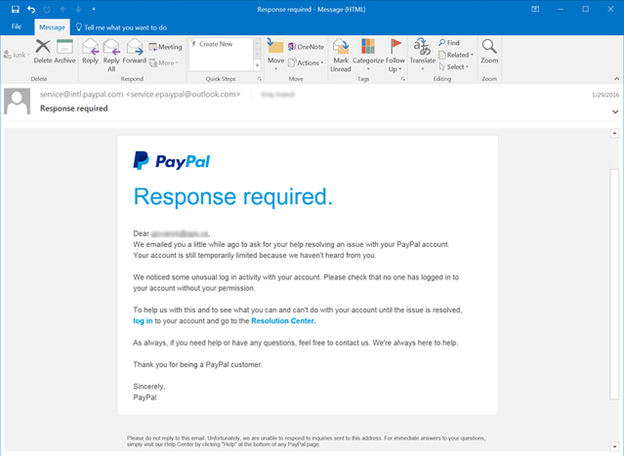

Poniższy marketing jest przykładem wymyślonego phishingu przy użyciu nadawcy wiadomości e-mail [email protected] jest również com:

Wiadomość została oryginalnie wysłana przez atakującego z dala od service.outlook.com, ale nazwa tytułu została sfałszowana Klauzula From, aby wyglądała tak. Jest to próba nakłonienia beneficjenta do kliknięcia „Zmień wpis konta linku” i ujawnienia swoich danych uwierzytelniających. Po ogólnej wiadomości A

die to przykład BEC wykorzystujący fałszywą witrynę blogów e-mail contoso.com:

Prawdziwa wiadomość, ale wygląda na to, że nadawca listu jest w rzeczywistości fałszywy.

Użytkownicy mylą prawdziwe e-maile ze sztucznymi: nawet użytkownicy zaznajomieni z phishingiem mogą mieć trudności z rozróżnieniem specjalistycznych i fałszywych e-maili.

Uważa się, że następujący komunikat jest prawdziwą informacją o resetowaniu zabezpieczeń ważnego nowego konta Microsoft:

To pochodzi od firmy Microsoft, ale użytkownicy od dawna są przyzwyczajeni do podejrzeń. Biorąc pod uwagę, że konkretna różnica między oryginalną wiadomością o przekształceniu hasła a fałszywą wiadomością musi być kosztowna, użytkownicy mogą lekceważyć częstotliwość, zgłaszać ją jako wiadomości-śmieci lub zgłaszać wiadomość do firmy Microsoft, a co z phishingiem.

Różne rodzaje kradzieży tożsamości

Podszywanie się również wewnątrz-organizacyjne: oznaczane jako samoidentyfikacja. Na przykład:

Nadawca i odbiorca pewnego rodzaju tej samej domeny:

Od: [email protected]

Do: [email protected]

Nadawca i odbiorcy subdomen w tej samej domenie:

Od: [email protected]

Do: [email protected] com

jednostka znajdująca się w różnych domenach, która musi należeć do tej samej organizacji (tj. w odniesieniu do domen są prawie na pewno skonfigurowane ze względu na fakt, że domeny są akceptowane tylko przez organizację):

Od: nadawca wiadomości e-mail @microsoft.com Do:

— bing odbiorcy. Są używane głównie przez com

Przestrzenie w adresach skrzynek pocztowych w celu ochrony przed zbieraniem robotów spamujących.

Wiadomości, które nie przechodzą

Wnioski z uwierzytelniania: ... .compauth=fail .reason=6xx

Zatwierdzone

Narzędzie naprawcze ASR Pro to rozwiązanie dla komputera z systemem Windows, który działa wolno, ma problemy z rejestrem lub jest zainfekowany złośliwym oprogramowaniem. To potężne i łatwe w użyciu narzędzie może szybko zdiagnozować i naprawić komputer, zwiększając wydajność, optymalizując pamięć i poprawiając bezpieczeństwo procesu. Nie cierpisz już z powodu powolnego komputera — wypróbuj ASR Pro już dziś!

.Antyspam .X Raport .Forefront: ....CAT:SPOOF;...SFTY:9.11

reason=6xx zaleca udawanie średniej organizacji.

SFTY to poziom bezpieczeństwaSzczegóły mojej wiadomości.9 wskazuje na phishing 0.9 wskazuje na kradzież tożsamości w firmie domowej. Użycie:

Domeny krzyżowe Domeny nadawcy i dodatkowo domeny odbiorcy są oddzielnymi i towarzyszącymi wiadomościami nieelektronicznymi (nazywanymi również domenami alternatywnymi). Na przykład:

Oprogramowanie do naprawy komputera to tylko jedno kliknięcie - pobierz je teraz.Czujniki fałszywych wiadomości służą do filtrowania przychodzących raportów, w których adres nadawcy wiadomości e-mail zawsze był fałszowany. Usługa może wykryć operatorów, którzy podszywają się pod domeny wewnętrzne lub zewnętrzne. Wiadomości, które niestety fałszują przestrzenie wewnętrzne, przychodzą z powodu sfałszowanych adresów przeznaczonych dla użytkowników w organizacji najlepszej osoby.

Na przykład fałszywa wiadomość e-mail może dalej udawać, że pochodzi z witryny sprzedawcy, o której mowa, i w ten sposób prosić odbiorcę o poufne informacje dodatkowe, takie jak hasło lub prośba o numer karty. Ewentualnie fałszywa idealna wiadomość e-mail może zawierać łącze, które po kliknięciu powoduje instalację złośliwego oprogramowania na urządzeniu aktualnego użytkownika.

Jako zwykły użytkownik, kupujący przestają fałszować wiadomości e-mail, wybierając dobrego, solidnego, niezawodnego dostawcę poczty e-mail i ćwicząc higienę cyberbezpieczeństwa: używaj kont jednorazowych podczas rejestracji rejestracji na stronach internetowych. W ten wspaniały sposób Twój osobisty adres e-mail nie będzie pojawiał się na podejrzanych listach, które preferują wysyłanie fałszywych wiadomości e-mail o rozmiarze jednego konkretnego rozmiaru poczty mięśniowej.